I ricercatori hanno scoperto che il gruppo sudcoreano APT-C-60 sta utilizzando una vulnerabilità critica legata all’esecuzione di codice in modalità remota in Kingsoft WPS Office per Windows per implementare una backdoor SpyGlace.

Il pacchetto WPS Office (ex Kingsoft Office) è apparso nel 1989 ed è stato creato dall’azienda cinese Kingsoft. Oggi viene utilizzato mensilmente da circa 500 milioni di persone in tutto il mondo.

ESET segnala che la vulnerabilità zero-day, identificata come CVE-2024-7262, è stata utilizzata negli attacchi almeno dalla fine di febbraio 2024 e colpisce le versioni da 12.2.0.13110 (rilasciata ad agosto 2023) alla 12.1.0.16412 (rilasciata a marzo 2024).

Kingsoft ha risolto il problema nel marzo di quest’anno, ma non ha informato i clienti che il bug era già stato attivamente sfruttato dagli hacker. Ciò ha spinto i ricercatori ESET a pubblicare un rapporto dettagliato su ciò che davvero è accaduto.

Va notato che oltre al CVE-2024-7262, l’indagine di ESET ha rivelato un altro grave difetto: CVE-2024-7263, che gli sviluppatori di Kingsoft hanno corretto alla fine di maggio 2024 nella versione 12.2.0.17119.

La radice del problema del CVE-2024-7262 è il modo in cui il programma funziona con gestori di protocollo personalizzati, in particolare ksoqing://, che consente di avviare applicazioni esterne tramite URL appositamente predisposti nei documenti.

A causa della convalida e della gestione errata di tali URL, la vulnerabilità consente agli aggressori di creare collegamenti ipertestuali dannosi che alla fine portano all’esecuzione di codice arbitrario.

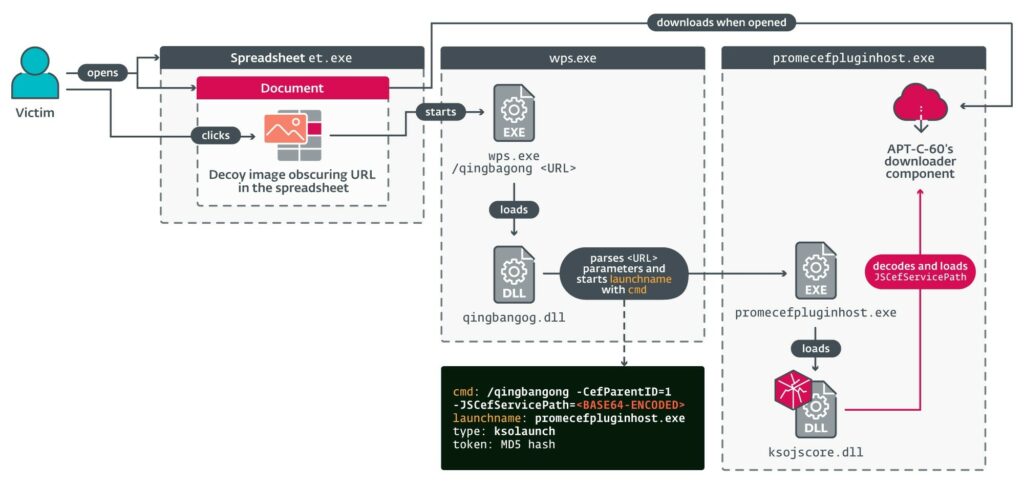

Secondo gli esperti, per sfruttare il bug, i partecipanti all’APT-C-60 hanno creato fogli di calcolo (file MHTML) in cui hanno inserito collegamenti dannosi nascosti sotto un’immagine esca per indurre le vittime a cliccarvi sopra, innescando l’exploit.

Pertanto, i parametri URL contengono un comando codificato base64 per eseguire un plug-in specifico (promecefpluginhost.exe), che tenta di caricare una DLL dannosa (ksojscore.dll). Questa DLL è un componente del loader APT-C-60, progettato per ottenere il payload finale (TaskControler.dll) dal server degli aggressori, una backdoor SpyGlace personalizzata.

SpyGlace è stato precedentemente studiato in dettaglio da Threatbook quando APT-C-60 lo ha utilizzato negli attacchi contro organizzazioni legate alla formazione e al commercio.

Come accennato in precedenza, durante lo studio degli attacchi APT-C-60, i ricercatori ESET hanno scoperto un’altra vulnerabilità, il CVE-2024-7263. Consente l’esecuzione di codice arbitrario in WPS Office ed è causato da una correzione errata del problema CVE-2024-7262.

In particolare, il tentativo iniziale di Kingsoft di risolvere il bug ha comportato l’aggiunta della convalida per alcuni parametri. Tuttavia, alcuni di essi, come CefPluginPathU8, non erano ancora adeguatamente protetti, consentendo agli aggressori di fornire percorsi a DLL dannosi tramite promecefpluginhost.exe.

ESET spiega che la vulnerabilità potrebbe essere sfruttata localmente o tramite una risorsa di rete che ospitava una DLL dannosa. Allo stesso tempo, i ricercatori sottolineano di non aver trovato alcun caso in cui APT-C-60 o altri gruppi abbiano sfruttato questo bug.

Gli esperti consigliano agli utenti di WPS Office di eseguire l’aggiornamento alla versione più recente il prima possibile o di aggiornare il software almeno alla 12.2.0.17119 per eliminare entrambe le vulnerabilità di esecuzione del codice.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…