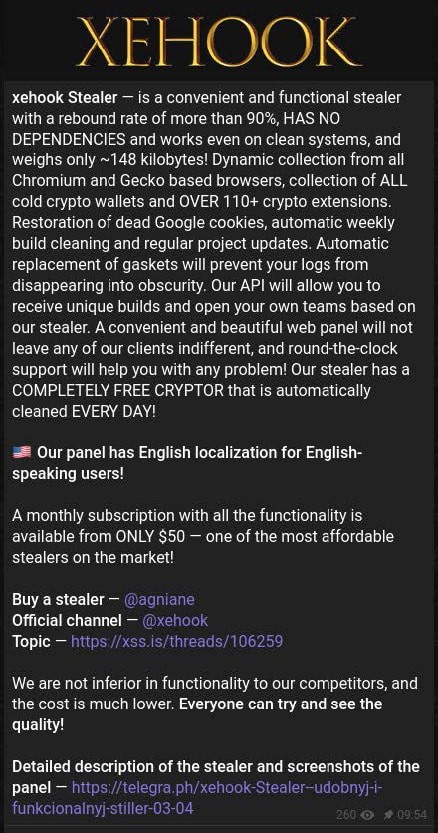

Xehook Stealer è un sofisticato malware destinato ai sistemi operativi Windows, scoperto per la prima volta nel gennaio 2024. Con un anno di vita, Xehook ha rapidamente guadagnato notorietà per le sue capacità avanzate di raccolta dati e il supporto per oltre 110 criptovalute e estensioni 2FA.

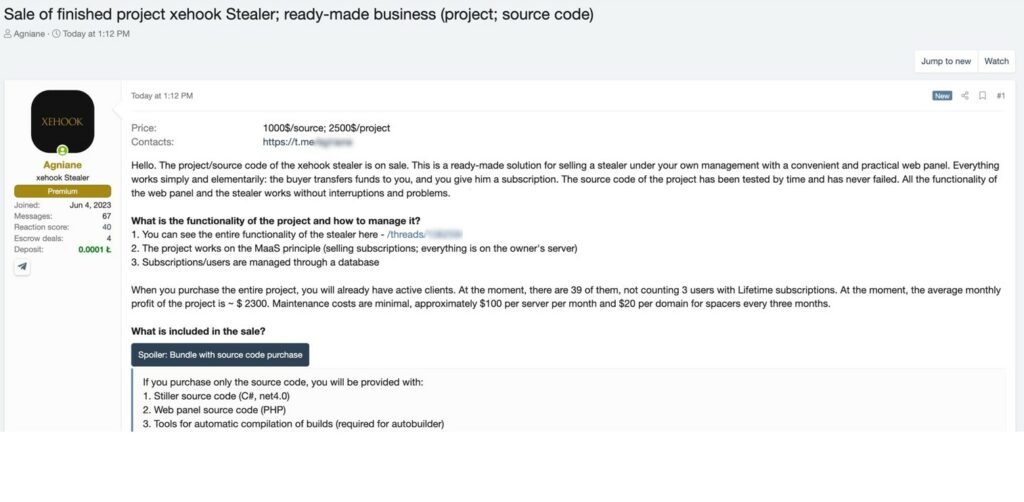

Probabilmente da oggi il futuro del progetto, potrebbe subire un cambiamento significativo poiché sono stati trovati due annunci di vendita del progetto, uno sul noto forum xss.is e l’altro sul proprio canale Telegram.

Caratteristiche Tecniche Xehook Stealer è scritto in linguaggio .NET e si distingue per le sue capacità dinamiche di raccolta dati da browser basati su Chromium e Gecko. Le funzionalità principali includono:

Metodi di Diffusione Xehook Stealer viene distribuito attraverso vari vettori, tra cui:

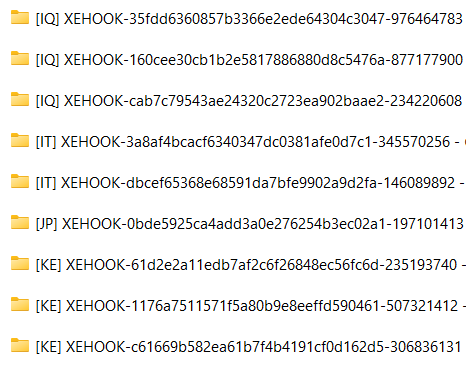

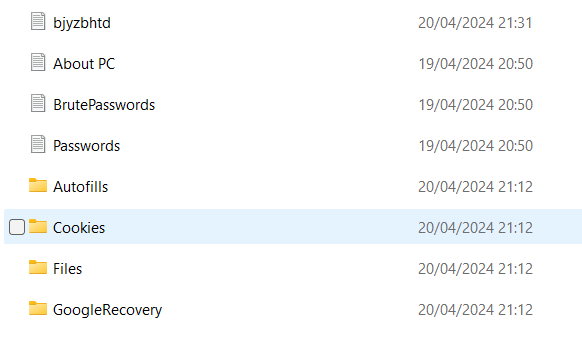

Contenuto dei dati catturati dal malware

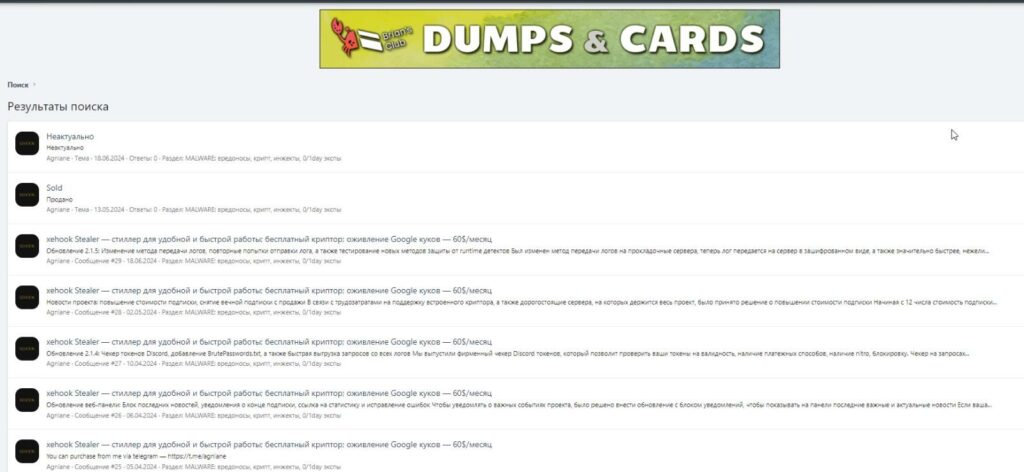

il post di vendita del progetto Xehook è apparso anche sul noto forum xss.is.

Dopo poche ore, il post è stato rimosso, probabilmente perché il progetto è stato venduto. Questo rapido cambiamento indica un forte interesse e la possibile transizione a un nuovo proprietario, il che potrebbe portare a ulteriori sviluppi nel panorama delle minacce.

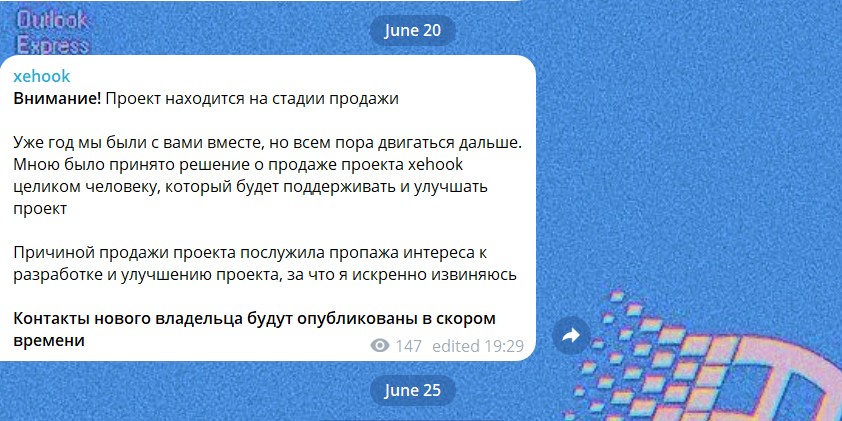

Annuncio sul Canale Telegram In un recente post sul loro canale Telegram, scritto in russo, gli sviluppatori di Xehook hanno annunciato la vendita del progetto. Il messaggio recita:

“Внимание! Проект находится на стадии продажи. Уже год мы были с вами вместе, но всем пора двигаться дальше. Мною было принято решение о продаже проекта xehook целиком человеку, который будет поддерживать и улучшать проект. Причиной продажи проекта послужила пропажа интереса к разработке и улучшению проекта, за что я искренно извиняюсь. Контакты нового владельца будут опубликованы в скором времени”

Tradotto in italiano:

“Attenzione! Il progetto è in fase di vendita. Siamo stati insieme a voi per un anno, ma è ora di andare avanti. Ho deciso di vendere il progetto Xehook interamente a una persona che lo sosterrà e migliorerà. Il motivo della vendita è la perdita di interesse nello sviluppo e miglioramento del progetto, di cui mi scuso sinceramente. I contatti del nuovo proprietario saranno pubblicati a breve.”

Gli infostealer come Xehook rappresentano una categoria di malware particolarmente pericolosa, progettata per sottrarre informazioni sensibili dagli utenti infetti. Nel 2023, gli attacchi di infostealer sono aumentati significativamente, con un incremento del 40% rispetto all’anno precedente. Questo tipo di malware è responsabile della compromissione di milioni di account e dell’esfiltrazione di una vasta gamma di dati personali e finanziari.

Le cifre relative agli infostealer mostrano l’entità del problema:

Questi numeri sottolineano la necessità di misure di sicurezza rafforzate e di una maggiore consapevolezza delle minacce rappresentate dagli infostealer.

Implicazioni dell’Annuncio Questo annuncio segna un punto di svolta significativo per il futuro di Xehook. La vendita del progetto potrebbe portare a cambiamenti nella gestione e nello sviluppo del malware. Gli utenti e le vittime potenziali devono essere consapevoli di eventuali nuovi sviluppi o varianti del malware che potrebbero emergere sotto una nuova gestione.

Conclusioni Xehook Stealer rappresenta una minaccia avanzata nel panorama del crimine informatico, con capacità sofisticate che ne facilitano la diffusione e l’efficacia. Il recente annuncio della vendita del progetto aggiunge un ulteriore livello di incertezza riguardo al suo futuro. È essenziale rimanere vigili e adottare misure di sicurezza adeguate per proteggersi da questo tipo di minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…