Negli ultimi giorni da una ricerca di threat intelligence svolta dal gruppo DarkLab di Red Hot Cyber, siamo venuti a conoscenza di data leak riguardanti a più di 2,8K siti WordPress (il più diffuso CMS) compromessi in ben 55 paesi differenti.

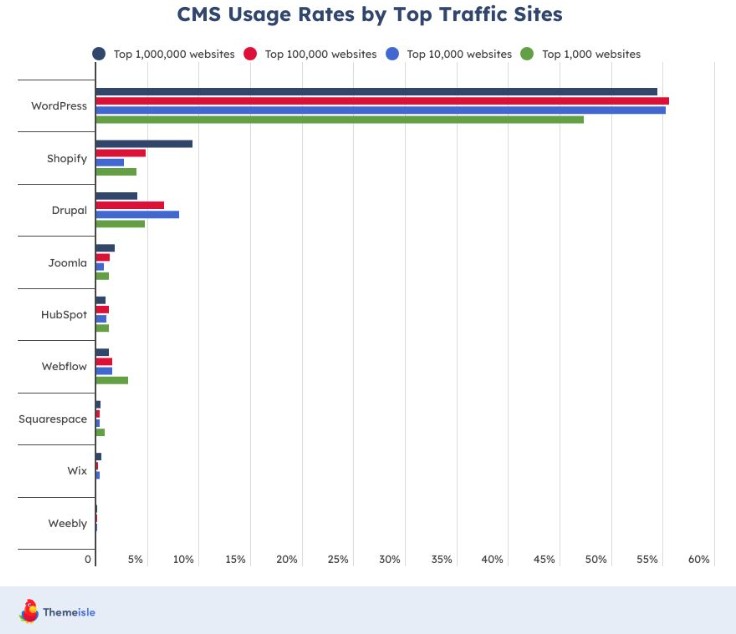

Negli ultimi anni possiamo notare come milioni di nuovi siti web vengono creati senza alcuna conoscenza di programmazione grazie all’uso di CMS (versione abbreviata di Content Management System) come WordPress. In un’importante ricerca di market share riguardante l’utilizzo dei CMS Themeisle riporta sul suo blog che:

WordPress quindi è la piattaforma su cui si basa quasi il 50% di tutti i siti web globali. La sua popolarità lo rende un obiettivo attraente per i cybercriminali, che sfruttano vulnerabilità nei plugin, nei temi o nelle configurazioni non sicure per lanciare attacchi di vario tipo.

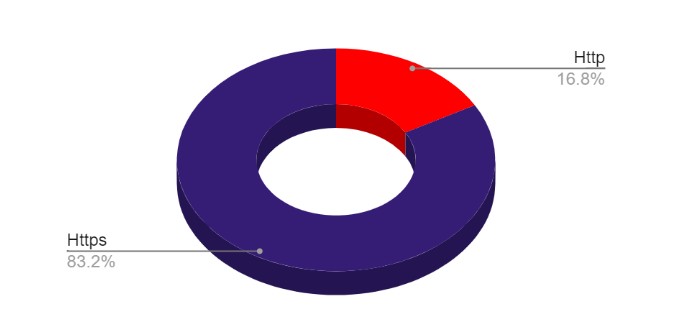

Uno degli aspetti più preoccupanti emerso dalle nostre analisi di cyber threat intelligence è che quasi il 17% (487 in totale) dei siti WordPress compromessi utilizza ancora il protocollo HTTP. Questo rappresenta una falla di sicurezza critica, poiché HTTP trasmette dati in chiaro, rendendoli estremamente vulnerabili a una serie di attacchi, tra cui man-in-the-middle (MITM), intercettazione del traffico, e furto di credenziali.

Un accesso al pannello di amministrazione di WordPress con le credenziali che vengono inviate tramite HTTP, rende di fatto molto semplice l’intercettazione e sniffing dei dati a qualsiasi malintenzionato.

Nonostante i rischi evidenti, molti amministratori di siti WordPress non effettuano il passaggio a HTTPS per vari motivi: mancanza di consapevolezza, percezione che l’implementazione sia complicata o costosa, o semplicemente per inerzia. Tuttavia, i costi e la complessità dell’implementazione di HTTPS sono stati drasticamente ridotti negli ultimi anni grazie a soluzioni come Let’s Encrypt, che fornisce certificati SSL/TLS gratuiti e facili da installare.

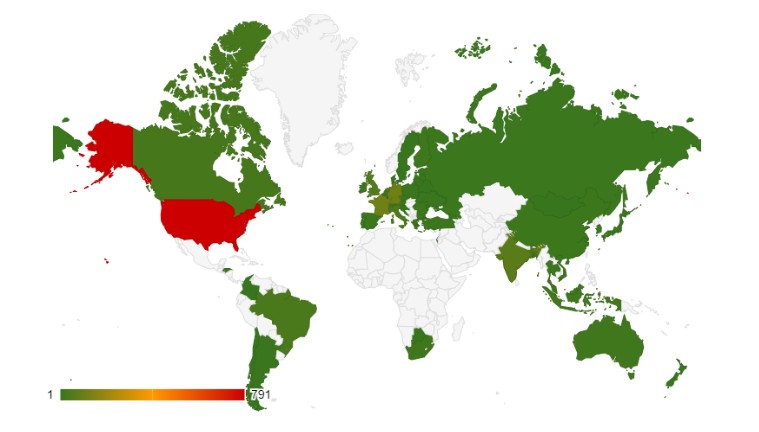

Un’analisi approfondita sulla geolocalizzazione dei siti web coinvolti nel Data Leak ha rivelato la presenza di ben 55 paesi differenti coinvolti. Questa distribuzione geografica mette in luce la leadership netta degli Stati Uniti d’America, che dominano la classifica con quasi il 50% del totale dei siti analizzati. Di seguito, vediamo i principali risultati.

| PAese | Totale | % |

| US | 1403 | 49.56% |

| FR | 210 | 7.42% |

| DE | 173 | 6.11% |

| IN | 139 | 4.91% |

| GB | 110 | 3.89% |

| SG | 92 | 3.25% |

| IT | 76 | 2.68% |

| BR | 70 | 2.47% |

| NL | 64 | 2.26% |

| CA | 47 | 1.66% |

Classifica dei primi 10 paesi

Il predominio degli Stati Uniti nella geolocalizzazione dei siti web coinvolti nel Data Leak, con quasi il 50% del totale, non è una sorpresa. Gli Stati Uniti, infatti, sono storicamente il centro nevralgico dell’infrastruttura internet globale, ospitando un numero significativo di server, data center e provider di servizi.

Il fatto che gli Stati Uniti siano così ampiamente rappresentati in questo contesto sottolinea non solo la loro importanza infrastrutturale, ma anche le sfide che affrontano in termini di gestione della sicurezza informatica e di protezione dei dati. Essere al centro della rete globale li rende un bersaglio di primaria importanza per attacchi informatici e fughe di dati.

| PAese | Totale | % |

| FR | 210 | 14.71% |

| DE | 173 | 12.11% |

| IN | 139 | 9.73% |

| GB | 110 | 7.70% |

| SG | 92 | 6.44% |

| IT | 76 | 5.32% |

| BR | 70 | 4.90% |

| NL | 64 | 4.48% |

| CA | 47 | 3.29% |

| ID | 39 | 2.73% |

Classifica dei primi 10 paesi escludendo US

Senza gli Stati Uniti, la Francia emerge come il paese con la maggiore incidenza, seguita dalla Germania e dall’India. Interessante è notare che Singapore (SG), nonostante sia un piccolo paese, ha una rilevante presenza con il 6.44%. Presenza questa che riflette il suo ruolo come punto di snodo tra l’Asia e il resto del mondo, e la sua infrastruttura avanzata per il traffico internet e il cloud computing.

L’Italia è anch’essa tra i primi 10 paesi, rappresentando il 5.32% dei siti coinvolti.

Questi dati offrono uno spaccato sulle dinamiche geopolitiche e sull’importanza della sicurezza informatica a livello globale, evidenziando come la distribuzione dei siti coinvolti non sia limitata ai soli grandi paesi, ma coinvolga anche altre realtà con un ruolo significativo nella rete.

L’Italia contribuisce alla classifica con 76 siti web, che rappresentano il 2,68% del totale. Sebbene questa percentuale possa sembrare ridotta rispetto ai paesi leader come gli Stati Uniti o la Francia, riflette un certo livello di vulnerabilità nelle infrastrutture informatiche italiane, evidenziando la necessità di un rafforzamento delle misure di sicurezza e della consapevolezza in ambito di sicurezza informatica.

L’analisi dei domini coinvolti nel Data Leak rivela una netta prevalenza di domini appartenenti alla categoria .com, seguita da un insieme di domini nazionali e internazionali che riflettono la diversità geografica e funzionale dell’infrastruttura web globale. Vediamo in dettaglio la distribuzione e le implicazioni dei principali 10 domini compromessi:

| Dominio | Count | % |

| com | 1628 | 56.31% |

| org | 160 | 5.53% |

| br | 145 | 5.02% |

| net | 115 | 3.98% |

| in | 75 | 2.59% |

| it | 65 | 2.25% |

| uk | 58 | 2.01% |

| id | 35 | 1.21% |

| au | 32 | 1.11% |

| za | 30 | 1.04% |

Con il 56.31% del totale, i siti con estensione .com rappresentano la stragrande maggioranza dei domini compromessi nel data leak. Questo non sorprende, considerando che .com è l’estensione di dominio più utilizzata al mondo, destinata principalmente a scopi commerciali.

Con il 5.53%, il dominio .org occupa il secondo posto nella classifica. Questo dominio è comunemente utilizzato da organizzazioni non profit, enti di beneficenza, e istituzioni educative. La presenza significativa di siti .org indica che anche queste organizzazioni sono sempre più spesso sul mirino dei cyber criminali

Un altro dato rilevante emerso dall’analisi riguarda la varietà di Identity Providers (IdPs) coinvolti. In totale, più di 200 diversi IdPs risultano associati ai siti compromessi, dimostrando che la vulnerabilità non è confinata a un solo provider di servizi web, ma è diffusa su scala globale. Qui sotto presentiamo una classifica dei primi 20 IdPs, responsabili della gestione di un numero significativo di siti compromessi.

| IdP | Tot | % |

| Cloudflare, Inc. | 572 | 20.20% |

| Hostinger International Limited | 439 | 15.51% |

| Amazon.com, Inc. | 159 | 5.62% |

| DigitalOcean, LLC | 124 | 4.38% |

| Hetzner Online GmbH | 104 | 3.67% |

| OVH SAS | 93 | 3.29% |

| Google LLC | 69 | 2.44% |

| GoDaddy.com, LLC | 61 | 2.15% |

| Akamai Connected Cloud | 49 | 1.73% |

| Namecheap, Inc. | 47 | 1.66% |

| Liquid Web, L.L.C | 36 | 1.27% |

| Unified Layer | 34 | 1.20% |

| The Constant Company, LLC | 33 | 1.17% |

| Interserver, Inc | 29 | 1.02% |

| WHG Hosting Services Ltd | 26 | 0.92% |

| Xneelo (Pty) Ltd | 25 | 0.88% |

| Contabo GmbH | 22 | 0.78% |

| IONOS SE | 20 | 0.71% |

| Aruba S.p.A. | 19 | 0.67% |

| Fastly, Inc. | 17 | 0.60% |

Cloudflare e Hostinger probabilmente dominano queste classifiche a causa della loro vasta base di clienti e della popolarità dei loro servizi di hosting tra i siti WordPress. Tuttavia, la presenza di provider come Google LLC, GoDaddy.com, LLC, e Hetzner Online GmbH sottolinea ancora una volta che nessuna piattaforma è immune agli attacchi.

La diversità degli IdPs coinvolti indica che la vulnerabilità dei siti WordPress non dipende esclusivamente dal provider di hosting, ma soprattutto da come gli utenti configurano e proteggono i propri siti.

Tra i vari Identity Providers (IdP) coinvolti nella compromissione dei siti WordPress, toviamo anche l’Italiana Aruba S.p.A., uno dei principali provider di servizi di hosting in Italia, figura nella classifica con il 19° posto, rappresentando lo 0.67% dei siti compromessi. Nonostante la percentuale relativamente bassa rispetto a giganti globali come Cloudflare o Hostinger, la presenza di Aruba S.p.A. in questa lista mette in evidenza la diffusione del problema anche tra provider di hosting locali e ben consolidati.

I dati presentati in questo articolo sono basati su fonti di threat intelligence e, pur non essendo verificati, ci forniscono spunti significativi per riflettere su alcune questioni chiave della sicurezza informatica.

Da un lato, l’uso di sistemi CMS, come WordPress, ha reso la creazione di siti web più accessibile e immediata, semplificando notevolmente il processo per utenti di ogni livello. Tuttavia, questa semplicità ha un costo: la gestione di un sito web richiede un impegno costante in termini di manutenzione e sicurezza. Gli amministratori di siti devono adottare le best practice di sicurezza per WordPress, come l’aggiornamento regolare del core, dei plugin e dei temi, l’implementazione WAF, firewall, autenticazione a più fattori, etc…

Un altro aspetto critico evidenziato dai dati riguarda l’uso ancora diffuso del protocollo HTTP per il traffico web. Con il 17% dei siti WordPress compromessi che continuano a utilizzare HTTP, è evidente il grave rischio per la privacy e l’integrità dei dati che ciò comporta. Il passaggio a HTTPS non è più una scelta opzionale, ma una necessità urgente per chiunque gestisca un sito, soprattutto in contesti in cui la sicurezza è fondamentale. HTTPS protegge non solo i dati degli utenti, ma rafforza anche la fiducia e la credibilità del sito.

In conclusione, proteggere i siti WordPress dalle compromissioni su larga scala richiede una configurazione adeguata e l’adozione di soluzioni di sicurezza avanzate. Oltre all’uso di certificati SSL/TLS e alla regolare manutenzione, è essenziale che gli amministratori rimangano vigili di fronte alle nuove minacce emergenti.Infine, la distribuzione dei domini coinvolti nel data leak sottolinea come la vulnerabilità non riguardi solo le grandi aziende commerciali, ma coinvolga anche organizzazioni non profit, governi, medie piccole imprese, liberi professionisti, etc… Questo dato ci ricorda che la sicurezza informatica è una priorità globale, e ogni settore, sia pubblico che privato, è potenzialmente a rischio. In un mondo sempre più digitalizzato, proteggere i propri sistemi non è più solo una questione tecnica, ma una priorità strategica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…