Gli analisti di ESET hanno scoperto una nuova backdoor per Linux chiamata WolfsBane. Secondo i ricercatori questo malware è simile alla backdoor di Windows che il gruppo di hacker cinese Gelsemium utilizza dal 2014.

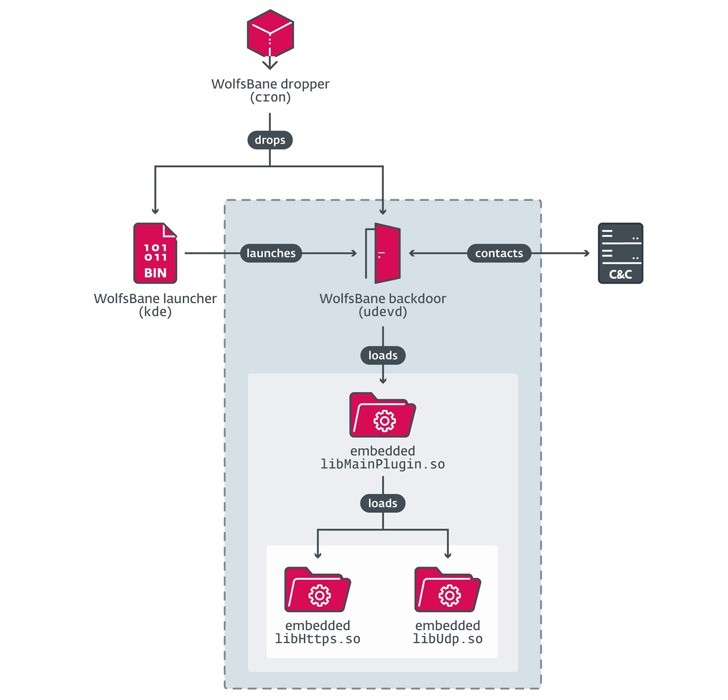

WolfsBane è un malware a tutti gli effetti, che include un dropper, un launcher e una backdoor stessa e utilizza un rootkit open source modificato per eludere il rilevamento. Non è ancora chiaro come si verifichi l’infezione iniziale, ma i ricercatori ritengono che gli aggressori stiano sfruttando qualche tipo di vulnerabilità nelle applicazioni web per creare web shell e ottenere un accesso remoto persistente.

WolfsBane stesso viene inserito nel sistema utilizzando un dropper che avvia un componente camuffato da componente desktop KDE. A seconda dei privilegi che riceve, disabilita SELinux, crea file di servizio di sistema o modifica i file di configurazione dell’utente per prendere piede nel sistema.

Il launcher scarica quindi il componente dannoso udevd, che scarica tre librerie crittografate contenenti le funzionalità principali e la configurazione C&C. E per nascondere processi, file e traffico di rete associati all’attività di WolfsBane, una versione modificata del rootkit userland open source BEURK viene caricata tramite /etc/ld.so.preload .

“Il rootkit WolfsBane Hider intercetta molte funzioni standard della libreria C, tra cui open, stat, readdir e access”, spiega ESET. “Anche se finiscono per richiamare le funzioni originali, tutti i risultati relativi a WolfsBane vengono filtrati.” Il compito principale di WolfsBane è eseguire i comandi ricevuti dal server di controllo degli aggressori utilizzando collegamenti di funzioni di comando predefiniti. Inoltre, lo stesso meccanismo viene utilizzato nell’analogo del malware per Windows.

Questi comandi includono operazioni sui file, furto di dati e varie manipolazioni del sistema che forniscono a Gelsemium il controllo completo sui dispositivi compromessi. I ricercatori menzionano anche di aver scoperto un altro malware Linux, FireWood, che è chiaramente correlato al malware Project Wood che prende di mira Windows. Tuttavia, FireWood, secondo gli analisti, è uno strumento di spionaggio comune utilizzato da diverse APT cinesi. Cioè, questo non è uno sviluppo esclusivo del citato gruppo Gelsemium.

“Sembra esserci una tendenza in via di sviluppo tra gli APT verso lo spostamento del malware verso i sistemi Linux”, concludono gli analisti. “Dal nostro punto di vista, questo sviluppo può essere spiegato da una serie di progressi nel campo della sicurezza della posta elettronica e degli endpoint. L’adozione diffusa di soluzioni EDR, così come la strategia di Microsoft di disabilitare le macro VBA per impostazione predefinita, significa che gli aggressori sono costretti a cercare altri modi per attaccare”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…