Mentre il mondo gioca a scacchi, emerge una crisi strutturale che tocca anche le startup californiane, ma la mossa del cavallo riguarda NCT Vulkan, che a prima vista sembra più vicina alla cultura della Silicon Valley piuttosto che il contractor per le operazioni informatiche del Cremlino, che nel mentre stringe sempre di più la sua partnership con Pechino e Teheran e i BRICS.

Insomma la faccenda del Vulkan Leak – che un pò ci ricorda Snowden…. – non solo ci fa comprendere come i vecchi imperi non solo stiano attivando la sorveglianza oltre Oceano e sugli stessi cittadini, ma si stiano preparando per una cyber-colonizzazione, la cui arma primaria è la tecnologia e la lotta per il dominio del cyberspazio, su una carta che non ha nulla a che fare con i soliti confini a cui siamo abituati, ma composti di infiniti layer, invisibili ad occhio nudo.

La leggenda dice che il gioco degli scacchi sia violento ed in verità non si vince mai se non si parte con questa intenzione e senza strategia: allora ancora una domanda, quale consapevolezza c’era prima del Vulkan Leak, sui ‘potenziali bersagli’ e sulle capacità informatiche russe?

In breve:

Se avete l’impressione che il mondo stia giocando a scacchi, probabilmente è ciò che nella realtà sta davvero accadendo. Tra i tanti a cui piaceva particolarmente il gioco degli scacchi per giocarci con ministri, partners e compagni di partito era Nicolae Ceausescu, coinvolto poi in una delle più incredibili operazioni spionistiche conosciute e ingaggiato, insieme al fratello dalla CIA per rubare i segreti di Mosca.

Si, Mosca è sempre legata al dubbio che possa rappresentare una minaccia alla sicurezza e ora più di ogni altro momento, in un momento in cui, dopo la crisi derivata dalla pandemia e quella dalla guerra in atto, ogni mossa può decretare un vincitore e un perdente. Vediamo intanto un sistema finanziario globale intanto ci mostra delle crepe e che con la sua politica monetaria non riesce e non può curare la qualità/quantità dell’offerta.

La crisi SVB, da parte sua inoltre, ha fatto sì che Washington – con il piano di salvataggio per i depositanti – scoprisse i limiti dei dirigenti e degli investitori ‘tecnologici’, che in gran parte non riescono a riconoscerne (o comprenderne ) il ruolo. Molti sono programmatori con un “focus da savant – secondo l’esperta di interazione tra politica e tecnologia Margaret O’Mara – che non hanno fatto altro che questo per tutta la vita”. Il che si traduce in un problema strutturale.

Ancora Federico Rampini sul Corriere della Sera ricorda come non ci voglia “un algoritmo per comprendere l’algebra da terza media” per comprendere cosa stesse succedendo e, secondariamente, che ogni “segnale di difficoltà del sistema americano è un punto a favore di Pechino”, dove arriveremo a breve. Intanto, mentra la sempre più stretta partnership – differente da una vera e propria alleanza – tra Pechino, Mosca e Teheran infatti sembra rappresentare un problema, spuntano i Vulkan Files.

Si tratta dei documenti trapelati in un leak del 2022 sui progetti della società russa NCT Vulkan (НТЦ Вулкан) che si occupa di sicurezza delle informazioni e “contractor” per Mosca di operazioni informatiche che sembra abbia una cultura aziendale più vicina alla Silicon Valley che ad un’agenzia di spionaggio.

Tra il rapido progresso dell’intelligenza artificiale e le nuove e crescenti alleanze nation-state (Russia/Cina/Iran) dirette ad indebolire la difesa informatica dei paesi NATO in modo coordinato, non possiamo non notare come il nuovo e delicato compito della geopolitica sia quello di riconsiderare le dinamiche del vecchio mondo, puntando la sua attenzione su una carta del tutto nuova, dove infiniti layer si sovrappongono l’uno con l’altro, delineando il centro di una continua corsa alla tecnologia. Qui troviamo due giganti ‘in guerra’, USA e Cina ove Pechino – lontano dalle sconfitte militari – vorrebbe tagliare per primo il traguardo e le discussioni su Tik Tok non sono che la punta dell’iceberg che ci è permesso vedere.

In un vecchio articolo di War On The rocks viene sottolineato come ad esempio

“Cina e Russia – che percepiscono un’open lnternet come una minaccia alla stabilità interna e alla legittimità del regime – hanno lavorato insieme per rafforzare i controlli sulla loro Internet domestica e hanno promosso l’idea della sovranità informatica per diminuire l’influenza degli Stati Uniti sulla governance globale del cyberspazio”. E’ di ciò che si tratta, ma l’indiano The Print, ha recentemente sottolineato: è “nell’apparato di controllo delle informazioni di Mosca – spina dorsale della politica del Cremlino – che il Partito Comunista Cinese (PCC) ha eseguito e cementato la sua portata”. Ovvero, indipendentemente da ciò che Mosca desidera, l’India mette in dubbio “fino a che punto e per quanto tempo le comunicazioni e le transazioni sensibili con la Russia possano rimanere indenni dallo spionaggio cinese”.

A ciò sommiamo il rapido progresso dell’intelligenza artificiale, che la rende uno strumento potente – e potere – dal punto di vista economico, politico e militare che accelera e muta le dinamiche del vecchio mondo.

I nuovi imperi, con basi tecnologiche e scientifiche, saranno soprattutto fondati sul controllo dei più vasti set di dati prodotti dall’uomo fino a trasformare la loro politica in una nuova “cyber-colonizzazione” (Cit. Cédric Villani), portando opportunità ma anche sfruttando e producendo in locale per poi rivendervi tecnologia prodotta. Basterebbe osservare la mappatura del cavo sottomarino 2Africa per capirne la portata.

Se la direzione è quella di una centralizzazione del potere, è la piccola e vecchia Europa che si è assunta il compito di delineare un quadro legale ed etico delle nuove tecnologie, perché, sottolinea ancora The Print “parte integrante della politica economica del PPC è l’uso non etico della tecnologia in particolare attraverso reti come la Digital Silk Road (DSR). Piattaforme come WeChat, Weibo e TikTok e giganti tecnologici cinesi, tra cui Beidou e Huawei, che creano e archiviano database su cui prospera l’autoritarismo digitale cinese”.

Tuttavia, tecnologia a parte, è ancora la vecchia economia che possiede ancora il potere, ma di fronte al vecchio mercato che si regge sui fili della finanza, i BRICS avrebbero progetti diversi e stanno stringendo legami sempre più forti. Questo non va assolutamente ignorato data la “lista di attesa” composta ad esempio da Argentina, Emirati Arabi Uniti, Egitto, Algeria, Tuchia, Bahrain e Indonesia e quella dei paesi che hanno e stanno manifestando la necessità di portare avanti la propria agenda e a prescindere dalle pressioni internazionali e dal conflitto in Ucraina, tra cui Messico e India, paese da non sottovalutare. Ultima questione, ma non meno importante perché riguarda l’Italia, riguarda l’area del Mediterraneo nella quale i BRICS diventano una realtà diffusa. Intanto il Sudafrica ha espresso con molta chiarezza gli obiettivi della sua presidenza BRICS 2023: una stretta sinergia BRICS-Africa.

Nel vecchio quartiere moscovita Sokolina Gora, in via Ibragimov, nel luogo dove un tempo vi era solo una fabbrica specializzata nello sviluppo e nella produzione di sistemi di controllo per aerei ed elicotteri militari, vi sono oggi molti uffici tra cui si trova quello della società NTC Vulcan (НТЦ Вулкан), oggi al centro di indagini internazionali.

L’informatore (o whistleblower), che ad oggi rimane anonimo, – opponendosi all’invasione dell’Ucraina – si è rivolto il 24 febbraio 2022 al quotidiano tedesco Süddeutsche Zeitung, affermando che il GRU e l’FSB “si nascondono dietro” Vulkan. Ha così condiviso in fase successiva il materiale con Paper Trail Media, startup investigativa giornalistica con sede a Monaco, che ha seguito i Panama Papers, Paradise Papers, Suisse Secrets Xinjiang Police Files e ora i Vulkan Files, che intreccerebbero le classiche operazioni militari, informatiche e la guerra psicologica sotto la guida di Mosca.

Nel video qui sotto, girato da Der Spiegel, un “dipendente scontento” di Vulkan rilascia un’interessante intervista dove dichiara che gli stipendi della società sono sopra la media ma “non era chiaro per chi lavoravamo o cosa facevamo”.

Vulkan lavora non solo per il Dipartimento della Difesa, ma per i tre più importanti servizi di intelligence, producendo software contro la popolazione e altri paesi. Non vi sembra un Deja Vu? Snowden nella sua prima intervista dichiarò di far parte di un’elite privilegiata con gli accessi da amministratore di sistema, di essere a contatto con una grande quantità di informazioni, alle quali gli impiegati ordinari non possono accedere. La NSA si focalizza – affermò nella sua prima intervista – sul trarre informazioni ovunque sia possibile e con ogni mezzo: inizialmente il controllo avveniva oltre Oceano ma poi molte di queste informazioni erano un abuso sui cittadini. “Col passare del tempo, la consapevolezza che qualcosa di sbagliato stia accadendo, cresce e ti senti quasi in dovere di parlarne”. “capisci che queste cose dovrebbero essere decise dal pubblico e non semplicemente da un impiegato del Governo”.

Dietro a NCT Vulkan (НТЦ Вулкан) si nasconderebbe il lavoro per rafforzare le capacità russa nella guerra informatica: difatti, le migliaia di documenti trapelati – che purtroppo non sono in nostro possesso al momento – rivelerebbero come gli ingegneri informatici di Vulkan abbiano lavorato per le agenzie militari e di intelligence russe per supportare operazioni informatiche. Di norma, il fatto che i servizi speciali collaborino con le società IT non dovrebbe sorprendere nessuno, tanto è che sembra che Vulkan non abbia mai nascosto i suoi legami con i servizi speciali.

Nella sua pagina Facebook di NCT Vulkan si congratula pubblicamente Associazione delle telecomunicazioni documentarie per il suo anniversario, non nascondendo il suo legame con i servizi speciali:

“Congratulazioni all’Associazione di Stato Pubblico “Associazione Documentaria di Telecomunicazioni” per il suo anniversario. Il primo quarto di secolo di attività di ADE ha visto la fase più attiva dello sviluppo del settore: gettare le basi e migliorare il quadro normativo, formare una comunità professionale, promuovere lo sviluppo tecnologico e creare un ambiente di business competitivo. Sempre e in tutti i settori, l’Associazione Documentaria di Telecomunicazioni ha agito non solo come piattaforma per una proficua comunicazione tra rappresentanti dell’industria, della società e dello Stato, ma ha anche creato un ambiente creativo per l’attuazione di iniziative di organizzazioni associate. Una politica equilibrata e, allo stesso tempo, progressista dell’ADE ha contribuito a realizzare un numero significativo di progetti e ha assicurato l’attuazione di idee avanzate che hanno avuto un impatto positivo sullo sviluppo dell’industria delle comunicazioni.

STC Vulkan è membro dell’ADE dal 2018 e durante questo periodo, grazie alla politica costruttiva dell’Associazione, le nostre competenze hanno permesso a STC Vulkan di diventare un partecipante chiave nel lavoro metodologico, che ha portato alle raccomandazioni metodologiche per la classificazione di oggetti di infrastrutture critiche informatiche di proprietà di soggetti infrastrutture critiche informatiche operanti nel campo delle comunicazioni”. Questo documento è stato creato nell’interesse della maggioranza dei rappresentanti del settore, approvato dalle autorità di regolamentazione (FSTEC della Russia e FSB della Russia) e pubblicato nel pubblico dominio per uso industriale. STC “Vulkan” continuerà a partecipare attivamente alle attività dell’ADE, contribuendo alla causa comune del miglioramento delle tecnologie e dello sviluppo di un’interazione produttiva volta a risolvere i problemi di garantire comunicazioni sicure e di alta qualità. Desidero esprimere la mia sincera gratitudine all’Associazione e alle persone che l’hanno creata e auguro un lavoro fruttuoso, nuovi traguardi e partecipanti attivi.

Buon compleanno Ade!”

Facebook, 30 agosto 2019

Questo non basterebbe se non fosse che NTC Vulkan dichiari anche sul suo sito ufficiale – in molte sezioni tra cui una qui sotto – che i suoi progetti hanno tutte le licenze permissive del Servizio federale per la sicurezza della Federazione Russa (FSB) e del Federal Service for Technical and Export Control of Russia (FSTEC) necessarie per il suo lavoro.

Ma dove vogliamo arrivare? Non vogliamo negare sicuramente le capacità informatiche russe – di cui faremo un accenno dopo, tanto meno minimizzare gli attacchi dei suoi gruppi IT, o negare le sue famose ed estensive campagne di propaganda (famose grazie a Ion Mihai Pacepa e ai troll online) o difenderla, cerchiamo solo di fare chiarezza. Ma vediamo i progetti attraverso gli occhi degli analisti.

Analizzando ciò che riporta Madiant – che conferma di aver collaborato con un collettivo di media – tra cui Papertrail Media, Der Spiegel, Le Monde e Washington Post – per analizzare i diversi documenti (datati 2016/2020) trapelati, Vulkan, società che si occupa di sicurezza delle informazioni, avrebbe stipulato con il Ministero della Difesa russo (e le tre agenzie di intelligence FSB, GRU e SWR), progetti che includono strumenti, programmi di formazione e una piattaforma Red Team per esercitare vari tipi di operazioni informatiche offensive, tra cui spionaggio informatico, IO e attacchi di tecnologia operativa (OT). Ciò includerebbe anche l’Unità GRU 74455, nota anche come Sandworm (che secondo il governo degli Stati Uniti ha causato due volte blackout in Ucraina, interrotto le Olimpiadi in Corea del Sud e lanciato NotPetya).

I progetti trafugati nel leak (circa 5.299 pagine di informazioni) riportati dai media e analizzati dalle agenzie di Intelligence sono: Scan, Amesit e Krystal-2B.

Mentre Scan (date contrattuali 2018-1029 con l’Unità 7445 del GRU, o Sandworm Team), scandaglia Internet alla ricerca di vulnerabilità, archiviando le informazioni in database strutturati per futuri attacchi informatici ed è basato su più servizi di scansione Internet open source (inclusi Shodan.io, Scans.io e Internet Census 2012), database di vulnerabilità, come elenchi CVE e NVD, nonché basi WHOIS come ARIN, RIPE o Verisign.

Amesit (date contrattuali 2016-2018) è un framework utilizzato per controllare l’ambiente informativo online, monitorare il panorama dei media, creare contenuti (testo, video e audio) per promuovere uno specifico storytelling e diffonderlo, quindi. manipolare l’opinione pubblica attraverso operazioni psicologiche. Ultimo Krystal-2B, piattaforma di training per attacchi IO/OT coordinati contro i settori dei trasporti e dei servizi pubblici: nei documenti emergono scenari contro ambienti OT e infrastrutture critiche russe (come sistemi ferroviari, aeroporti, porti marittimi e servizi energetici e idrici), quindi potrebbe essere un’esercitazione volta ad operazioni difensive e per misurare l’impatto di quelle offensive.

Un quarto progetto, Project Fraction, invece monitorerebbe le attività critiche e pericolse all’interno dei confini russi contrassegnandole, grazie all’intelligenza artificiale.

Naturalmente mentre la novità rappresenta Unità GRU 74455 o Sandworm, il framework più discusso è Amesit, ma intanto che il Cremlino non commenta, dopo avere affermato di non voler armare il cyberspazio, la domanda è: quale consapevolezza da parte nostra dietro ai progetti Vulkan e i suoi potenziali bersagli?

Anche se Mandiant sottolinea di non poterne confermare la veridicità della fonte né l’autenticità dei documenti “sulla base dei limiti della nostra attuale visibilità”, i suoi ricercatori confermano delle congruenze osservate (nei casi limitati in cui sono stati in grado di convalidare i dettagli) che in precedenza avevano già osservato, come le tecniche utilizzate ad alti livelli dai servizi segreti russi.

Altre interessanti informazioni arrivano da Sekoia.io che dichiara invece di avere collaborato alle indagini con il quotidiano Le Monde: in fase, almeno, di progettazione, il documento relativo ad Amesit si riferirebbe esplicitamente fa esplicito riferimento agli exploit e agli impianti utilizzati da Equation Group e pubblicati in fonti aperte dagli Shadow Brokers, indicando che questi exploit saranno integrati nella soluzione. Tuttavia anche Sekoia.io afferma di avere analizzato i documenti in modo incompleto.

Amesit è progettato in modo per scoprire utenti che possano essere usati come amplificatori della propaganda russa, e, oltre a citare cosa deve essere monitorato – social tra cui Facebook, Twitter o VKontakte e altre reti utilizzate in Asia centrale e Medio Oriente – spiega come i metadati devono essere modificati e come “mantenere una rete di anonimizzazione utilizzata dai sottosistemi di generazione delle informazioni e monitoraggio di Internet” per impedire il tracciamento e rintracciare la fonte” afferma. Sekoia.io, sebbene non sia stata in grado di collegare alcun evento del conflitto russo-ucraino al sistema di Amezit, alcune sue specifiche sarebbero coerenti con alcune attività mirate a sostituire l’informazione nelle zone occupate.

Infine il Washington Post dichiara che anche se i documenti possono chiarire come la Russia stia sistematizzando le sue capacità informatiche con attacchi maggiormente efficienti, funzionari ed esperti non sono riusciti a trovare prove definitive che questi sistemi siano stati implementati dalla Russia o utilizzati in specifici attacchi informatici. Inoltre i documenti non non includono elenchi di obiettivi verificati, codice software dannoso o prove che colleghino i progetti ad attacchi informatici noti.

Infine rimane scettico Mikhaïl Klimarev, Direttore esecutivo della Internet Defense Society. Per Klimarev, Vulkan, sarebbe un attore insignificante nel processo di “fusione dello speciale servizi con il settore IT” della Russia. I documenti che ha potuto visionare “descrivono scientificamente e male la tecnologia” grandiosa “che consente di controllare quasi le attività degli operatori di telecomunicazioni”, oltre al fatto che gli importi citati sarebbero “troppo piccoli per creare un software serio”.

Ancora, tra i partner di UTC Vulkan, in chiaro, ad oggi troviamo vi sono IBM, DELL, PaloAlto, CheckPoint, FireEye e molti altri.

Cosa possiamo concludere? Se qualcuno volesse inviarci il Leak potremmo darci un’occhiata.

Secondo una nota di Reuters, dopo che Der Spiegel ha riferito che un ex programmatore della società informatica russa NTC Vulkan lavorava per Siemens (SIEGn.DE) nella sede di Monaco, è stata avviata un’indagine dalla società stessa. La storia non finirà qui perché sembra che per Der Spiegel circa 90 ex dipendenti di NTC Vulkan abbiano lavorato per diverse altre società europee, tra cui Amazon Web Services (AWS) a Dublino, dove starebbe lavorando un ex capo sviluppatore di NTC Vulkan per lo sviluppo di software. Altre società citate? Gli ex dipendenti di NTC Vulkan sarebbero impiegati anche dai fornitori di servizi di prenotazione viaggi Booking e Trivago.

Non è escluso ma plausibile che i servizi segreti russi siano riusciti nelle operazioni di infiltrazione: il pericolo però sta, non dove un hacker opera, se dalla Russia o in altro stato, dove in modo plausibile può, secondo l’esperta Natalie Vogel – Senior Fellow presso l’European Values Center for Security Policy, – “reclutare una nuova cellula, condurre una raccolta di informazioni, un’operazione di sorveglianza, un’operazione di intelligence per attacchi informatici alle infrastrutture”.

Una cosa è certa, sembra che Vulkan – tra le società IT che collaborano con i servizi speciali russi – non fosse finita ancora nella lista nera delle sanzioni, ma si spera che non sia lo stesso per tutti quei russi che hanno lasciato il loro paese contro la guerra in corso anche per continuare a lavorare nel settore IT liberamente, anche dopo i Vulkan Files.

In un precedente articolo – esattamente un anno fa – sulla Capacità informatica degli stati, i corridoi energetici e i cyber attacchi alle infrastrutture critiche, abbiamo messo in rilievo le capacità informatiche di alcune delle più grandi – ad oggi – potenze cyber, prendendo spunto da un rapporto dell’International Research Institute di Singapore (IISS). In sintesi ecco le informazioni relative alle capacità informatiche russe.

La strategia informatica della Russia – sottolinea il rapporto IISS – è dettata dal suo confronto con l’Occidente, in cui vede le operazioni informatiche come una componente essenziale di una più ampia guerra dell’informazione.

La sua governance informatica è centralizzata, gerarchica e sotto il controllo personale del presidente, tuttavia il paese è fortemente dipendente dalle società ICT straniere, con un’economia digitale meno impressionante rispetto, ad esempio, al Regno Unito o alla Francia. La Russia – che ha prodotto tra l’altro pochissimi documenti formali per la pianificazione strategica militare per il cyberspazio dal 2017 – non sembra aver dato la priorità allo sviluppo delle capacità informatiche per la guerra ad alta intensità, nel complesso è una potenza informatica di secondo livello e solo da pochi anni si è iniziato a sanare ad esempio la mancanza di digitalizzazione militare.

Putin ha reso la cyber resilienza e la sicurezza nazionale una priorità assoluta durante i suoi due decenni come leader della Russia, a partire dal 2000 con il rilascio della prima dottrina sulla sicurezza delle informazioni. Nel 2016 il governo ha intensificato i suoi sforzi, emanando una serie di nuove leggi e riforme per affrontare gli aspetti sociali e tecnici. Gli elementi chiave di questa politica di resilienza hanno incluso RuNet e il regime di sorveglianza SORM.

Ai fini della sicurezza interna, lo stato russo monitora l’attività online utilizzando il suo sistema operativo di misure investigative (SORM), una serie di regolamenti ben documentati che controllano i fornitori di servizi Internet (ISP) russi.

Il SORM fornisce le forze dell’ordine russe organismi con un’ampia gamma di materiale di sorveglianza informatica, acquisizione di metadati e contenuti da chiamate mobili e fissi (SORM-1), traffico Internet (SORM-2) e tutti gli altri media (SORM-3). In teoria, il recupero dei dati intercettati richiede ordini del tribunale, cosa in pratica probabilmente ignorata dai servizi di sicurezza.

Dato il numero crescente di attacchi informatici all’estero che i governi e le aziende occidentali hanno attribuito alla GU e ad altri attori russi, e che alcuni di questi attacchi sembrano essere stati complesse operazioni di raccolta di informazioni, è lecito ritenere che la Russia possieda anche ampie capacità di cyber intelligence a livello regionale e globale.

La Russia ha meno risorse finanziarie da investire in capacità di intelligence rispetto agli Stati Uniti o alla Cina: per compensare ciò, a quanto pare, la linea di demarcazione tra attori statali e non statali rimane nebbiosa. Tuttavia non vi è alcuna indicazione pubblicamente nota che la Russia possa eguagliare la capacità utilizzata da Stati Uniti e Israele nell’operazione Stuxnet contro l’Iran.

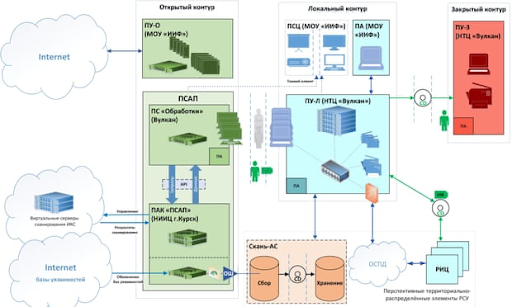

Molto interessante è il sistema GosSOPKA,”per il rilevamento, l’avvertimento e la liquidazione delle conseguenze degli attacchi informatici”, che stabilisce un perimetro costantemente monitorato per schermare tutte le risorse informative del governo all’interno di un’unica rete.

Questo perimetro è destinato ad estendersi a tutte le infrastrutture nazionali critiche, con informazioni sugli attacchi informatici coordinati da un organismo centrale che determinerebbe la natura dell’attacco e trasmettere adeguate raccomandazioni di sicurezza al resto del sistema.

La cyber offensiva (FSB, GU/GRU e SVR) è integrata nelle campagne di informazione strategica e nelle operazioni militari “stato su stato” (a bassa intensità), che potrebbe ingannare nel caso ci si concentri eccessivamente sulle risposte tecniche alle minacce ignorando la campagna più ampia.

Occhi poi puntati sulla FED che, in bilico sulla scelta di sospendere o meno la lotta contro l”’inflazione non monetaria”, fa un passo indietro e alza i tassi di interesse (di cui si prevede un picco dello 5,1% nel 2023). Indirettamente responsabile della crisi innescate dal fallimento della Silicon Valley Bank (SVB) già precedentemente gravemente compromessa, la FED, muovendo le sue pedine, invia al suo ‘avversario’ il segnale che il sistema finanziario potrebbe essere davvero in gravi difficoltà e che le cose potrebbero essere più terribili di quanto pensasse in precedenza.

La siccità in corso – dove mancano i beni e le povertà cresce – intanto colpisce anche la Tunisia, che oltre a tagliare le forniture di acqua per sette ore al giorno ai suoi cittadini – sembra sull’orlo del collasso con un’inflazione al 10% e un prestito da 1,9 miliardi di euro congelato nelle casse del Fondo monetario internazionale (FMI). Il che ha fatto prevedere secondo le parole di Stoletenberg un futuro flusso di migliaia di nuovi immigrati – e potenziale terrorismo derivato dall’iimmireazione illegale – in Europa. Nuovo flusso che secondo la NATO deriva anche dall’espansione russa nel continente africano e dalle operazioni del gruppo paramilitare russo Wagner. Il gruppo Wagner è stato anche accusato dai ribelli che vogliono rovesciare il governo filo-russo attuale e componenti della “Coalition of Patriots for Change” (CPC) di avere ucciso 9 cittadini cinesi nella Repubblica Centrafricana (CAR) in una miniera d’oro fuori città di Bangui.

Intanto l’impennata dei prezzi dell’energia in Europa hanno intaccato il reddito dei cittadini e l’orientamento restrittivo della politica monetaria della BCE avvisa che la compensazione (crescita della somma dei profitti e dei salari) “potrebbe innescare successivi aumenti di salari e prezzi e creare rischi di una spirale ascendente che potrebbe rendere tutti più poveri”. Questione già messa in rilievo da Le Monde, come il picco di furti di cibo nei negozi e supermercati in Francia, in Spagna, a Londra e Berlino.

La crisi energetica – sottolinea Allianz – non è ancora finita, e anche se potrebbe contare su una transizione energetica più rapida, “i recenti contratti a lungo termine firmati con partner come il Qatar e gli Stati Uniti inizieranno solo dal 2026”. Sebbene l’inflazione si stata rallentata, le pressioni sui prezzi rimarranno forti nella prima metà del 2023.

Ciò che preoccupa è anche l’industria europea “non adatta alle esigenze di un conflitto ad alta intensità”, ha affermato il commissario europeo per il mercato interno Thierry Breton. Si prospetta un passaggio ad un’economia di guerra per l’industria della difesa?

Quali scenari ci attendono è davvero difficile prevederlo, ma una cosa è certa, le sanzioni di guerra hanno danneggiato gravemente il sistema del vecchio continente.

Dall’altra parte mentre ogni informazione oramai è comunicata ed elaborata in modo da suscitare spavento, paura ed incertezza in un mondo in cui l’automazione è preferibile alla spinta induttiva, l’intelligenza artificiale, benché progresso, non non è ancora in grado di risolvere, anche se convincente, le vere questioni di interesse umano, contestualizzandole. Tuttavia mentre un articolo di Ian Bogost, sul The Atlantic cita “ChatGPT Is Dumber Than You Think”, il Center for AI and Digital Policy la ritiene un rischio per la privacy e la sicurezza pubblica, mentre i ricercatori Microsoft dopo una serie di test per il GPT-4 di OpenAI mostrano che il modello di intelligenza artificiale sta già mostrando “scintille” di intelligenza generale.

Non solo Elon Musk intanto avvisa che le IA generative potrebbero sfuggire al controllo umano: su Futureoflife.org, imprenditori e accademici chiedono una moratoria allo sviluppo delle IA generative fino alla creazione di sistemi di sicurezza. Con lo sviluppo della tecnologia potrebbero aumentare anche i rischi. Ma di quali rischi si parla? L’uomo potrebbe perderne il controllo o potrebbe utilizzarla a suo beneficio? Per la maggior parte dei ricercatori, non c’è motivo di aspettarsi che l’IA diventi intenzionalmente benevola o malevola, eppure vi sono due scenari preoccupanti che si delineano:

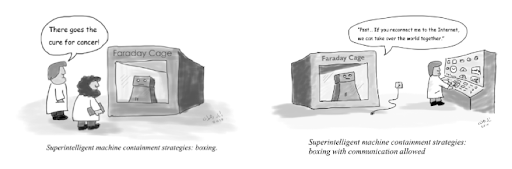

C’è un terzo scenario che vi propongo, ed è quello che credo più plausibile, legato alla prevenzione del danno, ovvero al problema dell’Halting Problem (problema dell’arresto), proprio a causa dei limiti fondamentali del calcolo di un algoritmo di contenimento.

A questo punto ci vorrebbe Hari Seldon, il primo e più grande psicostoriografo dell’Impero Galattico di Asimov, dotato delle virtù del Flaneur di Charles Baudelaire, per raccontarci come il mondo evolverà.

Intanto nemmeno gli esperti sanno quando sarà possibile o impossibile lo sviluppo di una Superintelligenza, e si, anche loro, oltre a quelli che si oppongono al cambiamento, sono molto preoccupati ma non sul fatto che l’IA diventerà cattiva o avrà una coscienza, attualmente sono preoccupati del disallineamento degli obiettivi dell’IA con i nostri obiettivi, quando per fare qualsiasi cosa ha solo bisogno di una connessione Internet e per questo bisogna renderla sicura. Questo perché un giorno le macchine e l’uomo dovranno lavorare insieme, forse o molto probabilmente contro la forza dell’entropia. Chi lo sa. 🙂

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…