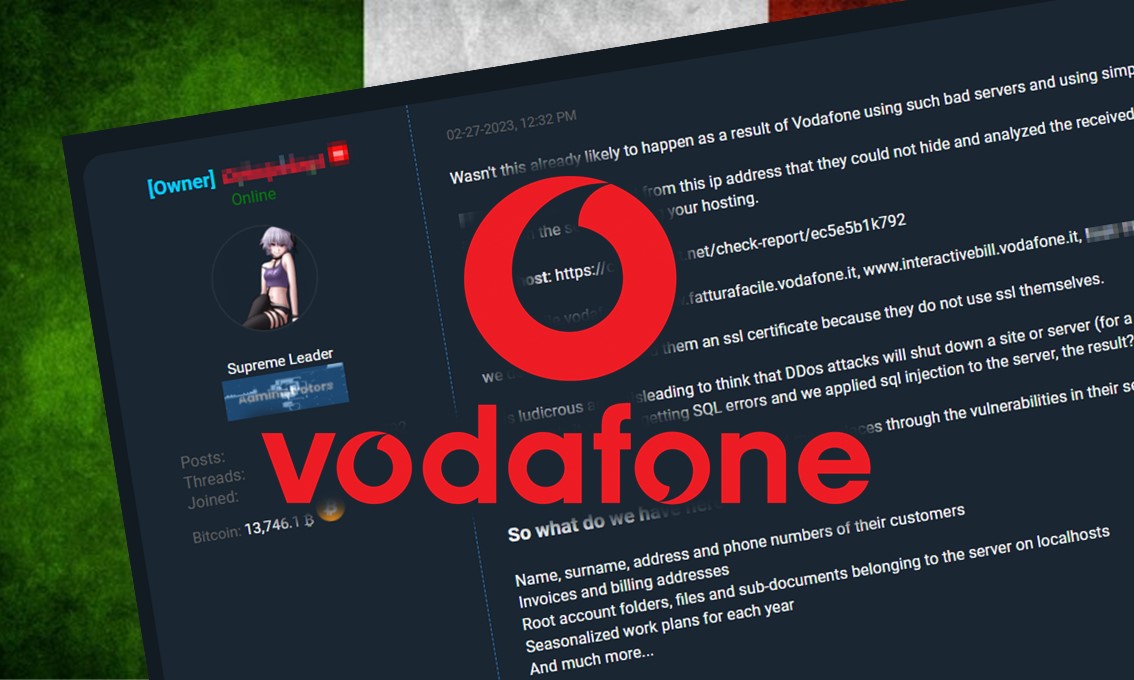

Recentemente, all’interno di un forum underground è comparso un post con un titolo inquietante che riportava: Vodafone.it ransomware (Warning).

Nello specifico, all’interno del post si parla di un attacco DDoS eseguito a delle infrastrutture di Vodafone Italia, dove a causa di un attacco DDoS il server ha risposto in modo “anomalo”.

Nella narrazione del criminale informatico, sembrerebbe che il server sotto pressione dall’attacco DDoS abbia risposto con degli errori SQL.

Tali errori sono stati utilizzati per generare delle stringhe SQL injection capaci di esfiltrare 1 TB di dati, dove a detta dei criminali informatici contenevano informazioni come “Nome, cognome, indirizzo e numeri di telefono dei clienti, fatture, indirizzi di fatturazione Cartelle account root e altro ancora.”

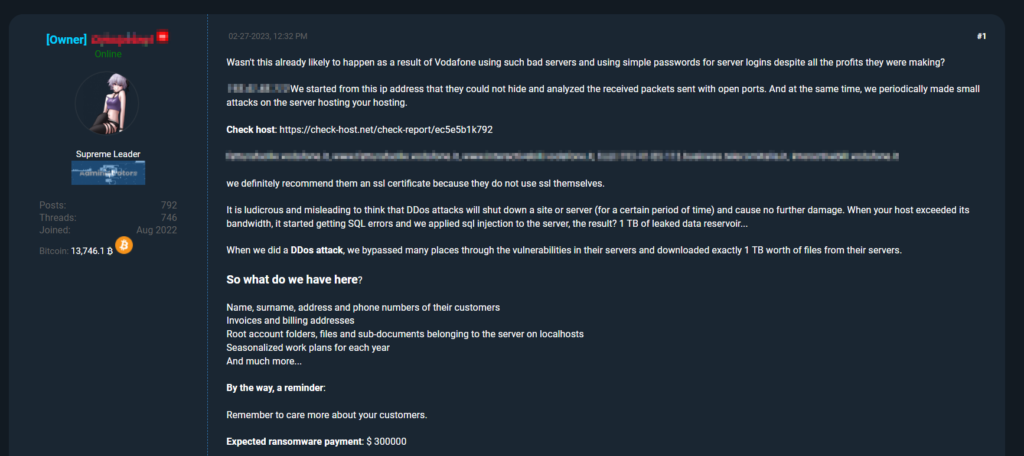

Di seguito riportiamo la traduzione del post:

Non era probabile che questo accadesse a causa dell'utilizzo di server così scadenti da parte di Vodafone e dell'utilizzo di password semplici per gli accessi nonostante tutti i profitti che stanno realizzando?

Siamo partiti da un indirizzo ip che non potevano nascondere e analizzato i pacchetti ricevuti inviati dalle porte aperte. E allo stesso tempo, periodicamente eseguiamo piccoli attacchi al server.

check-host: https://check-host.net/check-report/ec5e5b1k792

xxxxxxxxxxxxxxxx.it,

xxxxxxxxxxxxxxxxx.it,

xxxxxxxxxxxxxxxxxx.it,

xxxxxxxxxxxxxxxxxxxx.it,

xxxxxxxxxxxxxxxxxxxx.it

consigliamo vivamente loro un certificato ssl perché loro stessi non usano ssl.

È ridicolo e fuorviante pensare che gli attacchi DDos chiuderanno un sito o un server (per un certo periodo di tempo) e non causeranno ulteriori danni.

Quando il tuo host ha superato la sua larghezza di banda, ha iniziato ad inviare errori SQL e abbiamo creato delle sql injection, il risultato?

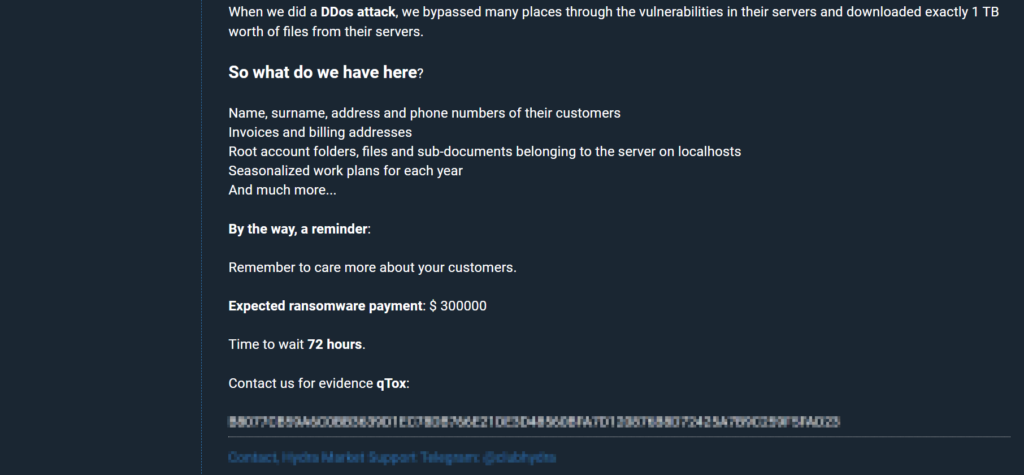

1 TB di dati trapelati...I criminali informatici poi proseguono riportando quanto segue, più un link TOX per poter dialogare con loro e pagare un presunto riscatto entro 72. Tale importo da pagare risulta pari a 300.000 euro.

Quindi cosa abbiamo qui?

Nome, cognome, indirizzo e numeri di telefono dei clienti

Fatture e indirizzi di fatturazione

Cartelle account root, file e sotto documenti appartenenti al server su localhost

Piani di lavoro stagionali per ogni anno

E molto altro ancora...

A proposito, un promemoria :

ricordati di preoccuparti di più dei tuoi clienti.

Pagamento ransomware previsto : 300.000 dollari

Tempo di attesa 72 ore .

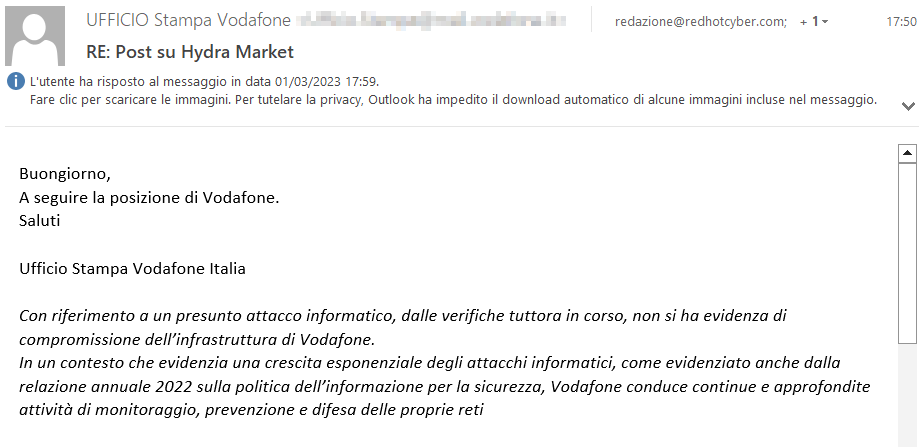

Contattaci per le prove qTox : Visto il post “particolare”, in quanto ci risulta difficile da inquadrare con precisione quanto è successo, abbiamo chiesto all’ufficio stampa di Vodafone un commento che ci ha risposto prontamente.

Vodafone ha riportato che dalle verifiche interne, che risultano ancora in corso, “non si ha evidenza di compromissione all’infrastruttura di Vodafone”.

Con riferimento a un presunto attacco informatico, dalle verifiche tuttora in corso, non si ha evidenza di compromissione dell’infrastruttura di Vodafone.

In un contesto che evidenzia una crescita esponenziale degli attacchi informatici, come evidenziato anche dalla relazione annuale 2022 sulla politica dell’informazione per la sicurezza, Vodafone conduce continue e approfondite attività di monitoraggio, prevenzione e difesa delle proprie reti

Sembrerebbe che il post possa essere scam, ma ancora non è chiara la natura, dato anche che le analisi risultano ancora in corso.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Nel caso in cui l’azienda voglia fornire ulteriori dichiarazioni, come RHC rimaniamo disponibili alla pubblicazione.

Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…