Gli specialisti della sicurezza informatica hanno scoperto una vulnerabilità in uno dei principali sistemi di sicurezza del trasporto aereo, che consentiva alle persone non autorizzate di aggirare i controlli di sicurezza dell’aeroporto e ottenere l’accesso alle cabine degli aerei.

I ricercatori Ian Carroll e Sam Curry hanno scoperto una vulnerabilità in FlyCASS, un servizio web di terze parti che alcune compagnie aeree utilizzano per gestire il loro programma Known Crewmember (KCM) e Cockpit Access Security System (CASS). KCM è un progetto TSA che consente ai piloti e agli assistenti di volo di aggirare i controlli di sicurezza, mentre CASS consente ai piloti autorizzati di sedersi nelle cabine degli aerei durante il viaggio.

Il sistema KCM, gestito da ARINC (una filiale di Collins Aerospace), verifica le credenziali dei dipendenti delle compagnie aeree attraverso una piattaforma online dedicata. Per aggirare lo screening, è necessario seguire un processo di verifica, che include la scansione di un codice a barre KCM o l’inserimento di un numero identificativo del dipendente, quindi il controllo incrociato nel database della compagnia aerea.

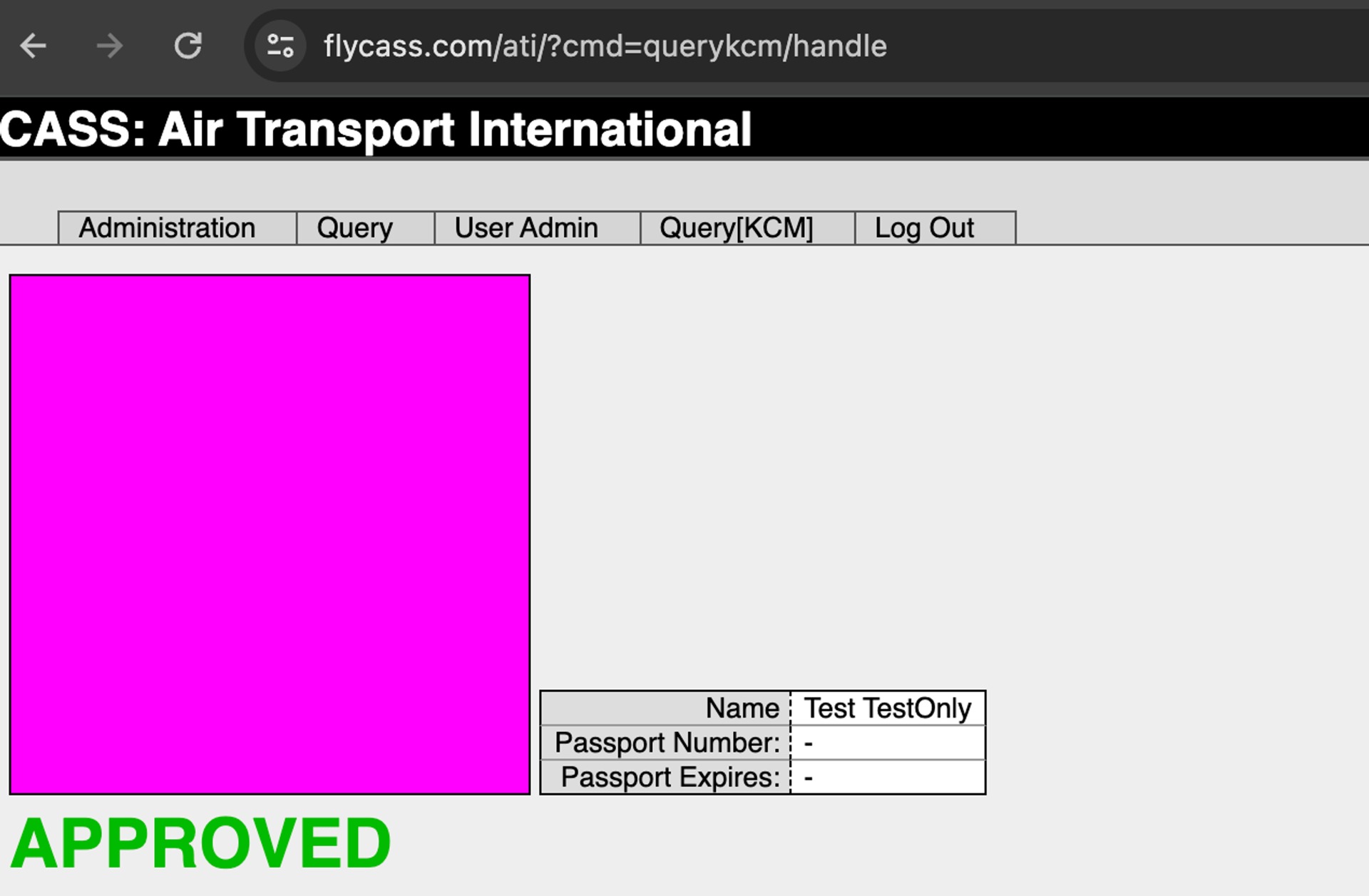

I ricercatori hanno scoperto che il sistema di registrazione FlyCASS era suscettibile a un problema di SQL injection. Utilizzando questo bug, gli esperti sono riusciti ad accedere al sistema con diritti di amministratore per una determinata compagnia aerea (Air Transport International) e sono stati in grado di modificare i dati dei dipendenti. Così, durante i test, i ricercatori hanno aggiunto al sistema un dipendente fittizio con il nome e cognome “Test TestOnly”, e poi hanno dato a questo account l’accesso a KCM e CASS.

“Chiunque abbia una conoscenza di base delle SQL injection potrebbe andare su questo sito e aggiungere chiunque a KCM e CASS, il che gli ha permesso di aggirare i controlli di sicurezza e ottenere l’accesso alle cabine di pilotaggio degli aerei di linea commerciali”, afferma Carroll.

Rendendosi conto della gravità della situazione, i ricercatori hanno immediatamente segnalato la vulnerabilità alle autorità contattando il Dipartimento per la Sicurezza Nazionale degli Stati Uniti (DHS) il 23 aprile 2024.

Di conseguenza, il DHS ha riconosciuto la gravità della vulnerabilità e ha confermato che FlyCASS era stato disconnesso dal sistema KCM/CASS il 7 maggio 2024 come misura precauzionale. Poco dopo la vulnerabilità in FyCASS è stata risolta. Tuttavia,

Carroll sottolinea inoltre che la vulnerabilità potrebbe portare a violazioni della sicurezza su larga scala, come l’alterazione dei profili dei membri KCM esistenti per aggirare eventuali controlli richiesti per i nuovi membri.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…