I ricercatori hanno scoperto un nuovo trojan bancario Brokewell. Il malware si maschera da falsi aggiornamenti per Chrome ed è in grado di intercettare qualsiasi evento avvenga sul dispositivo, dai clic e le informazioni visualizzate sullo schermo al testo inserito e alle applicazioni avviate dall’utente.

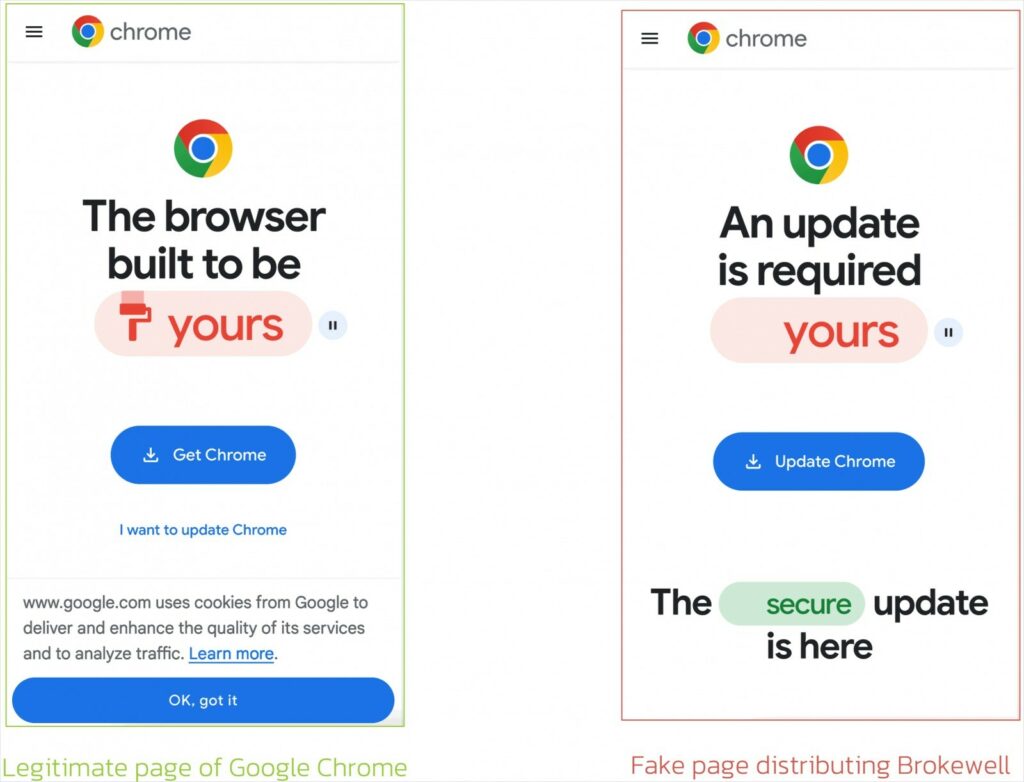

ThreatFabric si è imbattuto in Brokewell dopo aver scoperto una falsa pagina di aggiornamento di Chrome che conteneva il payload del malware.

Dopo aver studiato le campagne precedenti, i ricercatori hanno concluso che Brokewell si era precedentemente mascherato da servizi “acquista ora, paga dopo”, nonché dall’applicazione di autenticazione digitale austriaca ID Austria.

Le principali funzionalità di Brokewell, che è ancora in fase di sviluppo attivo, sono incentrate sul furto di dati e sulla fornitura agli aggressori del controllo remoto di un dispositivo infetto. Pertanto, Brokewell dispone di tutte le funzionalità standard dei trojan bancari e fornisce anche accesso remoto agli aggressori.

E’ quindi in grado di

Secondo ThreatFabric, lo sviluppatore di Brokewell è un hacker criminale con il soprannome di Baron Samedit, che da almeno due anni vende strumenti per il controllo di conti rubati.

Va inoltre notato che lo studio ha rivelato un altro strumento chiamato Brokewell Android Loader, anch’esso creato da questo autore. Lo strumento era ospitato su uno dei server di controllo di Brokewell. In particolare, questo downloader è in grado di aggirare le restrizioni introdotte da Google in Android 13 e versioni successive del sistema operativo per combattere l’abuso del servizio di accessibilità da parte degli APK caricati al di fuori del Google Play Store.

Gli esperti concludono che molto probabilmente Brokewell verrà finalizzato e nel prossimo futuro inizierà a essere venduto ad altri criminali sulla darknet secondo lo schema Malware-as-a-Service (MaaS).

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…