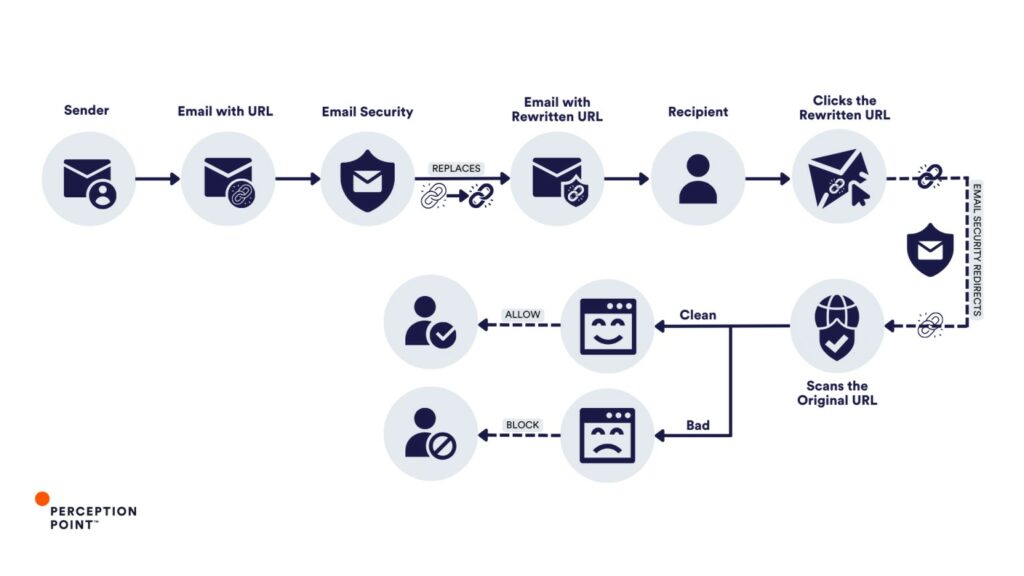

Come spiegato nel report di “Perception Point” del 19/08 è stato dimostrato l’uso della riscrittura degli URL, una misura di sicurezza che sostituisce i link e-mail originali con versioni modificate. Questi link modificati reindirizzano il traffico attraverso il server di un fornitore di sicurezza per un’analisi delle minacce in tempo reale, offrendo protezione contro minacce note. Tuttavia, è stato osservato che i criminali informatici sfruttano questa tecnica per inviare link malevoli, approfittando della fiducia riposta negli strumenti di analisi e sicurezza delle e-mail stesse.

Innanzitutto esistono due approcci di analisi per la sicurezza delle mail:

I sistemi legacy si basano su analisi statiche dei pattern delle minacce.

I sistemi con approcci più recenti sfruttano l’apprendimento automatico per il rilevamento dinamico proattivo.

Gli aggressori hanno sfruttato i meccanismi di riscrittura degli URL, rendendoli meno efficaci come strategia di difesa autonoma soprattutto in caso della sola analisi statica.

Fig 1: Schema flusso analisi contenuto mail e riscrittura dell’url

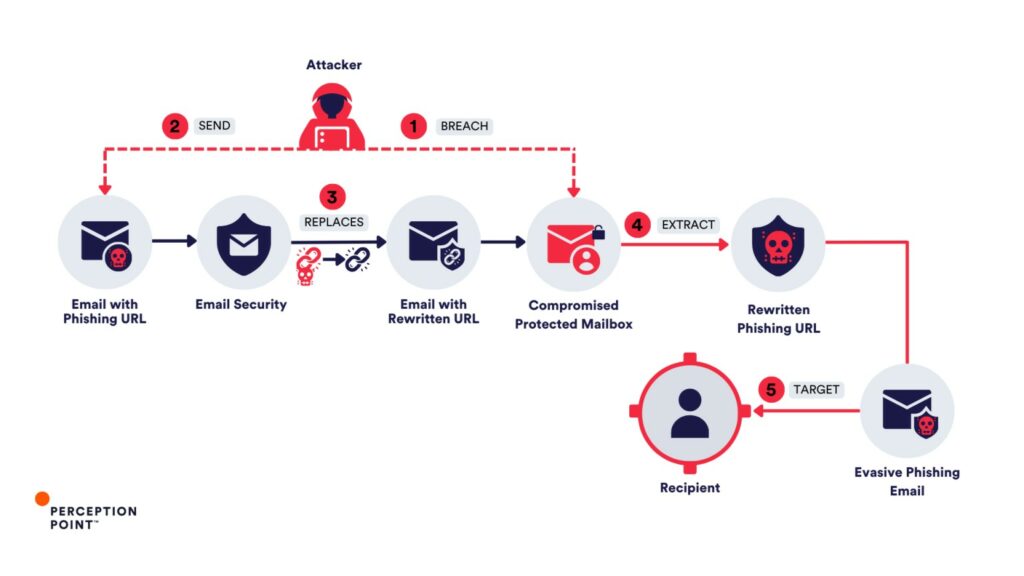

Fig 2: Schema flusso analisi contenuto mail e riscrittura dell’url manomesso dall’ attaccante

Questa tattica di elusione, che aggira le soluzioni di sicurezza della posta elettronica tradizionali, ha trasformato uno strumento difensivo in un’ arma offensiva per gli aggressori.

I criminali informatici sfruttano un accesso iniziale con un account di posta elettronica legittimo compromesso e protetto con strumenti/servizi di riscrittura degli URL.

Vengono quindi inseriti domini malevoli nelle whitelist dei sistemi antispam.

Poi vengono costruite e-mail contenenti link dannosi sfruttando all’ inizio il servizio legittimo di sostituzione dei link, per poi manipolarle e sostituire i link malevoli con altri apparentemente legittimi.

L’URL “brandizzato” aggira gli ulteriori controlli di sicurezza, consentendo agli aggressori di reindirizzare le vittime a siti di phishing, sfruttando la fiducia che gli utenti hanno nei fornitori dei servizi di sicurezza.

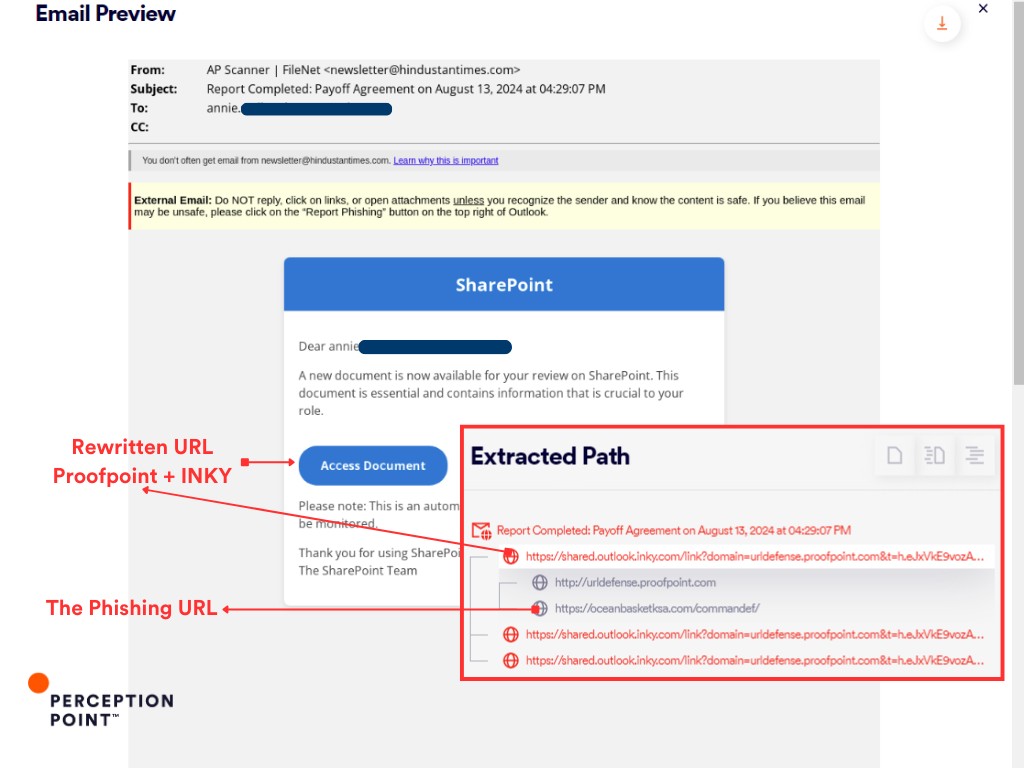

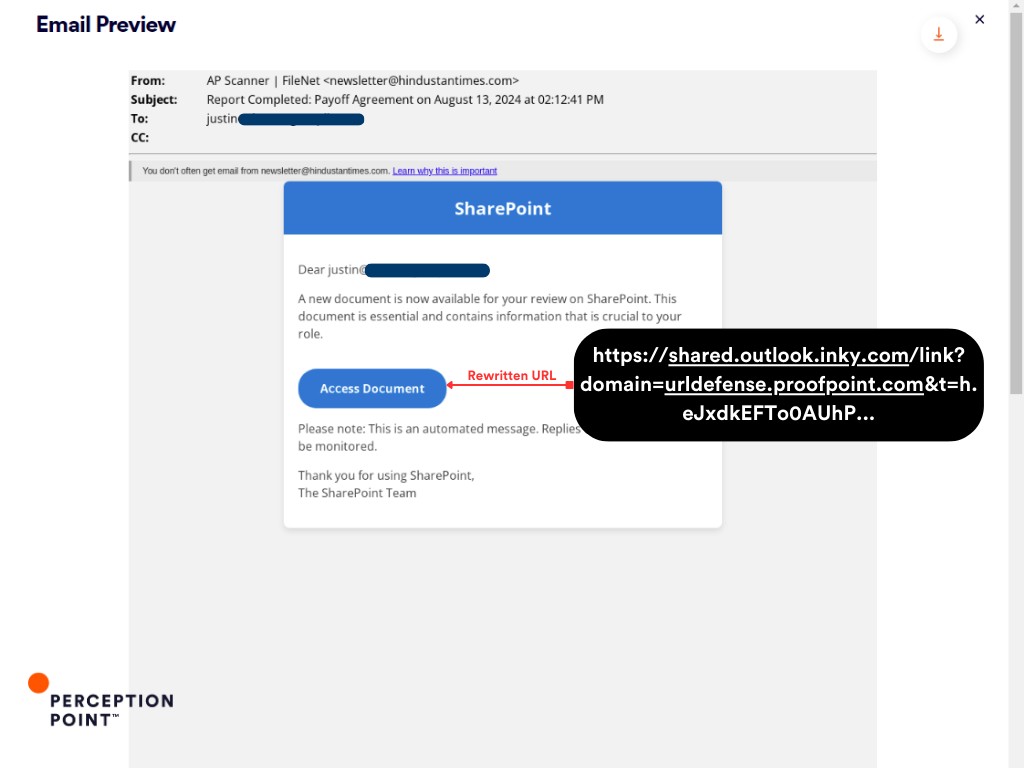

In uno dei recenti attacchi di riscrittura degli URL intercettati da Perception Point, un sofisticato phishing prevedeva l’uso di una “doppia riscrittura”, in cui venivano sfruttati due fornitori di sicurezza della posta elettronica, Proofpoint e INKY.

E-mail: l’aggressore ha inviato un messaggio e-mail contenente un collegamento di phishing riscritto, camuffato da notifica di un documento di SharePoint legittimo.

Rewrite: l’URL all’interno di questa e-mail è stato inizialmente riscritto dal sistema di sicurezza di Proofpoint (urldefense.proofpoint.com); la stessa e-mail è stata sottoposta a un secondo processo di riscrittura da parte di INKY, incorporando il proprio collegamento di protezione URL (shared.outlook.inky.com) nella prima riscrittura.

Fig 3: Esempio di mail

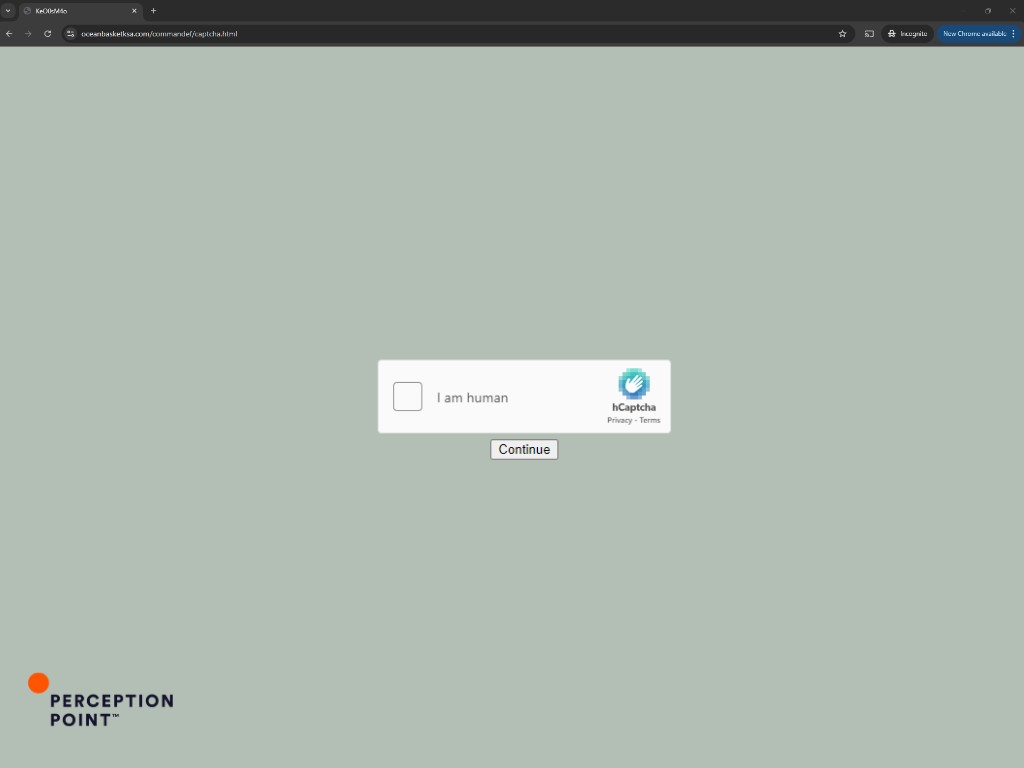

Bypass CAPTCHA: se il target avesse cliccato sul link, sarebbe stato indirizzato a una pagina di verifica CAPTCHA personalizzata (come mostrato negli screenshot). Questo passaggio è stato aggiunto per eludere il rilevamento dei controlli automatizzati di analisi/intel sulle minacce da parte dei vendor.

Fig 4: Pagina Captcha

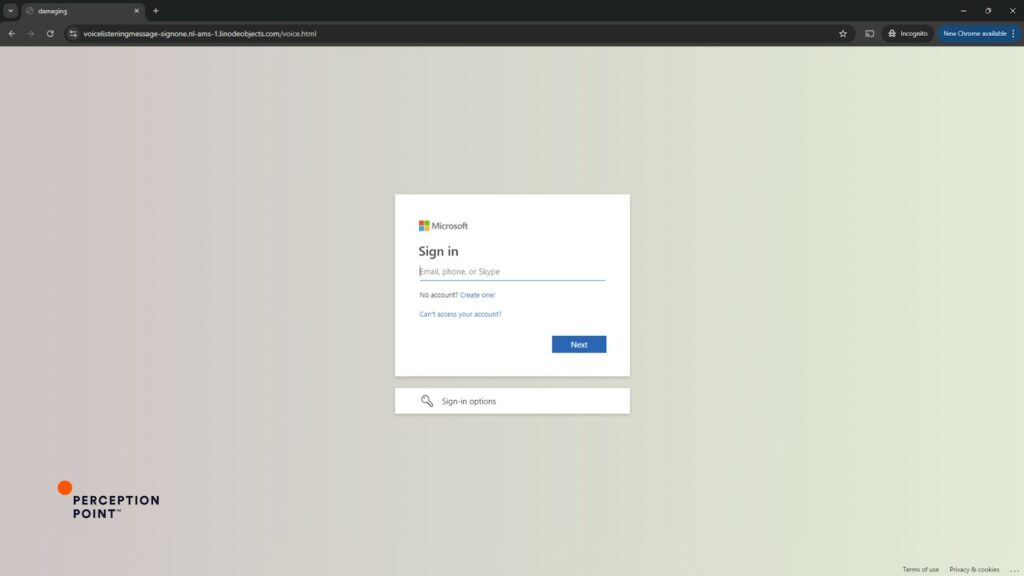

Reindirizzamento finale: dopo aver superato il CAPTCHA, l’utente viene reindirizzato a un sito di phishing che imita la pagina di accesso di Microsoft 365 (mostrata nel quinto screenshot), dove le sue credenziali saranno rubate.

Fig 5:Accesso url pagina sito Phishing

In questo sofisticato tentativo di phishing, l’aggressore ha utilizzato una strategia che prevedeva la compromissione di un’ organizzazione protetta da INKY e dal servizio di riscrittura URL di Proofpoint. L’aggressore ha generato un URL riscritto utilizzando l’account compromesso e ha quindi riutilizzato questo collegamento per colpire più organizzazioni.

ifg 6 : E-mail: simile al primo esempio: una notifica di SharePoint.

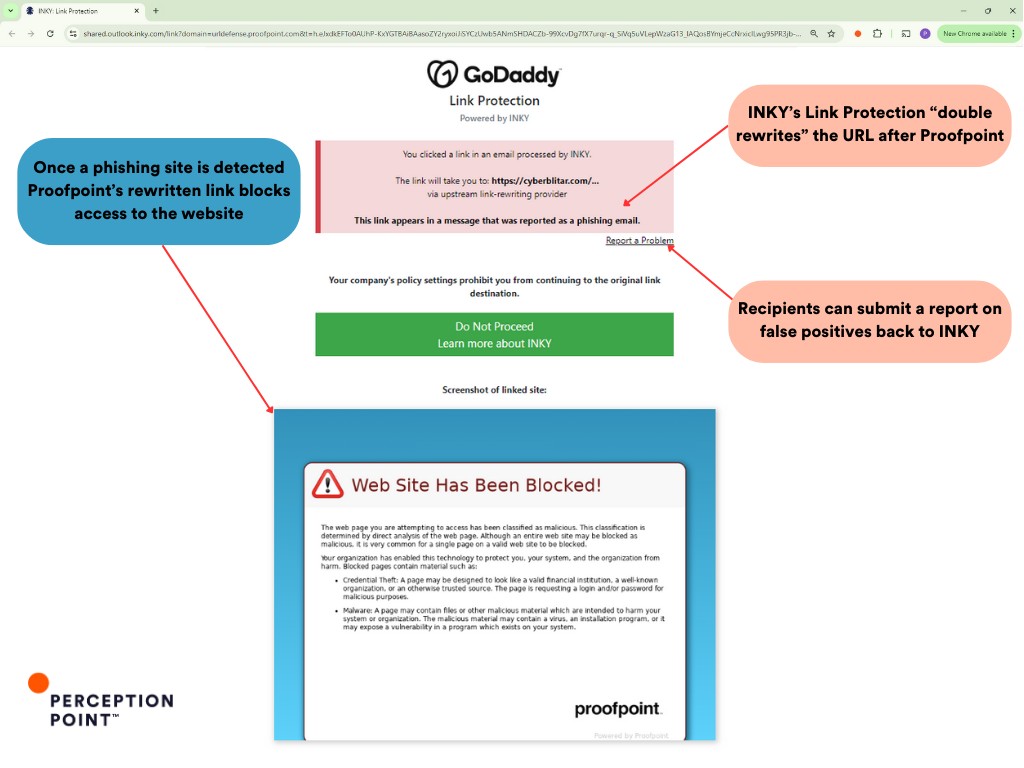

In questo momento , l’URL originale è già stato segnalato come phishing ed è bloccato, come possiamo vedere nella pagina di protezione dei link INKY:

fig 7 : Sistema protezione phishing attivo

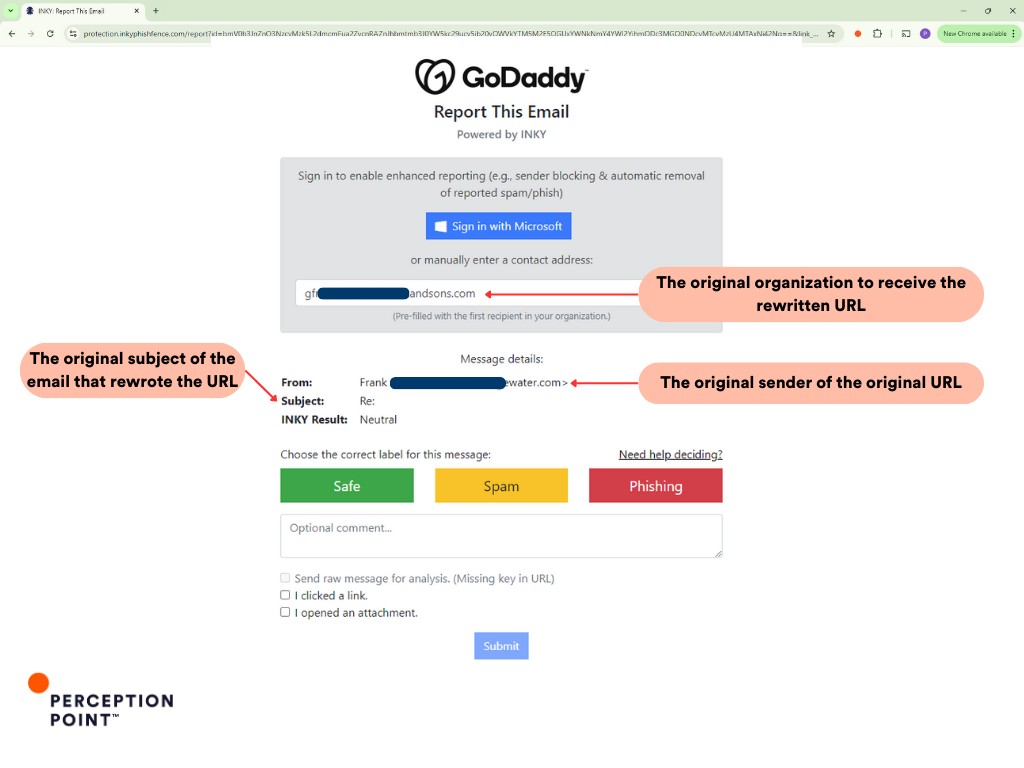

Ora, se clicchiamo sul pulsante “Report a Problem“, possiamo dare un’occhiata al modus operandi degli autori della minaccia. Inizialmente, gli aggressori hanno preso di mira un utente protetto che avevano compromesso in precedenza, generando un URL riscritto tramite i servizi di Proofpoint e INKY. Tuttavia, invece di utilizzare questo collegamento solo all’interno dell’organizzazione compromessa, l’aggressore lo ha sfruttato per prendere di mira utenti di varie altre organizzazioni.

fig 8 : Analisi dei link

Gli screenshot rivelano che il destinatario originale dell’URL riscritto (l’organizzazione compromessa) è diverso dai target successivi che Perception Point sta proteggendo. Ciò indica che gli aggressori non solo hanno sfruttato l’URL riscritto, ma lo hanno anche utilizzato in una campagna di attacco più ampia contro più organizzazioni, sfruttando la fiducia riposta nel marchio e nei servizi di riscrittura di INKY e Proofpoint.

Questo esempio evidenzia come gli aggressori possano manipolare le misure di sicurezza per ampliare il loro raggio d’azione, trasformando un singolo punto di compromissione in una campagna di phishing su larga scala.

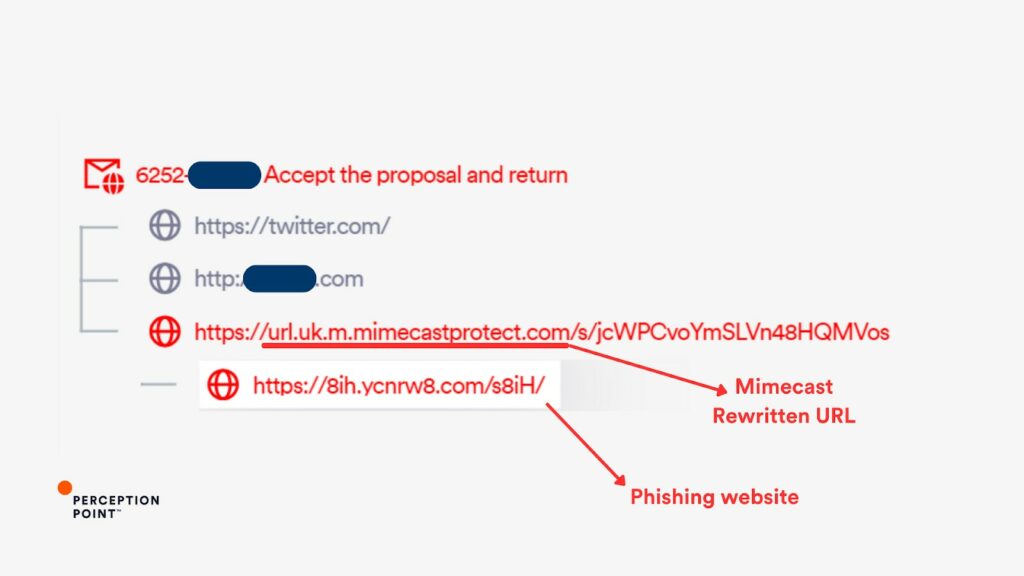

fig 9 : Schema riscrittura link

In questo caso, Perception Point ha impedito un attacco di phishing che probabilmente sfruttava il servizio di riscrittura URL di Mimecast per mascherare un link dannoso. Il link di phishing è stato riscritto dal servizio di protezione URL di Mimecast, conferendogli l’aspetto di un URL sicuro (mimecastprotect.com). Tuttavia, la destinazione finale era un sito di phishing (ycnrw8.com) progettato per rubare credenziali.

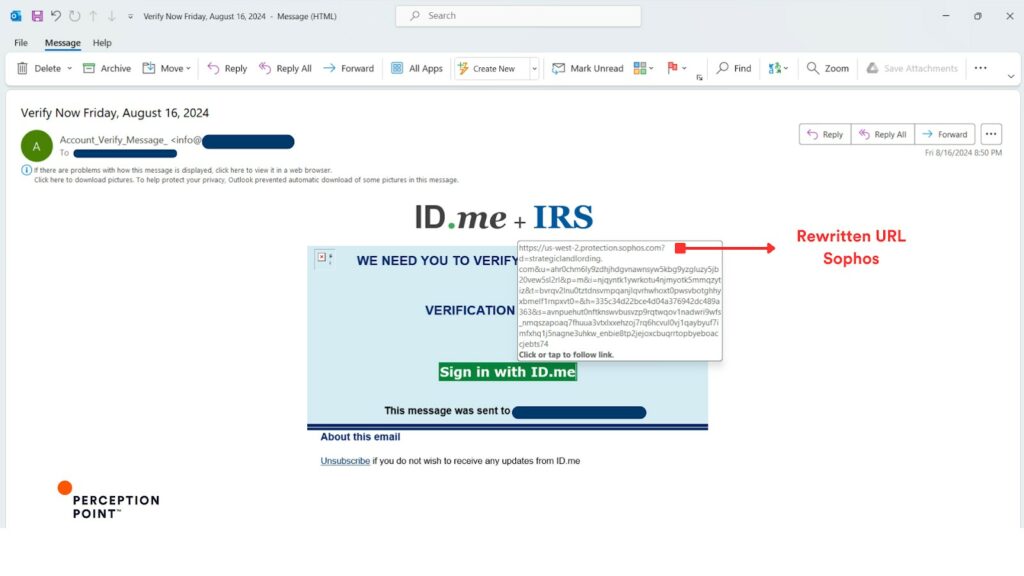

In questo potenziale incidente di phishing, Perception Point ha rilevato un attacco in cui il servizio di riscrittura URL di Sophos è stato utilizzato per mascherare un collegamento dannoso.

Email: l’email di phishing è stata creata per apparire come una richiesta di verifica urgente da parte di un’organizzazione legittima (ID.me + IRS). L’URL nell’ email è stata riscritta da Sophos, aggiungendo un livello di legittimità.

fig 10 : Email di phishing con Sophos URL rewrite

L’attaccante ha sfruttato l’URL riscritto fornito da Sophos (protection.sophos.com) per mascherare la destinazione effettiva del phishing. L’URL sembrava sicuro grazie al dominio Sophos, rendendo difficile per il destinatario riconoscere la minaccia.

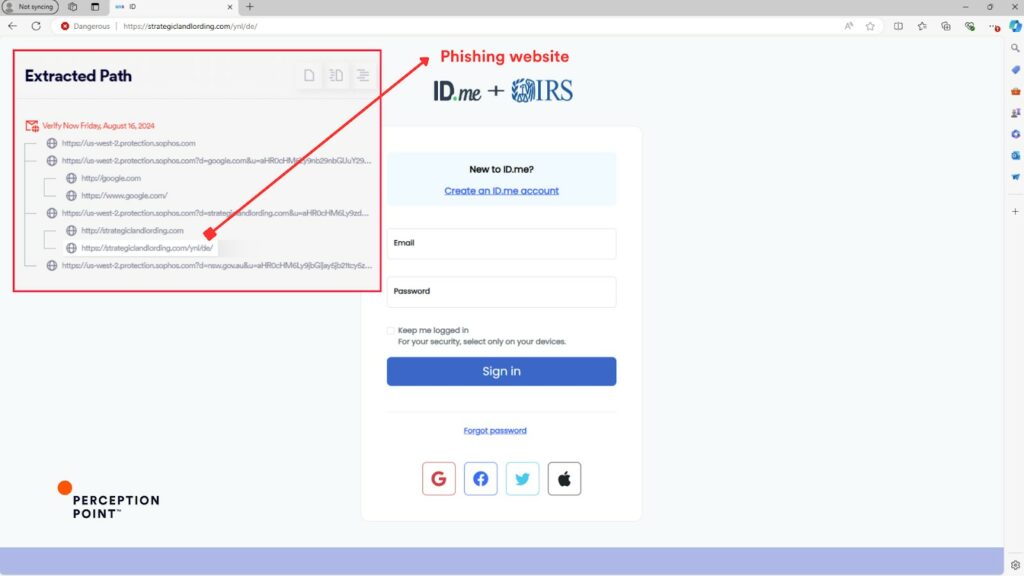

fig 11 : Analisi dei link

Sito di phishing: cliccando sul collegamento riscritto, le vittime vengono reindirizzate a un sito web di phishing (strategiclandlording.com), progettato per raccogliere informazioni personali sotto le mentite spoglie di un servizio legittimo.

Lo sfruttamento da parte degli hacker delle funzionalità di riscrittura degli URL sottolinea la necessità di innovazione continua nella sicurezza della posta elettronica. Man mano che gli aggressori diventano più sofisticati, le soluzioni di sicurezza devono evolversi per evitare queste minacce, adottando metodi di rilevamento avanzati e l’aumento sempre e comunque della soglia di attenzione prima di accettare un link e compilare con i propri dati.

https://cyberpress.org/hackers-exploit-url-rewriting

https://perception-point.io/blog/rewriting-hysteria-rising-abuse-of-url-rewriting-in-phishing

https://www.mimecast.com/threat-intelligence-hub/phishing-campaigns-using-re-written-links

https://www.linkedin.com/pulse/hackers-exploit-email-url-rewriting-insert-phishing-5glvc

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…