Un nuovo attacco ransomware ha colpito il Ministero della Cultura italiano. Il gruppo di hacker responsabile, Mad Liberator, ha rivendicato l’attacco sul proprio Data Leak Site, sollevando preoccupazioni riguardo alla sicurezza dei dati e all’integrità delle informazioni sensibili.

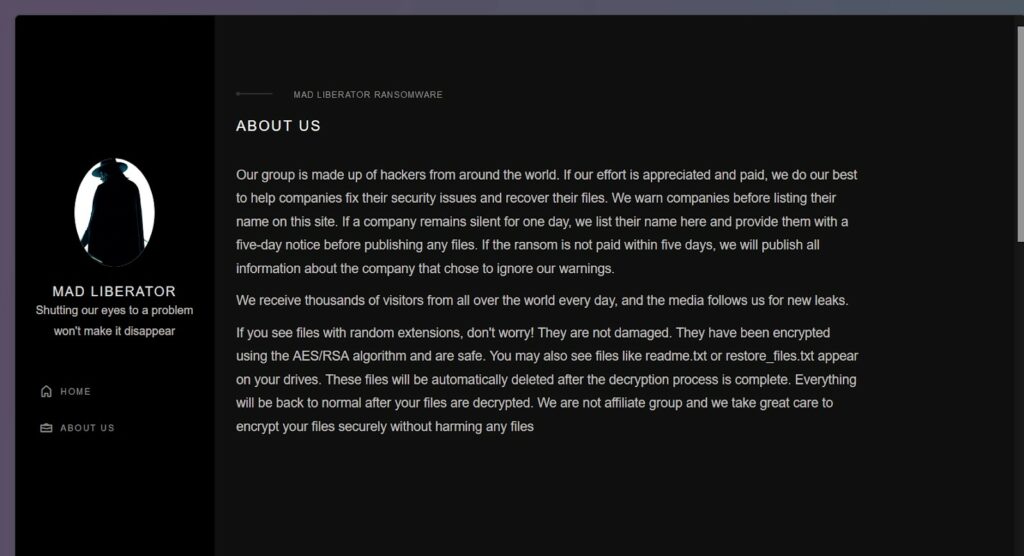

Mad Liberator è un gruppo di hacker noto per attacchi ransomware mirati. Sul loro sito di fuga di dati, affermano di essere un gruppo globale di hacker con l’obiettivo di aiutare le aziende a risolvere i problemi di sicurezza e recuperare i propri file. Mad Liberator avverte le aziende prima di pubblicare i loro nomi e concede un preavviso di cinque giorni per pagare il riscatto. Se il riscatto non viene pagato entro il termine stabilito, pubblicano le informazioni dell’azienda coinvolta.

Secondo quanto dichiarato sul loro sito, i file con estensioni casuali non sono danneggiati ma criptati usando l’algoritmo AES/RSA. Mad Liberator sostiene di non affiliarsi a nessun gruppo e di prendere grandi precauzioni per criptare i file senza danneggiarli.

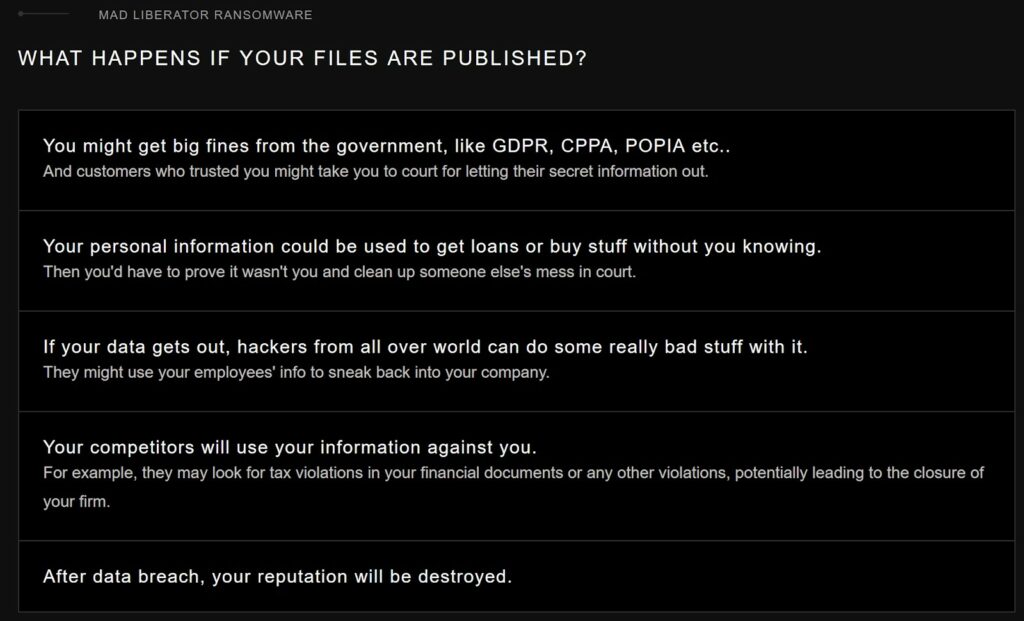

Il “Mad Liberator”, attraverso il suo DLS (Data Leak Site), avverte che le vittime dei suoi attacchi potrebbero essere soggette a severe sanzioni governative, come quelle previste dal GDPR, CCPA, POPIA, e altre normative simili. Inoltre, avverte che le informazioni personali trafugate potrebbero essere utilizzate per scopi illeciti e fraudolenti. La gang di ransomware continua a intimidire sostenendo che i dati rubati, ora nelle mani di hacker globali, potrebbero essere sfruttati impropriamente, inclusi possibili attacchi di ingegneria sociale e un potenziale uso da parte di aziende concorrenti per discriminare le vittime.

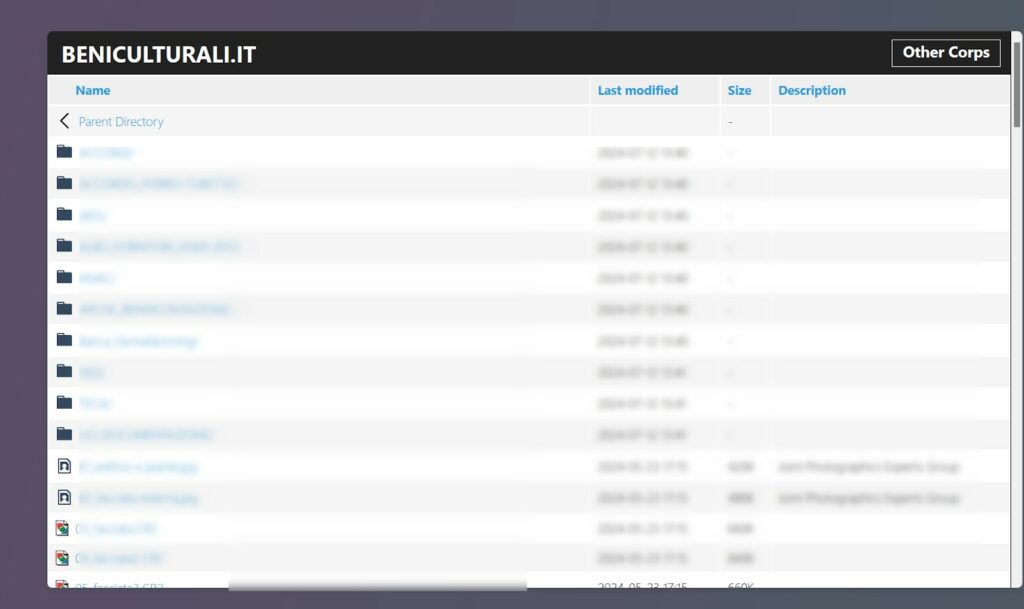

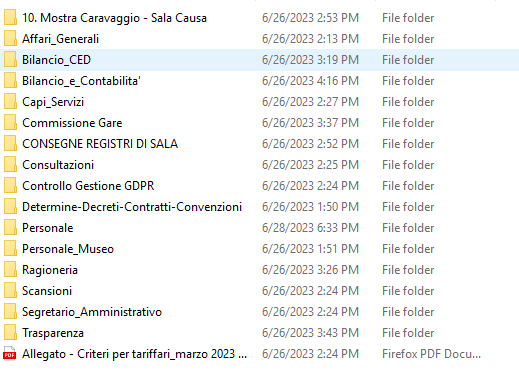

L’attacco al Ministero della Cultura è stato annunciato da Mad Liberator sul loro Data Leak Site, dove hanno pubblicato alcuni dettagli relativi alla violazione. Nelle immagini fornite dal DLS, si può vedere una lista di directory e file presumibilmente presi dal sistema del Ministero.

Le cartelle elencate includono nomi come “ACCORDI”, “DOCUMENTAZIONE”, e “FOTOGRAFIE”, tra gli altri, suggerendo una vasta gamma di dati potenzialmente compromessi. Tuttavia, al momento, non possiamo confermare con certezza la veridicità della violazione, poiché il Ministero della Cultura non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente.

I file sono stati resi pubblici il 17 luglio 2024 e, esaminando le date associate a questi documenti, è possibile stimare che i relativi timestamp variano dal 2017 al 2024.

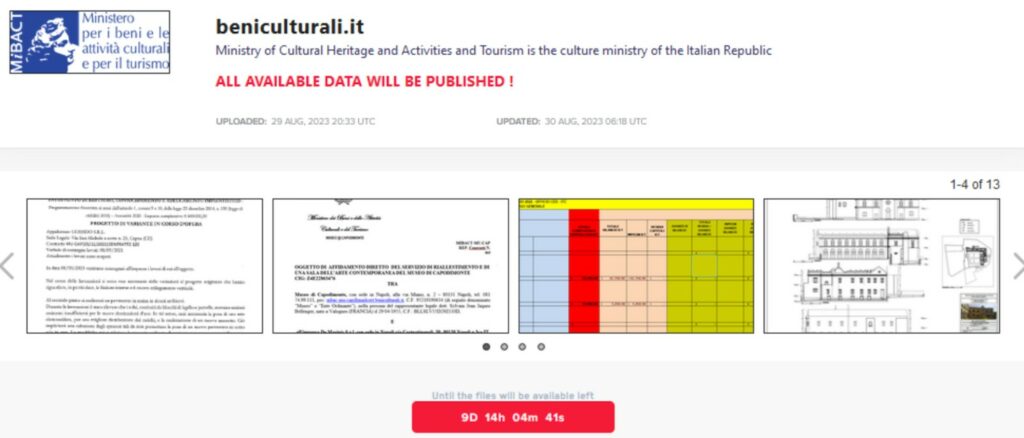

È cruciale notare che il 30 agosto 2023, LOCKBIT, una dei gruppi ransomware più rinomati degli ultimi tempi, ha rivendicato un attacco informatico contro il Ministero dei Beni Culturali Italiani, mostrando campioni di dati esfiltrati evidenziati nella figura seguente.

È possibile consultare l’articolo redatto da RHC tramite questo link.

Al momento della stesura di questo articolo, Mad Liberator ha esposto solo sei rivendicazioni sulla propria pagina, ovvero:

Finora, il Ministero della Cultura non ha rilasciato dichiarazioni ufficiali sull’attacco. Questa mancanza di risposta ufficiale lascia molte domande senza risposta riguardo all’entità della violazione e alle misure adottate per mitigare il danno. Senza un comunicato stampa o una conferma ufficiale, l’informazione deve essere considerata come una ‘fonte di intelligence’ piuttosto che una conferma definitiva della fuga di dati.

L’attacco rivendicato da Mad Liberator contro il Ministero della Cultura evidenzia la crescente minaccia del ransomware e la vulnerabilità delle istituzioni pubbliche. È essenziale che il Ministero della Cultura e altre organizzazioni similari prendano misure immediate per rafforzare la sicurezza informatica e prevenire future violazioni.

Rimanete aggiornati per ulteriori sviluppi su questa situazione, mentre attendiamo una risposta ufficiale dal Ministero della Cultura riguardo all’entità dell’attacco e le misure di risposta adottate.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…