I ricercatori di sicurezza della Tsinghua University e dell’Università del Maryland hanno scoperto un nuovo attacco side-channel che colpisce più generazioni di processori Intel e fa trapelare dati attraverso il registro dei flag EFLAGS.

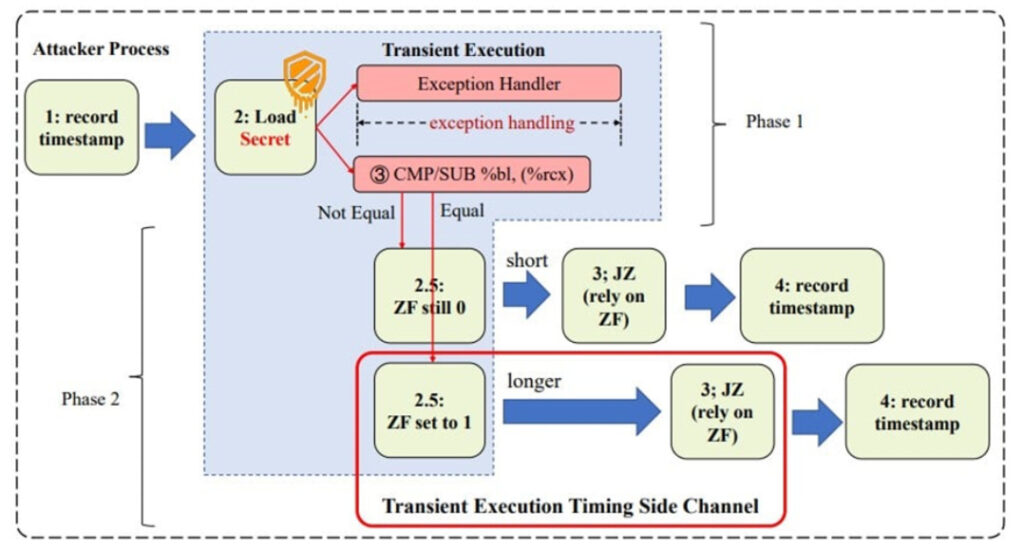

Invece di fare affidamento su un sistema di cache come molti attacchi side-channel, il nuovo vettore di attacco sfrutta una vulnerabilità di esecuzione transitoria. Il difetto consente di estrarre dati sensibili dallo spazio di memoria dell’utente utilizzando l’analisi dei tempi.

L’attacco funziona in modo simile alla vulnerabilità Meltdown, che utilizza l’esecuzione speculativa per consentire a un utente malintenzionato di aggirare i meccanismi di isolamento della memoria per accedere a informazioni sensibili archiviate nella memoria del kernel come password, chiavi di crittografia e altri dati personali.

Questo nuovo attacco side channel sfrutta un difetto nel cambio di registro EFLAGS durante l’esecuzione transizionale che influisce sulla tempistica delle istruzioni JCC (Jump Conditional Code).

Il registro EFLAGS è un registro della CPU che contiene vari flag relativi allo stato del processore, mentre l’istruzione JCC è un’istruzione della CPU che consente il branching condizionale basato sul contenuto del registro EFLAGS.

L’attacco si svolge in due fasi:

I dati sperimentali hanno mostrato che l’attacco ha raggiunto il 100% di estrazione dei dati (fuga) nei processori Intel i7-6700 e Intel i7-7700, nonché nel nuovo processore Intel i9-10980XE, ma in casi isolati.

L’esperimento è stato condotto su Ubuntu 22.04 Jammy Jellyfish con kernel Linux versione 5.15.0.

Secondo i ricercatori, questo attacco di temporizzazione non è affidabile come un attacco di canale laterale basato sulla cache e l’attacco dovrebbe essere ripetuto migliaia di volte per ottenere i migliori risultati nelle ultime generazioni di processori.

Gli esperti suggeriscono di adottare alcune misure non banali, come la modifica dell’implementazione dell’istruzione JCC per impedire l’esecuzione dannosa degli exploit.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…