All’inizio di questo mese, un attacco di phishing che ha rubato 23,5 milioni di dollari dal Dipartimento della Difesa degli Stati Uniti (DoD). Per fortuna, il Dipartimento della Difesa ha catturato i criminali informatici e ha recuperato i soldi, ma questo incidente evidenzia la necessità di solide pratiche di sicurezza informatica che devono essere applicate nel Dipartimento della Difesa e in tutte le aziende di oggi che vogliono contrastare la criminalità informatica organizzata.

Il DoD è un obiettivo di alto valore con un’ampia superficie di attacco a causa delle sue dimensioni e complessità.

Una recente scoperta dimostra come gli attacchi informatici possano essere indiretti e provenire da fonti inaspettate. Un appaltatore della difesa del governo ha riferito questa scoperta a Brian Krebs di KrebsOnSecurity, che ha pubblicato i dettagli.

I dipendenti e gli appaltatori del Dipartimento della Difesa, insieme al personale militare, utilizzano carte d’identità note come Common Access Cards (CAC) per accedere a spazi controllati, nonché a sistemi e reti di computer.

I titolari di carta non utilizzano queste carte solo in loco. Molti dipendenti e appaltatori devono accedere alla propria posta elettronica da remoto, il che richiede l’autenticazione CAC.

Tuttavia, i lettori di carte approvati non sono sempre forniti ai titolari di carte. Di conseguenza, i dipendenti pubblici e gli appaltatori spesso si rivolgono a Internet per trovare lettori di schede compatibili.

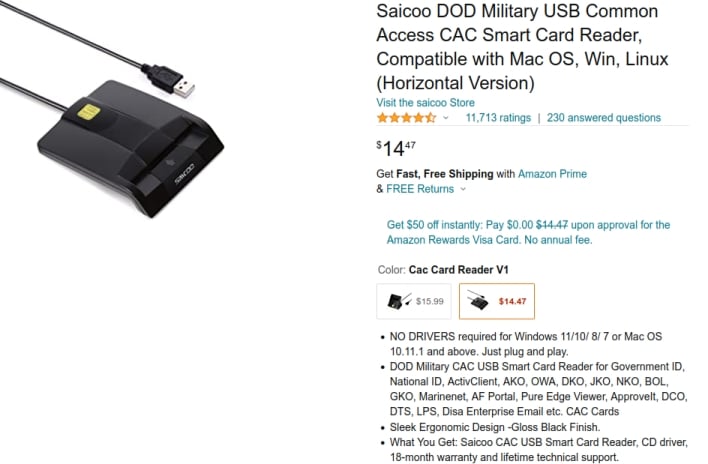

In modo allarmante, un appaltatore ha scoperto che uno di questi dispositivi è un vettore di malware. L’appaltatore ha acquistato un lettore di carte da 15 euro venduto da Saicoo su Amazon.

Il dispositivo ha 4,5/5 stelle e 11.700 valutazioni e appare nella sezione dell’elenco sponsorizzato nella parte superiore dei risultati di ricerca di Amazon per “Lettore di carte PIV (Personal Identity Verification)” o “Lettore di carte CAC”.

L’elenco e le recensioni suggeriscono che questo particolare lettore CAC è un dispositivo sicuro e affidabile.

Tuttavia, quando un appaltatore ha collegato il dispositivo al suo computer con Windows 10, è stato accolto con un messaggio che diceva che i driver del dispositivo non funzionavano correttamente. Windows gli ha consigliato di trovare driver più recenti sul sito Web del fornitore.

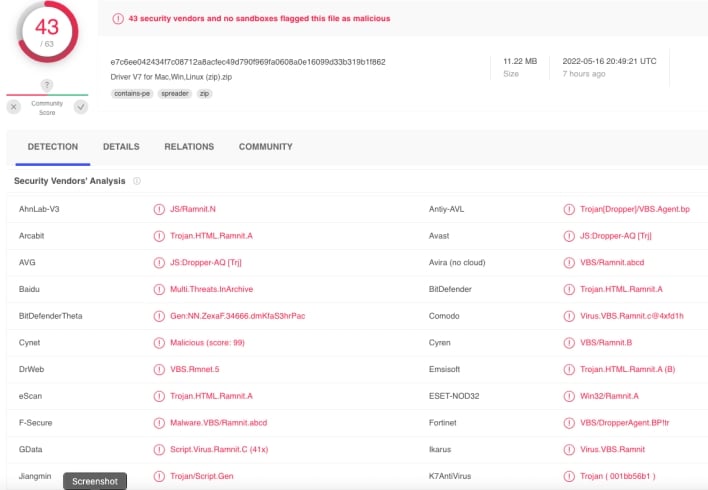

L’appaltatore ha seguito queste istruzioni e ha trovato i driver per il dispositivo sul sito Web di Saicoo, ma non li ha installati immediatamente. Ha invece caricato il file su Virustotal, che ha scansionato il file alla ricerca di malware con 63 diversi strumenti antivirus.

43 di questi strumenti hanno indicato che il file conteneva malware, in particolare il worm Ramnit.

Ramnit è stato utilizzato in sofisticati attacchi di esfiltrazione di dati e si diffonde incorporandosi in unità e file rimovibili che possono essere condivisi con altri.

Questo comportamento è particolarmente allarmante, poiché un’unità USB infetta potrebbe compromettere una rete governativa air gap.

L’appaltatore ha dichiarato a KrebsOnSecurity che la distribuzione di malware da parte di una società che vende lettori CAC

“sembra un rischio per la sicurezza nazionale potenzialmente significativo, considerando che molti utenti finali potrebbero avere livelli di autorizzazione elevati che utilizzano schede PIV per l’accesso sicuro”.

Saicoo potrebbe essere stato violato e sta distribuendo il malware inconsapevolmente, ma la società non sembra disposta a riconoscere la presenza del malware. L’appaltatore ha provato a informare Saicoo via e-mail che il file ZIP sul suo sito Web contiene malware, ma la società ha ignorato queste informazioni e ha semplicemente affermato che i suoi dispositivi più recenti non richiedono driver aggiuntivi.

KrebsOnSecurity ha anche contattato Saicoo via e-mail e ha ricevuto la seguente risposta:

“Grazie per il tuo contatto, abbiamo notato il tuo problema. Dai dettagli che hai offerto, il problema potrebbe probabilmente essere causato dal sistema di difesa del tuo computer in quanto sembra aver rilevato come dannoso o infetto il driver, in realtà non trasporta alcun virus poiché puoi fidarti di noi, se hai il nostro lettore a portata di mano, ignoralo e continua i passaggi di installazione. Una volta installato il driver, questo messaggio svanirà alla vista. Non preoccuparti… Grazie per il tuo gentile consiglio e non vediamo l’ora di risolvere il tuo problema il prima possibile“

Per riassumere, “Non preoccuparti, installa il nostro malware e la nuova versione in arrivo”.

A giudicare da queste risposte, Saicoo non sembra interessato ad assumersi la responsabilità del malware distribuito sul suo sito web. Secondo KrebsOnSecurity, Amazon ha dichiarato che sta indagando su questa situazione.

Tuttavia, anche se Amazon rimuove l’elenco dei dispositivi, coloro che hanno già acquistato il dispositivo corrono il rischio di scaricare inconsapevolmente malware dal sito Web di Saicoo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…