In una fuga di documenti riservati, la società cinese Xitan Lab ha rivelato i dettagli del sofisticato sistema di monitoraggio globale del traffico Internet della NSA, in grado di intercettare il traffico degli utenti in tutto il mondo e introdurre malware attraverso vulnerabilità a livello di browser.

Il sistema comprende due componenti chiave: Turmoil e Turbine.

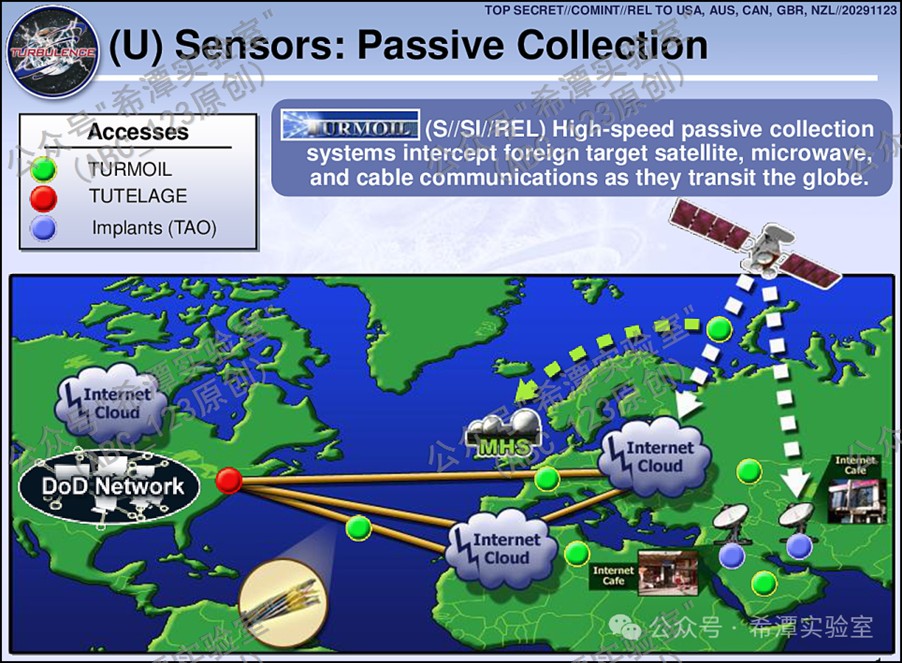

Turmoil è un sistema passivo di raccolta dati che opera attraverso sensori distribuiti nei punti chiave della rete globale. Il sistema analizza il traffico che lo attraversa, estraendo da esso informazioni preziose, inclusi dati VPN e VoIP crittografati.

Oltre a monitorare il traffico Internet, Turmoil può anche monitorare le comunicazioni satellitari, le comunicazioni a microonde, i cavi ottici sottomarini e altro traffico.

Cerchi verdi – Nodi di monitoraggio delle turbolenze in diverse parti del mondo; MHS è la base NSA di Menwith Hill nel Regno Unito.

Si ritiene che il sistema di tracciamento sia incentrato su una delle più grandi basi di spionaggio della NSA statunitense, Menwith Hill, nel Regno Unito, dove centinaia di analisti della NSA lavorano fianco a fianco con il personale del Government Communications Headquarters del Regno Unito. La base è nota per le sue stazioni terrestri satellitari complete e per le attività di raccolta di informazioni.

Gli operatori Turmoil utilizzano filtri speciali per selezionare i flussi di dati di loro interesse, ad esempio l’attività sui servizi Google, Yahoo, Facebook e Skype. TURMOIL elabora solo i pacchetti di dati di rete, non le informazioni sulla sessione. Il sistema filtra preziosi pacchetti di dati di rete e li inoltra al programma di tracciamento XKEYSCORE per l’archiviazione e un’ulteriore analisi. Quando vengono rilevati bersagli significativi, il sistema attiva Tubine per ulteriori azioni.

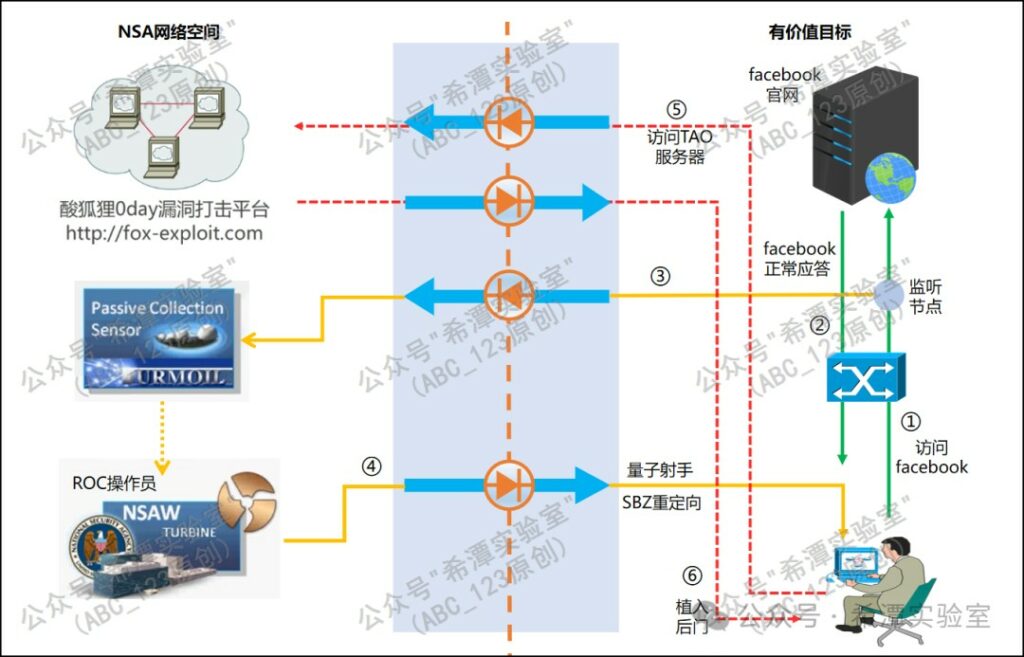

Turbine è un sistema di intervento attivo il cui compito è iniettare malware nei dispositivi presi di mira. Il sistema è in grado di reindirizzare il traffico alla piattaforma di spionaggio FoxAcid in un secondo, sfruttando le vulnerabilità per fornire impianti ai computer presi di mira.

Il processo di funzionamento dei sistemi è illustrato dall’esempio di un utente che tenta di accedere a Facebook. Se Turmoil determina che un utente è interessato, Turbine reindirizza la sua richiesta attraverso un server dannoso, che sfrutta le vulnerabilità del browser per installare malware sul dispositivo dell’utente. Pertanto, la NSA è in grado di raccogliere informazioni dal dispositivo infetto.

Lo studio sottolinea che i sistemi Turmoil e Turbine sono solo parte di un meccanismo di monitoraggio globale più ampio e complesso per la NSA. Si attendono ulteriori pubblicazioni che rivelino altri componenti di questo sistema. Le informazioni sulle azioni della NSA sollevano preoccupazioni sull’entità della sorveglianza su Internet e mettono in discussione la sicurezza della rete globale.

Ricordiamo che i sistemi Turmoil e Turbine della NSA furono resi pubblici attraverso una serie di articoli pubblicati da diversi media, in seguito a fuga di documenti riservati. Tra i media che hanno riportato queste informazioni, uno dei più noti è The Intercept, che ha pubblicato una serie di articoli basati sui documenti forniti da Edward Snowden, un ex appaltatore della NSA. Questi articoli hanno gettato luce sui programmi di sorveglianza della NSA, incluso l’uso di sistemi come Turmoil e Turbine. Altri media, come The Guardian e The Washington Post, hanno anche contribuito a diffondere queste informazioni attraverso la loro copertura giornalistica.

La NSA ha costruito un’infrastruttura che le consente di hackerare segretamente i computer su larga scala utilizzando sistemi automatizzati che riducono il livello di supervisione umana nel processo. Questi sistemi posizionano e controllano gli impianti, una forma di malware trasmesso in remoto su singoli dispositivi informatici selezionati o in blocco su decine di migliaia di dispositivi.

Come citato da The Intercept, TURBINE è progettato per “consentire all’attuale rete di impianti di raggiungere grandi dimensioni (milioni di impianti) creando un sistema che controlli automaticamente gli impianti per gruppi anziché individualmente”.

La NSA ha condiviso molti dei suoi file sull’uso degli impianti con le sue controparti nella cosiddetta alleanza di sorveglianza Five Eyes : Regno Unito, Canada, Nuova Zelanda e Australia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…