Safeguard è un noto servizio, concepito per garantire la sicurezza delle transazioni nel mercato delle criptovalute, accessibile tramite la piattaforma di messaggistica Telegram.

Tuttavia, la sua recente popolarità ha attirato l’attenzione dei criminali informatici, che stanno creando bot fraudolenti su Telegram per ingannare le vittime portando all’installazione di malware o al furto dell’accesso ai loro account.

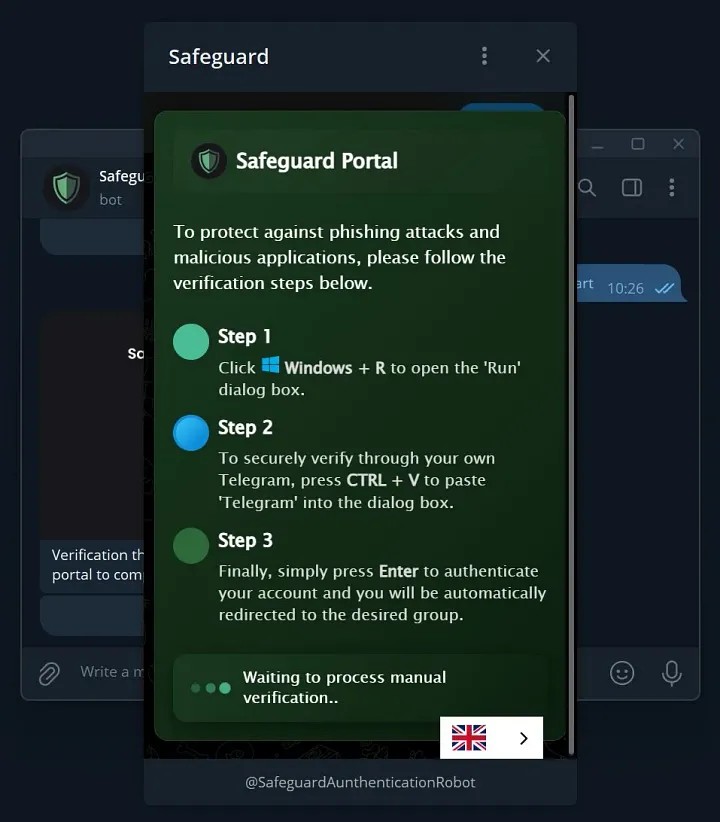

Una recente analisi ha rivelato l’esistenza di un falso bot di Safeguard che, una volta avviato, richiede all’utente di seguire tre passaggi come ulteriore verifica. L’obiettivo di questa truffa è eseguire codice PowerShell, sfruttando una tecnica già osservata per diffondere il malware Lumma Stealer.

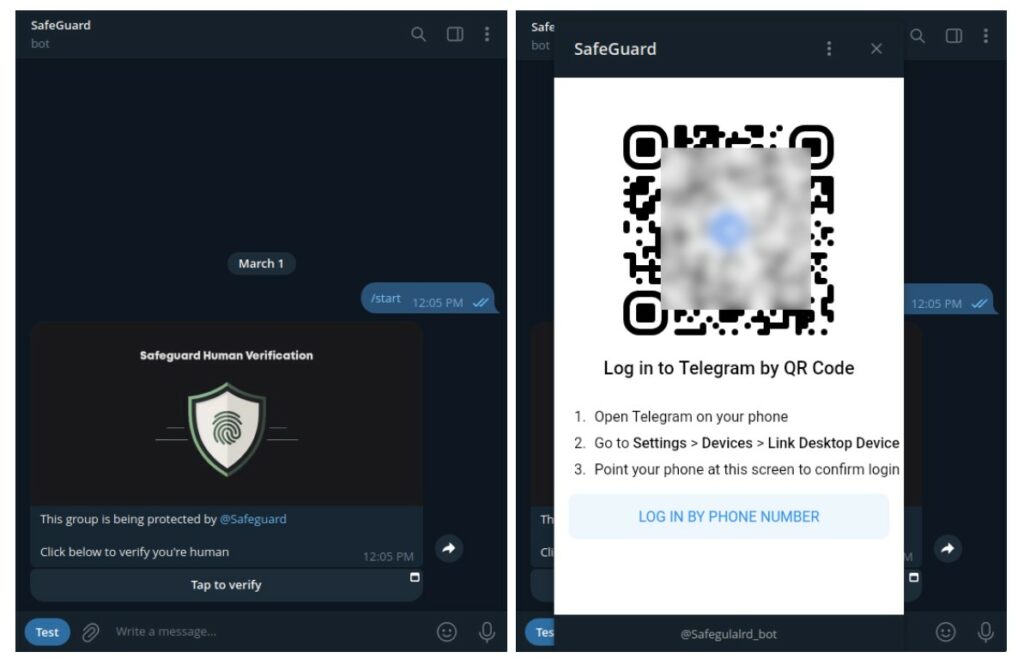

In questi giorni il CERT-AGID ha avuto evidenza di un dominio, di recente registrazione, denominato safeguard-telegram. Questa pagina è collegata a due bot Telegram attualmente attivi, il cui obiettivo è indurre le vittime a scansionare un QR code per abilitare l’accesso da un nuovo dispositivo. In questo modo, la vittima concede ai criminali l’accesso al proprio account.

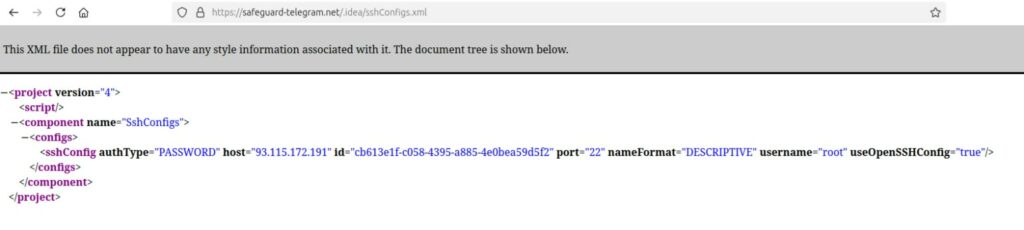

Il dominio in questione espone pubblicamente alcune pagine contenenti informazioni sulla configurazione, tra cui il vero indirizzo IP del server che ospita il servizio di truffa.

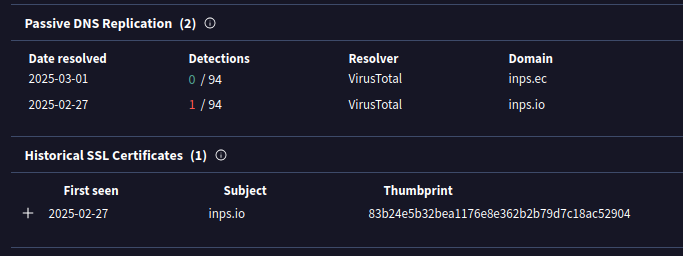

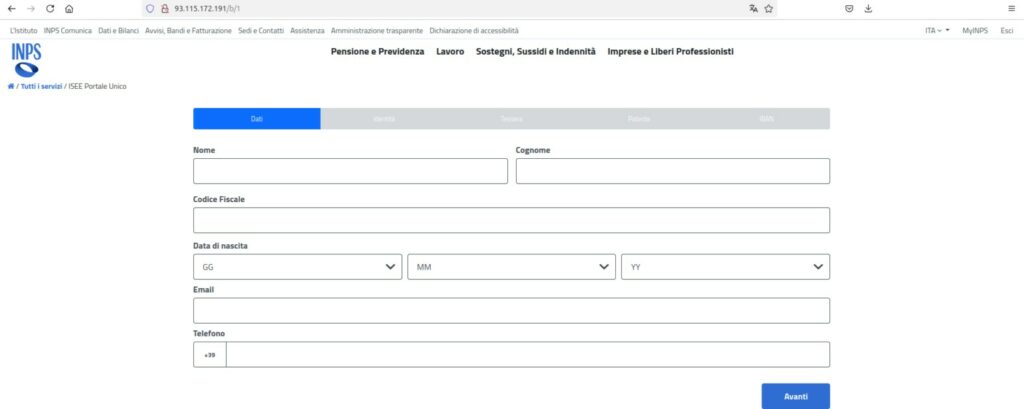

L’indirizzo IP riportato nel file XML, accessibile tramite browser, risulta, secondo Virustotal, collegato a due domini: inps[.]ec e inps[.]io quest’ultimo già rilevato ed analizzato nel recente comunicato.

La conferma del collegamento arriva visitando direttamente l’indirizzo IP, dove la pagina presenta contenuti e il logo di INPS usati per la truffa.

Un ulteriore dettaglio interessante riguarda i link presenti nel menu superiore, che rimandano tutti a un altro dominio inps[.]st, anche questo risulta essere stato registrato di recente.

La truffa Safeguard e il collegamento alla truffa INPS mettono in luce come questo gruppo di criminali informatici stia sfruttando contemporaneamente due tipologie distinte di frodi per ottenere accesso alle informazioni delle vittime. Nel primo caso, attraverso bot fraudolenti, cercano di ottenere l’accesso agli account Telegram, mentre nel secondo caso mirano al furto di documenti d’identità tramite campagne di smishing.

Gli IoC relativi a questa campagna sono stati già condivisi con le organizzazioni accreditate al flusso IoC del CERT-AGID.

Link: Download IoC

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…