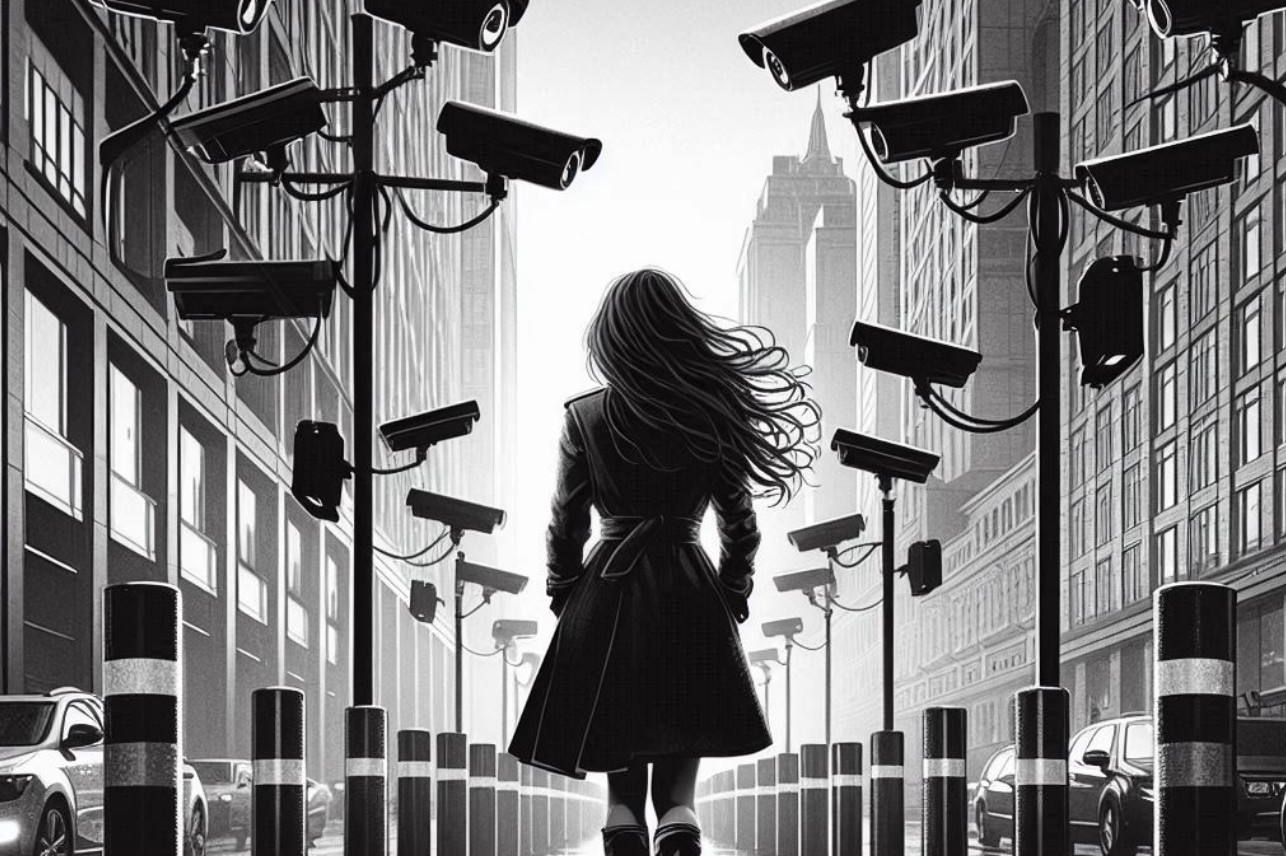

Gli attivisti per i diritti umani hanno sollevato serie preoccupazioni sull’attuale versione della bozza del Trattato delle Nazioni Unite sulla criminalità informatica. Si prevede che i prossimi negoziati approveranno il documento che, secondo gli attivisti, aumenterà la sorveglianza e la criminalizzazione di giornalisti, difensori dei diritti umani, bambini e rappresentanti della società civile in tutto il mondo. I rappresentanti delle organizzazioni per i diritti umani hanno espresso la loro opinione a The Record Media.

Human Rights Watch (HRW) ha dichiarato che negli ultimi anni molti Paesi del Medio Oriente e del Nord Africa hanno introdotto leggi sulla criminalità informatica che vanno oltre la protezione dei sistemi informatici e mirano a soffocare il dissenso, i difensori dei diritti umani e i giornalisti, minacciando la libertà di espressione.

Supporta Red Hot Cyber

La bozza del Trattato delle Nazioni Unite sulla criminalità informatica è allarmante per il suo ampio campo di applicazione e per la mancanza di garanzie sui diritti umani per coloro che sfidano i governi repressivi. Preoccupa anche la possibile maggiore emarginazione delle donne e delle minoranze sessuali.

Nella sua forma attuale, lo strumento potrebbe facilitare la riscrittura delle leggi penali in tutto il mondo, creando nuovi e più ampi poteri per la polizia, rendendolo di fatto uno strumento multilaterale senza precedenti per la sorveglianza transfrontaliera senza sufficienti garanzie per i diritti umani. Invece di affrontare gli attacchi alle reti e ai dati informatici, il trattato modifica la definizione di crimine informatico per includere i reati commessi utilizzando le tecnologie di comunicazione internazionali, il che, secondo HRW, faciliterà e intensificherà la repressione nazionale.

Durante una tavola rotonda virtuale organizzata dalla Electronic Frontier Foundation, un rappresentante di HRW e altri sostenitori dei diritti umani hanno sollevato preoccupazioni sul trattato. Access Now osserva che molti Paesi preferiscono “un cattivo trattato piuttosto che nessun trattato”, poiché cercano di ottenere una maggiore cooperazione internazionale sulle questioni relative alla criminalità informatica nell’ambito delle Nazioni Unite.

Ci sono disaccordi tra i Paesi coinvolti nella negoziazione di un nuovo trattato ONU. La Cina, ad esempio, ha cercato di ampliare la definizione di crimine informatico includendo la “diffusione di false informazioni” su Internet. Sebbene questa proposta sia stata eliminata dalla bozza, secondo gli attivisti per i diritti umani i problemi rimangono.

Il Centro per gli studi strategici e internazionali (CSIS) ha definito esagerate le preoccupazioni degli attivisti, osservando che il trattato non riguarda “la sorveglianza globale, ma la criminalità informatica, e riflette accordi in vigore da decenni”. Secondo il CSIS, gli oppositori del trattato sostengono in realtà la criminalità.

Gli attivisti contestano questo punto di vista. Gli attivisti per i diritti umani sottolineano che il trattato rappresenta una seria minaccia alla libertà di parola e alla privacy, oltre che un potente strumento per i governi repressivi. Un rappresentante della Electronic Frontier Foundation (EFF) ha sottolineato che il documento costringerebbe le aziende private a diventare agenti governativi, monitorando e intercettando dati in tempo reale all’insaputa degli utenti.

Il trattato richiede inoltre ai fornitori di servizi di rimanere in silenzio, privando i cittadini della possibilità di sapere quando i loro dati vengono tracciati e utilizzati. L’EFF ritiene che il documento riporti all’era “pre-Snowden”, quando il diritto alla privacy nello spazio digitale non era ancora riconosciuto come fondamentale.

Alla domanda sulla probabilità che il trattato venga adottato nella sua forma attuale, gli attivisti non hanno dato una risposta diretta, ma hanno sottolineato la necessità di fare pressione sugli Stati parte dei negoziati per affrontare i rischi associati alla bozza di trattato. Secondo HRW, i rischi sono ben documentati ed è necessaria un’azione urgente per impedire l’adozione del trattato nella sua forma attuale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.