Flame, (noto anche come Flamer, sKyWIper, Skywiper), è un malware informatico modulare scoperto nel 2012, il quale ha attaccato i computer con target medio-orientale che eseguivano il sistema operativo Microsoft Windows.

Il programma aveva come principale scopo lo spionaggio informatico, mirato a raccogliere informazioni nei paesi del Medio Oriente. La società di sicurezza informatica russa Kaspersky Labs ha dichiarato alla BBC di ritenere che il malware, noto come Flame, sia stato operativo dall’agosto 2010, quindi è presumibile che la sua realizzazione sia molto vicina al periodo di quando venne scritto il malware Stuxnet.

Il malware è altamente sofisticato, anche se non è mai stato confermato, sembra essere stato scritto da esperti sponsorizzati degli Stati Uniti D’America assieme al governo Israeliano. Flame è stato descritto da molti ricercatori di sicurezza informatica come “una tra le minacce più complesse mai scoperte”.

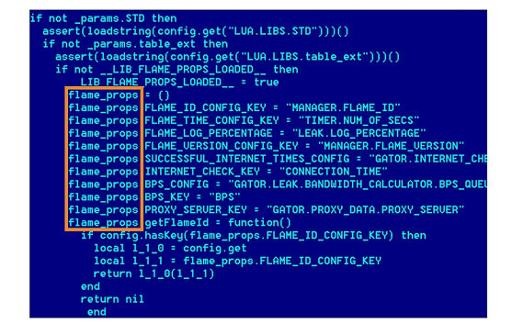

Flame è un programma insolitamente grande che pesava ben 20 megabyte (40 volte più grande del codice di Stuxnet). Era stato scritto in parte nel linguaggio di scripting Lua con codice C++ compilato e collegato, il quale consentiva il caricamento di altri moduli di attacco dopo l’infezione iniziale.

Il malware utilizza cinque diversi metodi di crittografia e un database SQLite per memorizzare le informazioni che reperiva dall’ambiente, in modo strutturato.

Questo malware non è stato creato per causare dei danni fisici, ma solo per raccogliere enormi quantità di informazioni sensibili ed inviarle al suo server di comando e controllo.

“Una volta che un sistema è stato infettato, Flame inizia una complessa serie di operazioni, tra cui annusare il traffico di rete, acquisire le schermate, registrare le conversazioni audio, intercettare la tastiera e così via”

ha affermato il capo esperto di malware di Kaspersky Vitaly Kamluk.

Stuxnet, contrariamente a Flame, aveva lo scopo di danneggiare delle macchine, in particolare quelle utilizzate nel processo di arricchimento dell’uranio. Stuxnet è riuscito a danneggiare centinaia di centrifughe presso l’impianto di arricchimento dell’uranio di Natanz in Iran, ritardando il programma nucleare iraniano di uno o due anni, secondo gli esperti.

La prima istanza di Flame, registrata da Kaspersky è dell’agosto del 2010, anche se è stato detto che è molto probabile che sia stata operativa da prima. Il professor Alan Woodward, del Dipartimento di Informatica dell’Università del Surrey, ha affermato che l’attacco è stato molto significativo, in quanto essendo un toolkit, Flame poteva perseguire praticamente tutto ciò su cui riusciva a replicarsi.

Una volta che il malware aveva infettato una macchina, era possibile, qualora necessario, aggiungere moduli aggiuntivi ed eseguire attività specifiche, quasi allo stesso modo di come oggi aggiungi una App ad uno smartphone.

Flame è stato creato per raccogliere informazioni sul programma nucleare iraniano, per consentire operazioni informatiche che avrebbero rallentato i presunti piani strategici dell’Iran per lo sviluppo delle armi nucleari.

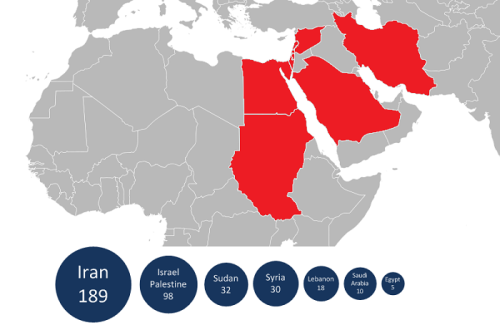

Diffusione del malware Flame

Il virus, con molta probabilità è il risultato di un progetto collaborativo classificato tra Stati Uniti e Israele, lanciato più di cinque anni prima, secondo il Washington Post. I creatori di Flame speravano che i loro sforzi avrebbero consentito di far guadagnare più tempo per i colloqui multilaterali e le sanzioni sostenute dalle Nazioni Unite, negando l’opzione dell’intervento militare.

Sono stati raggiunti da Flame più di 600 obiettivi specifici infettando circa 1000 computer, ha affermato Kamluk di Kaspersky, che vanno da individui, imprese, istituzioni accademiche e sistemi governativi.

La squadra nazionale iraniana di risposta alle emergenze informatiche pubblicò un avviso di sicurezza affermando che riteneva che Flame fosse responsabile di “recenti incidenti di perdita di dati di massa” nel paese.

E’ ritenuto un toolkit di cyberspionaggio modulare. Flame installa una backdoor sui computer e ha almeno 20 moduli noti che possono essere mescolati e abbinati per rubare documenti, sniffare il traffico di rete, registrare comunicazioni audio e acquisire schermate, tra le altre cose. I 20 MB di codice possono essere istruiti per propagarsi attraverso una rete.

Il programma registra anche le conversazioni Skype e può trasformare i computer infetti in beacon Bluetooth che tentano di scaricare le informazioni di contatto dai dispositivi abilitati Bluetooth nelle vicinanze. Questi dati, insieme ai documenti archiviati localmente, vengono inviati a uno dei numerosi server di comando e controllo sparsi in tutto il mondo, mentre il malware attende ulteriori istruzioni da questi server.

Alcuni componenti di Flame hanno falsificato un certificato di sicurezza di Microsoft per Terminal Server per indurre i computer ad accettare il software come legittimo. Microsoft rilasciò una patch di sicurezza per tappare il buco in Terminal Server, che viene utilizzato per le connessioni desktop remote.

Le analisi di Kaspersky sul codice di Flame, ha affermato che esiste una forte relazione tra Flame e Stuxnet; la prima versione di Stuxnet conteneva codice per propagarsi tramite unità USB che è quasi identico a un modulo Flame che sfrutta la stessa vulnerabilità zero-day

Per analizzare meglio il malware, GoDaddy installò dei server controllati dai ricercatori per ricevere comunicazioni dai computer infetti. Circa il 50 percento delle connessioni al sinkhole dei ricercatori proveniva da macchine Windows 7, il 45 percento è Windows XP e poco meno del cinque percento esegue Windows Vista.

I malware utilizzavano la password “LifeStyle2” quando comunicano con i server C&C. Secondo Roel Schouwenberg (security senior researcher di Kaspersky Lab ), i dati venivano caricati in piccoli blocchi di 8 kilobyte, probabilmente per adattarsi alle basse velocità di Internet in Medio Oriente.

I creatori di Flame erano interessati a ricevere file PDF, documenti Microsoft Office e file AutoCAD, che vengono generalmente utilizzati per progettare cose, “qualsiasi cosa, dalle turbine nel campo industriale alla progettazione di edifici”, secondo Schouwenberg.

La cosa interessante di Flame, era che poteva trasportare i dati da reti Air Gap a reti con accesso internet. Infatti Flame crea un canale nascosto tra i computer nell’ambiente protetto e i computer esterni al perimetro che dispongono di una connessione Internet.

L’idea principale alla base di questo è qualcosa che non abbiamo mai visto prima all’interno di un malware: “l’information mule” ovvero una persona che viene utilizzata per trasportare informazioni tra due sistemi. Le informazioni vengono memorizzate su una memory stick che un utente può inserire in un computer infetto. In realtà, sul memory stick verrà salvando il database del malware contenente le informazioni esfiltrate.

Il CERT iraniano ha descritto la crittografia del malware Flame come “un modello speciale che si vede provenire solo da Israele”. Il Daily Telegraph ha riferito che a causa degli apparenti obiettivi di Flame, che includevano Iran, Siria e Cisgiordania, Israele è diventato “il principale sospettato di molti commentatori”.

Altri hanno indicato la Cina e gli Stati Uniti come possibili autori. Richard Silverstein, un critico delle politiche israeliane, ha affermato di aver confermato con una “fonte israeliana di alto livello” che il malware è stato creato da esperti di sicurezza informatica di Israele.

Il Jerusalem Post ha scritto che il vice primo ministro israeliano Moshe Ya’alon sembrava aver lasciato intendere che il suo governo fosse responsabile, ma un portavoce israeliano in seguito ha negato che ciò fosse implicato.

I funzionari di sicurezza israeliani hanno suggerito che le macchine infette trovate in Israele potrebbero far capo ad una infezione partita dagli Stati Uniti o in altre nazioni occidentali. Gli Stati Uniti hanno ufficialmente negato la responsabilità.

Di fatto ad oggi, come sempre in queste situazioni, esistono delle presunte attribuzioni, ma quasi mai una attribuzione certa.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…