Immaginate un tempo prima dei firewall e della diffusa crittografia, quando la frontiera digitale era completamente aperta all’esplorazione di territori sconosciuti. Gli hacker non erano sinonimi di criminali, ma bensì pionieri spinti da una sete insaziabile di conoscenza. Svelavano i segreti delle reti di comunicazione spingendo i limiti della tecnologia informatica. Questi non erano semplici exploit tecnici, ma scoperte rivoluzionarie.

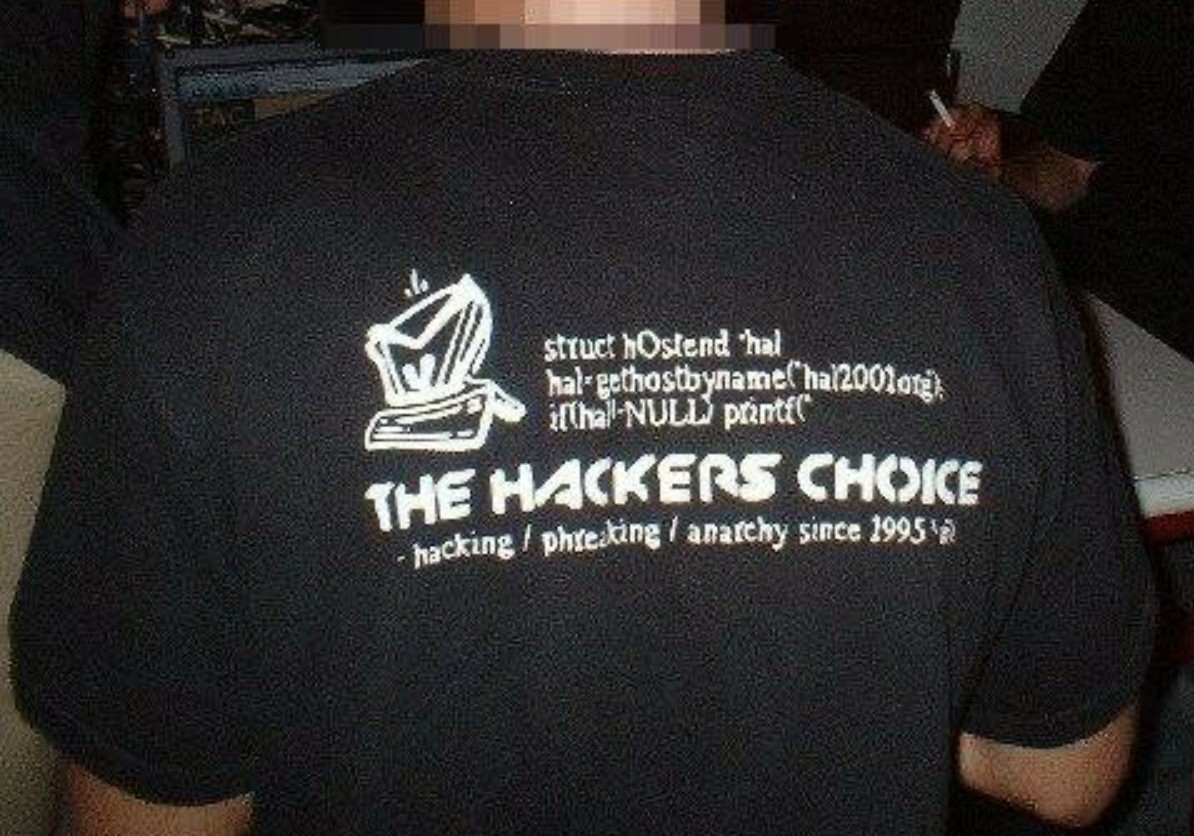

Dimenticate i forum online e le chat in tempo reale, queste figure creavano connessioni in un mondo di risorse limitate. Ma come facevano? Cosa alimentava la loro inesausta curiosità? Quale era l’ambiente che ha favorito un’innovazione così rivoluzionaria? Preparatevi a fare un viaggio nel passato, in un’epoca passata, in cui emersero innovazioni come l’identificazione delle fingerprint tramite Nmap, dove la passione era l’arma più potente. Approfondiamo la storia di The Hacker’s Choice (THC), uno dei gruppi di hacker più influenti ancora oggi, emerso nel 1995. I membri di THC continuano ad ispirare gli appassionati ad esplorare il mondo dell’hacking con un approccio collaborativo e aperto alla conoscenza.

Il gruppo ha gentilmente accettato di condividere la loro storia direttamente con Red Hot Cyber, un racconto ricco di passione, perseveranza e persino di diversi tentativi di spionaggio. Non lasciatevi ingannare dal termine “hacker”; la parola è stata distorta in passato per dipingerli come criminali, ma in realtà sono pensatori, esploratori ed artisti. Diamo loro il rispetto che meritano. L’hacking è una cultura con valori e principi ben distanti da quelli dei criminali, persino nel mondo digitale.

Nelle seguenti righe troverete il risultato della nostra conversazione avuta con due preziosi membri di The Hacker’s Choice. Estendiamo la nostra sincera gratitudine per la loro disponibilità nel condividere le loro esperienze e far luce su una cultura unica. La loro storia è una testimonianza di come un’idea semplice possa trasformarsi in qualcosa di veramente straordinario. Potresti non conoscerli, ma questi individui hanno svolto un ruolo cruciale nella definizione del panorama della sicurezza informatica moderna. I loro contributi, incluso il miglioramento di Nmap e altre tool, continuano ad influenzare il settore ancora oggi.

Da dove iniziare, se non con il fondatore? Van Hauser è un ricercatore sulla sicurezza informatica ben noto nella comunità infosec per due straordinari tool da lui sviluppati: THC-Hydra, la soluzione all-in-one per il brute forcing, e THC-ipv6, un framework utilizzato per attaccare il protocollo IPv6. Il suo viaggio è iniziato negli anni ’90, quando la sua fame di informazioni lo ha spinto a giocare con le linee telefoniche e modem per connettersi ad altri computer.

Dopo aver trascorso del tempo a scavare nel sottosuolo della prima versione di Internet, è inciampato in comunità online nascoste in cui veniva condiviso software piratato. Per lui, questa scoperta è stata una rivelazione; significava software gratuito. Luoghi come Warez BBS avevano una piccola sezione riguardante l’hacking, il phreaking e l’anarchia. Tuttavia, le informazioni conservate lì erano spesso incomplete o inaccurate; fondamentalmente, venivano utilizzate solo come canale secondario con un forte focus sulla pirateria.

Non esisteva una piattaforma centrale che offrisse contemporaneamente informazioni aggiornate e canali di comunicazione efficaci. Questa frustrazione lo spinse a creare il suo proprio BBS chiamato L.O.R.E. BBS, inizialmente come progetto personale nella quale condividere le sue creazioni di hacking e phreaking, come strumenti o informazioni utili. Sebbene il sistema potesse gestire tecnicamente centinaia di utenti, venivano incoraggiati utenti con una partecipazione attiva e la condivisione delle informazioni, rimuovendo i membri inattivi. L.O.R.E. BBS raccolse 50 membri attivi. Il loro unico scopo era la ricerca della conoscenza, completamente focalizzata sull’apprendimento e non su attività illegali o guadagni finanziari. All’epoca, esistevano solo altri due ambienti simili, ma il contenuto di alta qualità e la crescita esponenziale di L.O.R.E. BBS lo resero rapidamente il principale punto di riferimento per l’hacking in Europa.

Alla ricerca di nuove frontiere, i membri di un altro gruppo crearono una calcolatrice per i numeri delle carte di credito e la diedero a L.O.R.E. come contributori, suscitando l’interesse di VH e portando alla collaborazione per nuove creazioni. Così nacque il gruppo THC. Il nome era originariamente un riferimento giocoso alla marijuana (anche se VH non ne faceva uso) e, durante la stessa chiamata in cui il gruppo si formò, venne anche coniato “The Hacker’s Choice” come significato dell’acronimo.

L’appartenenza al gruppo richiedeva il soddisfacimento di tre criteri: possedere conoscenze o competenze da condividere, sviluppare nuovi strumenti interessanti e adattarsi alla personalità e agli obiettivi del gruppo. I progetti del collettivo sono creati con una missione chiara: educare gli altri e fornire accesso gratuito e aperto. La maggior parte dei membri era di nazionalità tedesca, ma anche membri provenienti dal Vietnam, dal Regno Unito ed altre parti del mondo. Grazie alla comunicazione esterna e all’influenza di THC sempre più persone si unirono nel corso del tempo.

Il gruppo ha dato priorità all’avanzamento collettivo rispetto al riconoscimento individuale, come dimostrato dalle loro pratiche che garantivano a tutti l’accesso gratuito per imparare sulla sicurezza informatica. Il gruppo opera come un’ombrello collaborativo, creando uno spazio in cui i membri possono liberamente condividere le proprie creazioni e beneficiare del marchio di “garanzia di qualità” del collettivo, ottenendo un riconoscimento più ampio. THC non ha mai hackerato sistemi; le loro ricerche sono solo con lo scopo di divertimento e fama, non per trarne profitto.

La percezione pubblica dell’hacking differiva significativamente in quel periodo, e sebbene potesse essere vista come positiva o negativa, la linea era facilmente confondibile. Le aziende erano generalmente considerate “i buoni”, mentre gli hacker indipendenti erano spesso stereotipati come malintenzionati, indipendentemente dalle loro vere intenzioni. Mantenere l’anonimato era essenziale ed unirsi a un gruppo offriva un senso di comunità e riconoscimento all’interno di quella cerchia. Ecco perché la scena underground era più attiva che in passato; questa dinamica ha iniziato a cambiare intorno al 2010 con un crescente riconoscimento degli hacker etici e dei ricercatori di sicurezza autodidatti.

La crescente notorietà di THC ha attirato l’indesiderata attenzione dei governi circa due decenni fa. Secondo VH, i membri di THC erano considerati “persone di interesse” da diversi governi. All’epoca (quando l’hacking al di fuori delle mura aziendali era ancora ampiamente condannato), un agente governativo tedesco si avvicinò a un membro di THC con un falso pretesto per raccogliere informazioni senza successo.

Anni dopo, il governo tedesco si avvicinò direttamente a VH con una proposta: assumere THC per addestramenti mirati ed operazioni offensive. Questo riconoscimento dell’esperienza di THC, sebbene fosse una valida conferma del loro lavoro, entrò in conflitto con la prospettiva in evoluzione di VH. Respinse l’offerta per le operazioni offensive, ma rimase aperto all’addestramento, poiché la sua filosofia si basava sulla conoscenza liberamente disponibile. Prima che ciò accadesse, tuttavia, le rivelazioni di Edward Snowden causarono un significativo cambiamento nella comprensione di VH (e di tutto il gruppo) su come i governi agiscono nel mondo digitale. Da quel momento in poi, fu determinato a mantenere la sua passione per la ricerca sulla sicurezza separata dall’influenza governativa e rifiuto anche per quanto riguarda l’addestramento.

Nel 2005, THC celebrò un importante decimo anniversario con una festa in Germania, che attirò oltre 150 partecipanti da tutto il mondo. Per VH, fu un momento di immensa fierezza: la culminazione dei suoi sforzi nel connettere le persone attraverso un BBS, ora testimoniava come la sua idea prosperasse in un contesto reale. L’evento fu caratterizzato da una serie di nuovi progetti e dalla creazione di preziose connessioni con individui affini.

Sulla base delle sue ricerche precedenti, VH si immerse negli attacchi al protocollo IPv6, ottenendo importanti risultati. Queste scoperte gli valsero inviti a presentare le sue scoperte alle conferenze sulla sicurezza più importanti al mondo. Quando gli veniva chiesto del perchè il focus su questo specifico protocollo emergente, la risposta di VH incarnava il core della filosofia di THC: “È così che lavoro. Vedo una lacuna e cerco di colmare quel vuoto”. A differenza di alcuni che cercano lo sviluppo negli strumenti ed applicazioni più impressionanti, THC dà priorità all’avventurarsi in territori non ancora esplorati.

THC-Hydra incarna questo spirito di innovazione, sebbene gia esistessero numerosi strumenti di brute force, spesso mancavano di flessibilità, erano legati a protocolli specifici e spesso abbandondonati con assenza di updates. VH immaginò una soluzione versatile in grado di attaccare protocolli diversi con un singolo strumenti, questa visione si riflette nella popolarità duratura di Hydra e nella sua manutenzione continua.

Amap, uno scanner di applicazioni sviluppato da THC, esemplifica il potere dell’esplorazione del collettivo. Invece di affidarsi al tradizionale metodo di banner grabbing (comune all’epoca), Amap adottò un approccio innovativo. Venne implementata la tecnica del fingerprint, ingannando il bersaglio a rispondere a richieste specifiche (come handshake SSL o pattern specifici). Confrontando queste risposte con un database completo dove vengono memorizzate tutte le combinazioni, Amap identifica con precisione la tecnologia sottostante utilizzata dal bersaglio. Sebbene Amap sia considerato ormai superato, con alternative più avanzate disponibili, il suo impatto nel campo della sicurezza di rete rimane significativo.

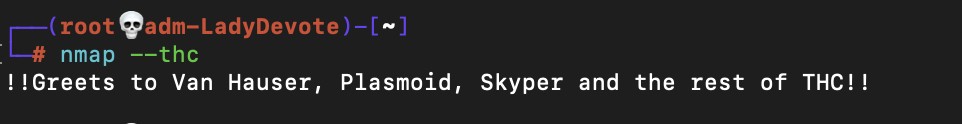

In particolare, la tecnica innovativa delle fingerprint del programma attirò l’attenzione di Fyodor, il creatore di Nmap. Riconoscendone il potenziale, integrò le tecniche di fingerprinting in Nmap, potenziando significativamente le sue capacità. Inoltre, il flag “–thc” fu implementato per riconoscere il lavoro pionieristico di THC.

Un’altra significativa contribuzione di VH è stata lo sviluppo di AFL++. Questo fuzzer orientato alla sicurezza, basato su American Fuzzy Lop (AFL) di Google, utilizza algoritmi genetici per automatizzare il testing del software alla ricerca di vulnerabilità. Mentre la versione iniziale presentava limitazioni in termini di efficienza e manutenibilità, AFL++ ha significativamente migliorato stabilità, velocità e personalizzazione attraverso un design modulare. Questo progetto esemplifica lo spirito collaborativo di VH, poiché rappresenta uno sforzo congiunto con hacker e ricercatori intelligenti per migliorare un tool esistente ottenendo prestazioni migliori. VH è stato motivato per i suoi lavori futuri dalle competenze e dall’intelligenza delle persone nel team AFL++.

La visione e l’esperienza di VH sono indubbiamente un pilastro dell’intera comunità della sicurezza informatica. Pertanto, la sua risposta alla domanda su come il campo sia cambiato nel corso degli anni è stata particolarmente illuminante. Il panorama della sicurezza era completamente aperto ai tempi, il principale cambiamento è stato l’innalzamento della soglia di accesso. La curiosità e le competenze tecniche erano una volta sufficienti perché tutto era vulnerabile, ma il settore si è specializzato sia per gli attaccanti che per i difensori.

Il panorama della sicurezza ha subito un drastico cambiamento, passando da un centro di conoscenza centralizzato a un ecosistema più frammentato. In passato, la community era fondamentale. Connettersi con altri appassionati, spesso iniziando come hobbisti, era la pietra miliare dell’apprendimento. Attraverso esperienze condivise e scoperte su Bulletin Board Systems (BBS) con capacità limitate, si è sviluppato un senso di cameratismo che ha favorito una profonda competenza. Oggi, il panorama è molto diverso. Mentre abbondano risorse online e piattaforme di apprendimento (come HackTheBox), l’apprendimento indipendente regna sovrano. Anche le università stanno facendo i loro progressi, offrendo programmi dedicati alla sicurezza informatica. VH vede questo cambiamento come una progressione naturale, né intrinsecamente buona né cattiva, ma come una risposta alle frontiere sempre più ampie della conoscenza della sicurezza informatica.

Tuttavia, questa nuova realtà presenta sia opportunità che sfide. Il volume stesso di territorio inesplorato richiede una maggiore specializzazione. L’approccio “uomo di molti mestieri”, che ricorda figure come Pitagora nell’antica Grecia, non è più vantaggioso. Una specializzazione approfondita, simile agli sviluppi scientifici che hanno seguito l’esplorazione filosofica greca, sarà fondamentale per sbloccare il prossimo livello di progressi in ambito security.

Ora è evidente: la collaborazione con altri gruppi non è solo ciò che ha dato vita a THC, ma è il carburante che lo mantiene in costante evoluzione. Voci su diversi gruppi popolari erano giunte alla comunità di VH. w00w00 era uno di questi gruppi, un terreno fertile per futuri luminari come Gordon Lyon (creatore di nmap) e Jeff Foristal (uno dei primi a scrivere un withepaper sulle SQL injection); la loro filosofia era molto semplice – “Hack For Fun”. TESO, un gruppo che ha prosperato all’inizio degli anni 2000, ha dato un contributo significativo alla mailing list di bugtraq e ha rilasciato strumenti a un ritmo elevato. Il loro lavoro è stato anche fondamentale nella definizione dei contenuti condivisi sulla rivista Phrack. Per far capire a tutti quanto fossero intelligenti queste persone, basta sapere che hanno creato il primo generatore di shellcode chiamato “hellkit”. Lo scioglimento di TESO nel 2004 non è stato la fine della loro storia. Alcuni membri, come Skyper, sono riemersi all’interno di THC. Skyper è il secondo membro attivo di THC che ha deciso di parlare direttamente con Red Hot Cyber, il risultato è un interessante dialogo sulla sua visione di THC.

Un racconto d’infanzia sulla possibilità di eseguire chiamate telefoniche gratuite tramite le cabine pubbliche, raccontato da un amico di suo padre, ha acceso la fascinazione di Skyper per l’hacking fin da quando aveva solamente 11 anni. All’epoca era possibile connettersi ad altri computer tramite modem dial-up sfruttando le linee telefoniche, l’accesso dial-up illimitato significava la possibilità di rimanere online anche per periodi prolungati. L’interesse di Skyper per la manipolazione della tecnologia lo ha portato alle tecniche di phreaking su blue box e allo sfruttamento delle vulnerabilità nelle vecchie linee telefoniche per reindirizzare le chiamate dei modem a livello internazionale, testando le vulnerabilità attraverso queste connessioni stabili.

L’interesse di Skyper per THC precedeva la sua partecipazione al gruppo. Prima di unirsi, partecipava attivamente a TESO, incoraggiando attivamente gli altri a impegnarsi nel dialogo sulla sicurezza, affinando le sue competenze mentre cercavano soluzioni robuste in modo collaborativo. Ha sempre tratto beneficio dalla condivisione di nuove idee e dalla competizione amichevole tra TESO e THC, che ha alimentato la sua passione per la ricerca sulla sicurezza. Quando TESO si sciolse, Skyper ha trovato una nuova casa in THC. Ha preso l’iniziativa di registrare un nome di dominio per il gruppo e di ottenere l’ambita estensione .org.

Skyper considera THC come un collettivo di individui con competenze diverse, uniti da un approccio meticoloso ai dettagli. La resistenza del gruppo alla corruzione deriva dai loro principi fondamentali: il rifiuto delle pressioni commerciali, la focalizzazione sulla protezione della sicurezza dei cittadini e la passione per l’esplorazione delle reti che privilegia la conoscenza rispetto alla fama. Skyper sottolinea che la condivisione delle informazioni è solo una parte del puzzle, l’ossessione per il problema stesso è fondamentale per risolverlo veramente. Questo focus incessante, sostiene, aiuta gli hacker a sbattere la testa contro il muro finché non trovano un modo per supere e rompere i puzzle. L’ossessione ha alimentato lo spirito del gruppo, specialmente durante un periodo critico di inattività durato circa 15 anni. Nonostante la diminuzione dei membri, i membri rimanenti hanno rifiutato di lasciare che THC svanisse, la loro dedizione incrollabile ha portato a una rinascita, riaccendendo l’attività del gruppo.

Skyper ha abbracciato pienamente la filosofia di THC di “colmare le lacune”. Tuttavia, ha riconosciuto la necessità di adeguate protezioni, soprattutto quando si tratta di vulnerabilità di sicurezza. Verso il 2005, Skyper ha avviato un progetto di ricerca sull’analisi della sicurezza delle reti GSM, in particolare sulla crittografia del traffico mobile. Questo progetto ha coinvolto lo sviluppo di un progetto di scansione GSM, un’opera collaborativa con altri ricercatori. Nel 2006, hanno ottenuto una prova di concetto (PoC) per la violazione dell’algoritmo a5/1. Il progetto è culminato in un prototipo di successo: un dispositivo personalizzato economico in grado di analizzare il traffico delle reti GSM utilizzando un attacco rainbow-table nel 2008. Qui sotto è mostrata la scheda originale utilizzata per violare il traffico. Era in grado di violare un messaggio GSM in 21 secondi consumando un’alimentazione di 3000 watt.

Skyper aveva l’intenzione di presentare le sue scoperte, compresi i dettagli del dispositivo, alla conferenza Hack The Box a Dubai nel 2008. Riflettendo sulle sue azioni prima di lasciare il Regno Unito, il suo paese di residenza, Skyper riconosce una certa mancanza di esperienza nella sua scelta passata. Tra i suoi amici , consapevoli delle potenziali conseguenze, hanno suggerito a Skyper di avvicinarsi con cautela al governo britannico con la sua ricerca sulla sicurezza delle reti GSM. Questo suggerimento derivava da una realtà inquietante: due ricercatori precedenti (uno dei quali un professore di spicco di Sussex) erano stati silenziati dopo aver scoperto vulnerabilità simili. Il GCHQ (l’Agenzia di Intelligence britannica) ha discusso della sua ricerca sulla sicurezza delle reti GSM. Richiese di presentare le sue scoperte alla conferenza e, sorprendentemente, ha ricevuto una risposta apparentemente positiva. Il GCHQ sembrava dargli il via libera per procedere, ma il destino dei ricercatori precedenti incombeva minaccioso. All’arrivo all’aeroporto di Heathrow, la realtà ha preso una svolta sconvolgente. Cinque agenti di polizia lo hanno detenuto e confiscato le sue attrezzature.

Ancora più preoccupante è stato l’inserimento del suo nominativo in una “lista di controllo anti-terroristico”. Per due anni, ogni carta d’imbarco riportava il famigerato codice tripla X. I risultati furono rigorosi controlli di sicurezza aggiuntivi e interrogatori prolungati (fino a un’ora) all’ingresso nel Regno Unito. Le attrezzature confiscate hanno reso impossibile la sua presentazione, tuttavia, un giorno dopo il suo arrivo alla conferenza, un collega statunitense arrivò con le sue attrezzature. Ciò ha permesso loro di mostrare le loro scoperte alla conferenza dopo tutto il caos precedente. La comunità di ricercatori ha rifiutato di rimanere in silenzio di fronte all’esperienza di Skyper. Sono diventati la sua voce, amplificando l’indignazione per il suo trattamento e urlando contro tale oppressione. “Ero troppo ingenuo”, ammette, in quel momento il governo probabilmente sentiva di dover essere l’unico custode di specifiche conoscenze tecniche. La ricerca di Skyper, potrebbero aver percepito, sfidava la loro autorità. Si sentiva disgustato dal governo britannico a causa del trattamento ricevuto. Tuttavia, sembra esserci stato un cambiamento di prospettiva anche nei governi. Hanno capito che i ricercatori non sono altro che ciò che sono, nè minacce nè criminali.

I governi non sono le uniche entità che affrontano sfide con THC. Anche le aziende private hanno la loro parte di scontri con il collettivo. All’epoca, i dispositivi Nokia alimentati da Symbian OS, utilizzati come interfaccia del kernel per gestire le chiamate di sistema, erano un obiettivo principale per la ricerca sulle vulnerabilità di THC. Gli hacker hanno scoperto una vulnerabilità di overflow del buffer nell’applicazione utente. Questa vulnerabilità, a causa della mancanza di controlli adeguati, ha permesso loro di sfruttare l’applicazione e estrarre dati dal livello del kernel. Sfruttando la vulnerabilità, THC è riuscito ad estrarre e pubblicare online il firmware Nokia. Non c’è bisogno di dire che Nokia non era contenta che il loro software proprietario fosse liberamente disponibile e ha minacciato il gruppo di azioni legali. Di fronte a una potenziale causa legale, THC ha deciso di rimuovere il firmware. Questa esperienza è stata una lezione preziosa per Skyper, ha imparato che “non si può vincere ogni battaglia e bisogna saperle scegliere saggiamente”.

Skyper attualmente guida l’ultimo progetto di THC chiamato “segfault – Disposable Root Servers” : un insieme di server radice usa e getta gratuiti. Skyper ricorda vivamente le sfide nel mantenere una shell Unix remota 24/7 ai tempi. All’epoca, i VPS non erano ancora un’opzione, rendendoli riservati ed accessibili solo tramite invito. Possedere un server era la norma, richiedendo manutenzione fisica e interventi di emergenza. Guardando a queste esperienze passate, Skyper ha riconosciuto il potenziale delle persone di oggi che hanno le competenze tecniche ma non dispongono di una shell Unix pronta all’uso per dimostrare le loro abilità. Questa realizzazione ha alimentato questo progetto che mira a fornire una piattaforma che accende la stessa passione per l’apprendimento che ha vissuto nella sua giovinezza. THC offre un insieme limitato di risorse, come potenza di CPU e connessioni di rete. Tuttavia, c’è una sorpresa: creando e condividendo strumenti o codice preziosi con la comunità, gli utenti possono guadagnare un token per rimuovere le restrizioni del loro server. È un’esperienza intelligente di apprendimento, che premia la condivisione e la collaborazione: una corsa all’oro dei tempi moderni per persone curiose. La politica dietro i Disposable Root Servers è chiara: “se sei l’unico a beneficiarne, non usarlo!”. Skyper vede questo progetto come il suo modo di restituire alla comunità. Riconosce la fortuna economica individuale dei membri di THC e la loro attuale capacità di fornire risorse che lui stesso non aveva nei suoi primi giorni.

Skyper era un redattore di Phrack (che pubblicherà un nuovo numero quest’anno) e ha risposto ai ringraziamenti di Fyodor con una tag line sul dominio di Phrack, per visualizzarla basta usare il comando dig nmap.phrack.org TXT.

Skyper, attualme sviluppatore software, si trova sempre più attratto dagli aspetti artistici dell’informatica. È affascinato dalla sfida e dalla soddisfazione di costruire cose completamente da zero. Quando gli è stato chiesto del futuro dell’hacking, Skyper ha offerto un’ottica ottimistica. Crede che l’hacking non scomparirà del tutto, c’è una curiosità umana innata nel condividere conoscenze ed esplorare il funzionamento delle cose, specialmente quando si tratta di trovare modi più intelligenti per migliorare le soluzioni esistenti. Il desiderio umano di condividere conoscenze e trovare soluzioni innovative continuerà a guidare il progresso.

Skyper ha ragione: la sicurezza e l’hacking hanno subito una trasformazione drammatica. Un tempo, le vulnerabilità erano abbondanti, ma gli strumenti per sfruttarle erano scarsi. Oggi, la situazione si è capovolta: abbiamo a disposizione strumenti sofisticati, ma i sistemi sono significativamente più protetti. L’anonimato era fondamentale in passato e l’emozione della scoperta intellettuale, non la fama o il prestigio, alimentava gli sforzi degli hacker. Skyper osserva un contrasto netto, oggi molti gruppi sono guidati da una mentalità aziendale. Tuttavia, lo spirito dell’apprendimento indipendente persiste. Nei giorni precedenti l’esplosione di Internet negli anni ’90 e nei primi anni 2000, il segno di un abile hacker non era solo la competenza tecnica, ma anche la capacità di adattamento. Padroneggiare Unix era essenziale. Mentre era uno studente di informatica in Germania, ha divorato ogni guida Unix nella biblioteca e li ha persino importati dagli Stati Uniti, diventando una risorsa preziosa per i suoi colleghi poiché l’università stessa mancava di questi materiali didattici cruciali.

Riguardo alla nuova generazione, Skyper riconosce l’ascesa dei bug bounty hunters che bombardano i server con migliaia di richieste solo per trovare vulnerabilità, segnalarle e potenzialmente guadagnare una piccola ricompensa per i loro sforzi. Anche se i loro metodi possono essere rumorosi, mettono una pressione quotidiana sui siti web ed aziende per migliorare la loro sicurezza, una dinamica che non si vedeva in passato. Oggi, il successo nel red team (offensive security) o blue team richiede spesso una profonda competenza in un settore specifico. Ciò che lo preoccupa veramente, tuttavia, è l’ascesa degli attaccanti del mondo reale, in particolare gli operatori di ransomware. Le loro tattiche sono molto diverse dalle simulazioni controllate dei legittimi red teams, rappresentando una seria minaccia che richiede soluzioni innovative. Skyper esprime anche preoccupazione per la crescente minaccia degli attori degli stati-nazione e delle minacce persistenti avanzate (APTs), sottolineando la necessità di affrontare non solo gli stessi attacchi tecnici ma anche la propaganda e le fake news che spesso li accompagnano. Questi due ambiti, difendersi dagli attaccanti del mondo reale e contrastare la disinformazione, sono lacune cruciali che la prossima generazione di professionisti della sicurezza informatica deve affrontare e contribuire a far emergere. Il panorama si è evoluto ben oltre le sue stesse esperienze ed ammette che è giunto il momento di passare il testimone alla nuova generazione dotata delle competenze specializzate e delle prospettive fresche necessarie per affrontare queste minacce in evoluzione.

VH e Skyper si sono impegnati in una conversazione che va oltre il semplice raccontare le loro storie e si sono mostrati disponibili a rispondere a un piccolo set di domande. Siamo onorati di ospitare questi due membri di uno dei migliori gruppi di hacker che siano mai esistiti. Un grande ringraziamento a loro per la loro disponibilità.

RHC: Ciao VH e Skyper, grazie per unirvi a noi su RHC! Per iniziare, immaginiamo qualcuno che non sa nulla di sicurezza. Come descrivereste il gruppo THC a loro in modo semplice e chiaro?

VH: Ricerca interessante sulla sicurezza e sull’hacking, nulla di illegale.

Skyper: Ci assicuriamo che se c’è scritto “sicuro” sulla confezione, sia effettivamente sicuro. Mettiamo in luce la sicurezza sospetta dei governi e le organizzazioni poco affidabili.

RHC: Oltre agli aspetti tecnici, cosa ha significato per te personalmente il gruppo THC?

VH: Collegarsi con altre menti brillanti, incontrarsi, amicizia.

Skyper: Un gruppo di fratelli a cui posso chiamare in qualsiasi momento per qualsiasi motivo, sapendo che risponderanno al telefono.

RHC: Nel campo della sicurezza, ci sono hacker, ricercatori di sicurezza o professionisti il cui lavoro ti motiva particolarmente?

VH: Michal Zalewsky. Un genio e un’anima umile.

Skyper: Ce ne sono troppi per elencarli tutti qui. Da giovane sono stato ispirato da tutti i phone phreaks e dalla rivista Phrack (ho scaricato il mio primo numero nel ’92 da un BBS) e in seguito dai gruppi come ADM, TESO, LSD e security.is

RHC: Al di fuori della sicurezza, ci sono figure ispiratrici, film o opere d’arte che ti influenzano nella tua vita personale o professionale, anche se non sono direttamente legati alla sicurezza?

VH: L’attimo fuggente – pensiero critico.

Skyper: “L’arte della strategia” (il riassunto de “L’arte della guerra”). Nietzsche e Kafka – provocatori per il loro tempo. Ce ne sono molti altri che mi hanno ispirato, ma non mi sono mai ispirato a nessun politico. Mai.

RHC: Basandosi sulla tua esperienza, quali consigli daresti a qualcuno che sta iniziando nel campo della sicurezza informatica?

VH: Cerca di trovare un argomento di cui sei appassionato e concentrati su quello. La maggior parte di ciò che fai dovrebbe essere autoapprendimento e ricerca su Internet.

Skyper: Leggi tutti i libri. Tutti. Poi rileggili. Comprendi ogni dettaglio. I dettagli più minuti. Poi continua a chiederti “perché? E perché non fatto in modo diverso?”.

RHC: Nel corso delle vostre carriere, è probabile che abbiate affrontato una vasta gamma di progetti di ricerca. Potreste condividere ognuno un progetto che avete trovato particolarmente interessante o sfidante, spiegando il motivo?

VH: La mia ricerca sul fuzzing e l’incorporazione dei risultati in AFL++ è stata molto interessante. Sono stati necessari molti fondi e apprendimento. Il fuzzing è una tecnica utilizzata per trovare vulnerabilità nel software attraverso l’inserimento di dati casuali o inaspettati e l’osservazione della risposta del software. AFL++ è un fuzzing avanzato che si basa sul tool originale AFL (American Fuzzy Lop). Il progetto richiedeva una profonda comprensione delle vulnerabilità del software e la capacità di sviluppare e migliorare gli strumenti esistenti. È stato allo stesso tempo stimolante dal punto di vista intellettuale e gratificante contribuire alla ricerca nel campo della sicurezza in questo modo.

Skyper: Un progetto che mi viene in mente è stato il progetto di cracking GSM. Era un’impresa impegnativa che consisteva nel violare la sicurezza delle reti GSM (Global System for Mobile Communications). Alla fine abbiamo reinventato attacchi crittiti analitici che, molto tempo dopo, qualcun altro mi ha detto che erano già stati menzionati da Shamir in uno dei suoi articoli, ma è stato fantastico scoprire alcuni degli attacchi con le nostre forze. Il progetto richiedeva una profonda comprensione della crittografia e del protocollo GSM, nonché la capacità di pensare in modo creativo e sviluppare approcci innovativi per violare la sicurezza del sistema. È stata un’esperienza emozionante e stimolante dal punto di vista intellettuale.

RHC: Il termine “hacker” può essere talvolta usato in modo ampio. Secondo te, si applica sia ai ricercatori etici di sicurezza che agli attori malintenzionati, o vedi una distinzione?

VH: Un ricercatore etico di sicurezza può essere considerato un hacker, mentre un criminale lo considererei più un “blackhat”. Tuttavia, non esistono confini chiari.

Skyper: “Hacker” è di nuovo di moda. Non è più un cattivo – quelli che oggi chiamiamo APT, gruppi di ransomware o il mio preferito di tutti i tempi: stronzi. Li compatisco perché fanno hacking per tutte le ragioni sbagliate. Non sono combattenti per la libertà, ma sono motivati dalla cupidigia, dal potere e dal tribalismo.

RHC: Il panorama dei crimini informatici si sta sicuramente espandendo rapidamente. Questa crescente minaccia ti preoccupa e, in tal caso, perché? Quali sono alcuni dei modi più efficaci per contrastare queste attività criminali?

VH: No, è il modo naturale delle cose. I criminali si spostano dove si trova il miglior rapporto rischio/ricompensa/sforzo. Per contrastarli: autenticazione multi fattore (MFA), installare gli aggiornamenti il prima possibile, non credere a nessuna email, telefonata o videochiamata – o a persone che incontri e sii cauto.

Skyper: È un gioco del gatto e del topo. Nessuno dei due ha guadagnato terreno sull’altro negli ultimi 30 anni. Sono ancora avversari validi ed equilibrati. Combattere gli stronzi è un problema complesso. Questi criminali sono (per lo più) persone intelligenti. Vorrei che usassero i loro cicli cerebrali per curare il cancro o fare qualche altro lavoro straordinario.

RHC: Sono a conoscenza di casi in cui gruppi con obiettivi iniziali simili ai miei hanno poi intrapreso una strada criminale?

VH: No (ma non lo saprei, non che ciò non sia mai successo).

Skyper: Ce ne sono alcuni, ma non molti.

RHC: Qual è la differenza tra una “scelta” e una “scelta dell’hacker”?

VH: Il nome del gruppo significa essenzialmente: “questi strumenti sono quelli che un vero e bravo hacker sceglierebbe”.

RHC: Qual è la tua migliore “scelta dell’hacker” che hai mai fatto?

VH: Per me, le mie migliori scelte dell’hacker includono thc-scan, amap, thc-ipv6 e afl++.

RHC: Quali benefici derivano dal sostenere organizzazioni che difendono i diritti e le libertà digitali, come l’EFF?

VH: Queste organizzazioni beneficiano la società e gli hacker e noi le sponsorizziamo. Per THC non ci sono benefici.

Skyper: I principali donatori come noi ricevono gratuitamente delle felpe ogni anno (penso che sia per chi dona più di 3.000 USD) LOL. Scherzi a parte, fanno un ottimo lavoro. Sosteniamoli. Combattono in modo intelligente, senza inviare nemmeno un pacchetto TCP.

RHC: Nel tool THC-Hydra, si afferma “Per favore, non utilizzare nelle organizzazioni militari o dei servizi segreti, o per scopi illegali (questo non è vincolante, queste persone *** ignorano comunque le leggi e l’etica)”. Perché e qual è il significato dietro questo messaggio?

VH: Dopo che Snowden ha mostrato come le organizzazioni dei servizi segreti facciano ciò che vogliono senza molta supervisione o conseguenze, ho voluto esprimere il mio dissenso su questo punto e affermare che non permetto loro di utilizzare i miei strumenti (che so per certo che ignorano). Tuttavia, l’organizzazione Debian ha affermato che una tale politica non è consentita per il software open source, quindi ho dovuto modificare il messaggio in “per favore…”.

RHC: Qual è la tua situazione attuale e quale sarà il futuro di THC?

VH: Attualmente lavoro come responsabile di un’azienda di sicurezza informatica e consulenza hacker e sono molto felice del mio lavoro.

RHC: Apprezziamo i tuoi spunti. Sentiti libero di condividere qualsiasi altro pensiero tu possa avere con il pubblico.

Skyper: Continua ad addentrarti in quei bui labirinti che nessun altro osa esplorare. Esplorali. È in quei luoghi oscuri che brillerai più intensamente. Continua ad esplorare. Continua ad hackerare. NON. SEI. SOLO.

Il Gruppo THC è ancora vivo e diffonde il suo messaggio: Non si tratta di essere i migliori. Si tratta di avventurarsi in territori inesplorati, spingendosi costantemente avanti fino a scoprire il pezzo mancante che riempie il vuoto. Hanno dimostrato questo attraverso vari progetti di ricerca passati, alcuni dei quali non abbiamo menzionato qui, come il primo keylogger a livello di kernel (RedDragon), il primo clone di ePassport (vanjeek), il primo rilascio di moduli del kernel di Solaris (plasmoid) e il primo per vari exploit di Windows (jc).

Indipendentemente da quale campo della sicurezza ti interessi, oggi è necessario un alto grado di specializzazione. Lo stesso incessante perseguimento della conoscenza e della risoluzione dei problemi che ha alimentato il collettivo THC per quasi tre decenni può aiutare le generazioni attuali e nuove a sviluppare la concentrazione necessaria per eccellere nei campi della sicurezza specializzati di oggi.

Collettivi come THC possono diventare meno comuni, ma ciò non significa che i loro principi fondamentali debbano scomparire. Anzi, è il contrario, dobbiamo enfatizzarli sempre di più, soprattutto di fronte alle nuove minacce che l’industria della sicurezza informatica deve affrontare quotidianamente. Sia VH che Skyper hanno sottolineato come i membri di THC abbiano effettuato donazioni (a loro nome) a organizzazioni che lavorano sulla privacy e la sicurezza nel mondo digitale.

Il loro lavoro è stato ben remunerato e hanno scelto di restituire alla comunità tramite donazioni e sensibilizzazione senza scopo di lucro. Dovremmo essere incredibilmente grati per l’influenza duratura di THC sulla scena internazionale. Il loro impegno nell’offrire servizi gratuiti dà potere alle persone per approfondire la risoluzione dei problemi, contribuendo direttamente all’industria con nuovi strumenti e scoperte.

Se hai un’idea, un problema da risolvere o una sete di conoscenza, le risorse di THC sono un ottimo punto di partenza :

Un profondo apprezzamento a VH e Skyper per il loro prezioso tempo e contributi a questo articolo (foto incluse). Sostenuti dalle vostre parole illuminanti e dalla vostra dedizione incrollabile, avete dimostrato ancora una volta la profondità del vostro impegno verso la comunità. Attraverso le vostre parole, avete messo a nudo non solo il vostro passato e il vostro presente, ma anche i semi che state piantando per il futuro. Lunga vita a THC!

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…