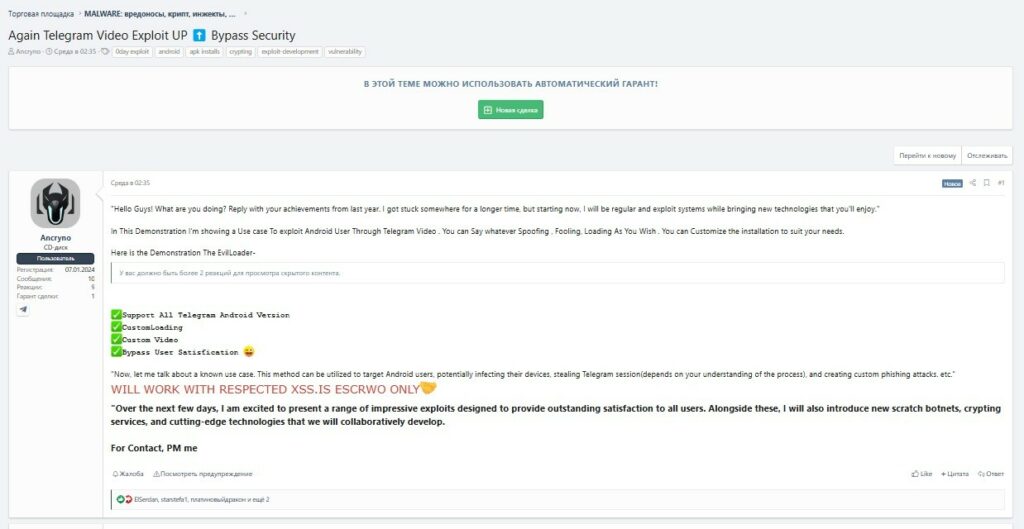

In un recente post pubblicato sul forum underground XSS.IS, un utente, noto con il nickname “Ancryno”, ha pubblicizzato uno strumento di exploit chiamato “The EvilLoader”. Questo exploit, stando a quanto affermato dall’autore, è progettato per colpire utenti Android attraverso video Telegram manipolati. L’autore sottolinea la possibilità di personalizzare l’exploit in base alle necessità dell’attaccante, rendendolo una minaccia versatile e particolarmente insidiosa. Ma quali sono i dettagli di questa minaccia, e quali potrebbero essere le sue ripercussioni sul panorama della cybersecurity?

Il messaggio si apre con un tono autocelebrativo, sottolineando l’impegno dell’autore nel rilasciare nuove tecnologie di exploit. Nello specifico, il post evidenzia le seguenti caratteristiche dell’exploit:

Un aspetto particolarmente preoccupante è la dichiarazione che lo strumento può essere utilizzato per:

Se quanto descritto nel post fosse vero, “The EvilLoader” rappresenterebbe una minaccia altamente sofisticata, soprattutto considerando l’ampio utilizzo di Telegram come piattaforma di messaggistica sia a livello personale che professionale. Gli attaccanti potrebbero sfruttare video apparentemente innocui per veicolare payload malevoli, consentendo l’installazione di malware sui dispositivi delle vittime.

Il furto di sessioni Telegram, in particolare, potrebbe avere conseguenze devastanti. Telegram utilizza un sistema di autenticazione basato su codici inviati via SMS, che, una volta compromesso, potrebbe consentire agli attaccanti di prendere il controllo completo degli account delle vittime. Questo potrebbe portare a:

Il forum XSS.IS è noto per essere un punto di incontro per cybercriminali, hacker e venditori di exploit. Il fatto che strumenti come “The EvilLoader” vengano pubblicizzati su queste piattaforme sottolinea quanto il mercato degli exploit sia florido e in continua evoluzione. Inoltre, l’autore del post fa riferimento a un modello di vendita tramite escrow, che garantisce transazioni sicure tra acquirente e venditore, dimostrando la professionalizzazione di questi ambienti criminali.

La crescente diffusione di exploit come “The EvilLoader” pone sfide significative per le aziende di cybersecurity e per gli utenti finali. Le principali preoccupazioni includono:

In conclusione il post di “Ancryno” sul forum XSS.IS è un chiaro esempio di come il panorama delle minacce stia evolvendo rapidamente. Strumenti come “The EvilLoader” rappresentano una minaccia concreta non solo per gli utenti individuali, ma anche per le organizzazioni che utilizzano Telegram come piattaforma di comunicazione. È essenziale che gli utenti adottino pratiche di sicurezza adeguate, come l’uso di autenticazione a due fattori e l’aggiornamento regolare delle applicazioni, per mitigare i rischi. Allo stesso tempo, le aziende di cybersecurity devono continuare a monitorare attentamente i forum underground per anticipare e contrastare queste nuove minacce.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…