Telegram ha risolto una vulnerabilità nella sua applicazione desktop Windows che poteva essere utilizzata per aggirare gli avvisi di sicurezza e avviare automaticamente gli script Python.

Negli ultimi giorni su X e nei forum di hacking sono circolate voci su una presunta vulnerabilità legata all’esecuzione di codice in modalità remota in Telegram per Windows.

Mentre alcuni di questi post affermavano che si trattava di un difetto zero-click, i video che dimostrano il presunto bypass degli avvisi di sicurezza e la vulnerabilità RCE mostrano chiaramente qualcuno che fa clic su un supporto condiviso per avviare la calcolatrice di Windows.

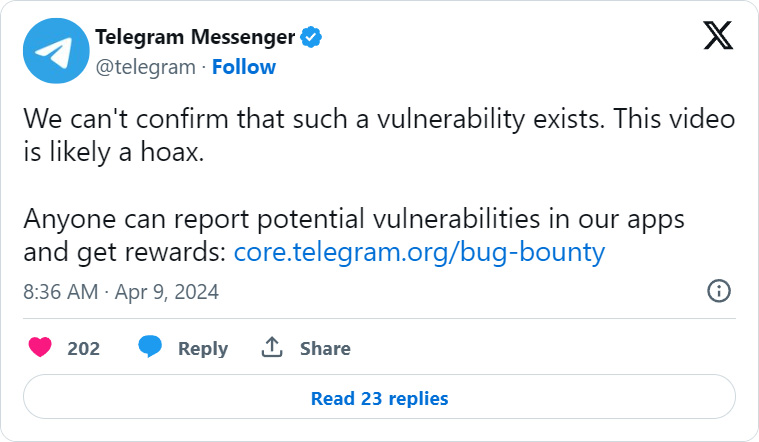

Telegram ha rapidamente contestato queste affermazioni, affermando che “non possono confermare l’esistenza di una tale vulnerabilità” e che il video è probabilmente una bufala.

Tuttavia, il giorno successivo, sul forum di hacking XSS è stata condivisa una PoC in cui si spiegava che un errore di battitura nel codice sorgente di Telegram per Windows potrebbe essere sfruttato per inviare un file .pyzw di Python che può ignorare gli avvisi di sicurezza quando vengono cliccati.

Ciò ha fatto sì che il file venisse eseguito automaticamente da Python senza un avviso di Telegram come fa per altri eseguibili, e avrebbe dovuto farlo anche per questo file se non fosse stato per un errore di battitura.

A peggiorare le cose, l’exploit proof of concept ha mascherato il file Python come un video condiviso, insieme a una miniatura, che poteva essere utilizzata per indurre gli utenti a fare clic sul video falso per guardarlo.

In una dichiarazione a BleepingComputer, Telegram contesta giustamente che il bug fosse un difetto zero-click, ma ha confermato di aver risolto il “problema” in Telegram per Windows per impedire l’avvio automatico degli script Python quando si fa clic. Si trattava quindi di una correzione lato server.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…