Gli esperti di CyFirma hanno scoperto un malware che si ispira a Babuk e Lambda e che evita di infettare i dispositivi in Iran

Synapse è un nuovo ransomware-as-a-service (RaaS) che è stato rilevato per la prima volta nel febbraio 2024 su forum hacker. Si tratta di un malware che cripta i dati delle vittime e richiede un riscatto per il loro ripristino. Synapse si distingue per essere uno dei ransomware più rapidi attualmente in circolazione, grazie al suo algoritmo di crittografia veloce e al suo meccanismo di verifica del fuso orario e della lingua del sistema bersaglio. Se il sistema risulta basato in Iran, il ransomware interrompe la propria esecuzione, evitando così di infettare dispositivi situati in quel paese. Questa scelta potrebbe essere motivata da ragioni politiche o etiche, oppure da una semplice precauzione per evitare l’attenzione delle autorità.

Il ransomware Synapse segue un percorso articolato per compromettere i sistemi bersaglio. Ecco i principali passaggi del suo funzionamento:

Questi passaggi riflettono una struttura comune a molti ransomware, sebbene le specifiche implementazioni e tecniche possano variare. La protezione efficace contro queste minacce include l’uso di soluzioni di sicurezza robuste, la formazione degli utenti e pratiche di backup regolari. Per maggiori dettagli tecnici, è possibile consultare l’analisi completa sul sito di CyFirma.

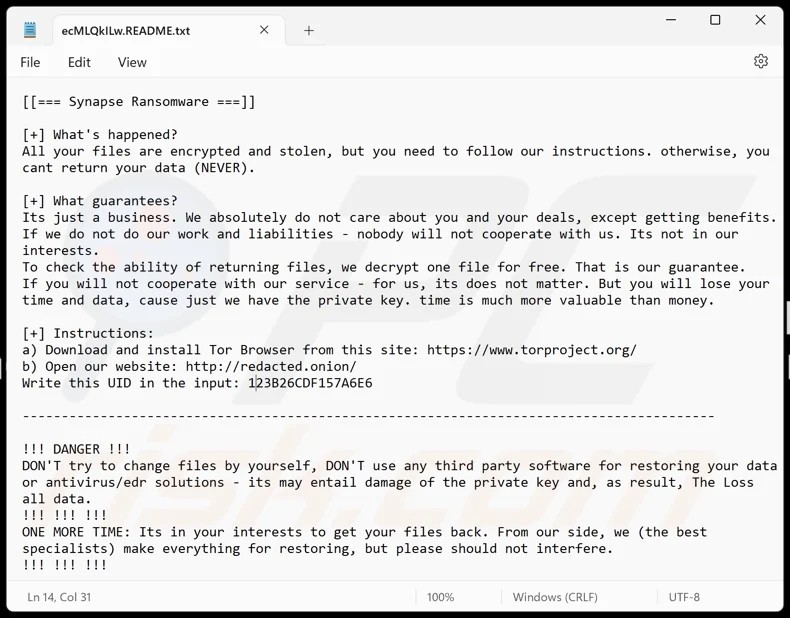

Il ransomware utilizza la ricerca NTFS per individuare i file da criptare, impiegando l’algoritmo CHACHA8 per la crittografia. Prima di procedere, verifica la presenza di file e cartelle nella whitelist, in modo da evitare danni ai file. Inoltre, supporta la cancellazione delle copie shadow e l’auto-eliminazione, rendendo più difficile il recupero dei dati. Dopo la crittografia, Synapse rinomina i file con l’estensione .synapse, modifica gli sfondi e le icone del desktop, e cancella i dati di telemetria. Infine, lascia un messaggio di riscatto in formato txt, con le istruzioni per contattare gli operatori tramite TOR.

Synapse presenta alcune somiglianze con altri ransomware noti, come Babuk e Lambda. Gli esperti di CyFirma, una società di sicurezza informatica, hanno scoperto che Synapse cripta i dati di telemetria prima di inviarli al server di comando e controllo (C2) utilizzando una stringa di input singolare: “Chuong Dong looks like <REDACTED>!!”. Questa stringa era già stata utilizzata nel ransomware Babuk, che aveva trapelato il suo codice sorgente nel 2021. Questo suggerisce che gli sviluppatori di Synapse abbiano potuto attingere da quel codice, o che vi siano legami diretti con i suoi creatori.

Babuk era un ransomware che aveva colpito diverse organizzazioni nel 2021, tra cui la polizia di Washington DC e la Houston Rockets. Il malware si basava su un algoritmo di crittografia ellittica e utilizzava una stringa di input provocatoria per criptare i dati di telemetria. Dopo aver affermato di aver abbandonato le attività di ransomware, i responsabili di Babuk avevano pubblicato il loro codice sorgente su un forum hacker, permettendo ad altri di riutilizzarlo o modificarlo.

Inoltre, Synapse ha adottato diverse funzionalità dal Lambda Ransomware, associato al gruppo VoidCrypt. Tra queste, la capacità di evitare danni ai file, di replicarsi su dispositivi di rete e di offrire modalità flessibili con opzioni personalizzate.

Lambda era un ransomware che era stato scoperto nel 2023 da Trend Micro. Il malware si caratterizzava per la sua versatilità, in quanto permetteva agli operatori di scegliere tra diverse opzioni di crittografia, di cancellazione delle copie shadow, di modifica del desktop e di creazione del messaggio di riscatto. Lambda era anche in grado di diffondersi su altri dispositivi di rete utilizzando credenziali preimpostate o brute force. Il ransomware era associato al gruppo VoidCrypt, che aveva minacciato di pubblicare i dati delle vittime su un sito di leak.

Synapse rappresenta una minaccia crescente per la sicurezza dei sistemi informatici, in quanto combina velocità, furtività e versatilità. Il ransomware dispone di un server C2, di un payload builder e di un sistema di chat basato su TOR, che gli consentono di comunicare con le vittime e di gestire le operazioni. Synapse è in grado di effettuare una scansione della rete e di sfruttare credenziali preimpostate per diffondersi su altri dispositivi. Il malware utilizza anche tecniche di anti-analisi e di anti-debugging per ostacolare il lavoro dei ricercatori. Per contrastare questa minaccia, è necessario adottare misure preventive, come l’aggiornamento dei software, il backup dei dati, la formazione degli utenti e la verifica delle fonti.

Diversamente da altri ransomware, Synapse non dispone di un sito per la fuga di dati. Gli operatori preferiscono interagire con le vittime tramite TOR per negoziare il riscatto. Gli esperti di CyFirma sottolineano che l’emergere di Synapse RaaS evidenzia la continua evoluzione del panorama delle minacce ransomware. Questo nuovo malware, con il suo approccio selettivo alla crittografia e le funzionalità derivate da altri strain, rappresenta una minaccia significativa per la sicurezza informatica globale.

La diffusione di Synapse e di altri ransomware simili dimostra quanto sia importante investire nella sicurezza informatica come strategia per prevenire eventuali attacchi e limitare gli impatti di questi. Le organizzazioni, sia pubbliche che private, devono essere consapevoli dei rischi che corrono e delle conseguenze che possono subire in caso di violazione dei loro dati. Non solo possono perdere informazioni sensibili e riservate, ma anche danneggiare la loro reputazione, la loro produttività e la loro competitività. Inoltre, devono affrontare le richieste di riscatto, che possono essere elevate e non garantire il recupero dei dati.

Per proteggersi da queste minacce, le organizzazioni devono implementare soluzioni di sicurezza informatica efficaci e aggiornate, che possano rilevare, bloccare e rimuovere i malware. Devono anche monitorare costantemente le loro reti e i loro dispositivi, e segnalare tempestivamente eventuali incidenti. Inoltre, devono educare i loro dipendenti e i loro clienti a seguire le buone pratiche di sicurezza, come l’uso di password forti, il cambio frequente delle credenziali, l’evitamento di link e allegati sospetti, e il controllo delle fonti. Infine, devono effettuare backup regolari dei loro dati, in modo da poterli ripristinare in caso di necessità. Investire nella sicurezza informatica non è solo un atto di responsabilità, ma anche di opportunità. Le organizzazioni che dimostrano di essere sicure e affidabili possono guadagnare la fiducia dei loro stakeholder, migliorare la loro immagine e aumentare il loro valore. Al contrario, quelle che trascurano la sicurezza informatica si espongono a rischi elevati e potenzialmente irreversibili. Synapse e altri ransomware sono una sfida che richiede una risposta adeguata e tempestiva.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…