Super Mario 3: Mario Forever è un remake free-to-play del classico gioco Nintendo sviluppato dalla Buziol Games e rilasciato per la piattaforma Windows nel 2003. Un programma di installazione trojanizzato per il popolare gioco Super Mario 3: Mario Forever per Windows ha infettato dei giocatori ignari attraverso differenti malware.

Lo sviluppo del gioco è continuato per un decennio, rilasciando più versioni successive che hanno apportato correzioni di bug e miglioramenti. Il gioco è diventato molto popolare, scaricato da milioni di persone, che lo hanno elogiato per essere molto simile alla classica serie di Mario ma con una grafica aggiornata e uno stile e un suono moderno.

I ricercatori di Cyble hanno scoperto che dei criminali informatici stanno distribuendo una versione modificata del programma di installazione di Super Mario 3: Mario Forever, distribuito come archivio autoestraente. Il gioco contiene un trojan ed è promosso sui forum e social media.

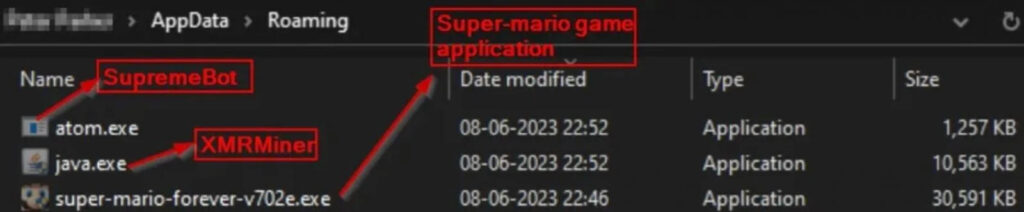

L’archivio contiene tre eseguibili, uno che installa il legittimo gioco di Mario (“super-mario-forever-v702e.exe”) e altri due, “java.exe” e “atom.exe”, che vengono installati nella directory AppData della vittima durante l’installazione del gioco.

Una volta che gli eseguibili dannosi sono nel disco, il programma di installazione li esegue per eseguire un miner XMR (Monero) e un client di mining SupremeBot.

Il file “java.exe” è un minatore Monero che raccoglie informazioni sull’hardware della vittima e si connette a un server di mining su “gulf[.]moneroocean[.]stream” per avviare il mining.

SupremeBot (“atom.exe”) crea un duplicato di se stesso e inserisce la copia in una cartella nascosta nella directory di installazione del gioco. Successivamente, crea un’attività pianificata per eseguire la copia che viene eseguita ogni 15 minuti a tempo indeterminato, nascondendosi sotto il nome di un processo legittimo.

Il processo iniziale viene terminato e il file originale viene eliminato per eludere il rilevamento. Quindi il malware stabilisce una connessione C2 per trasmettere informazioni, registrare il client e ricevere la configurazione di mining per iniziare a estrarre Monero.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…