Articolo di: Massimiliano Brolli

Data Pubblicazione: 24/08/2020

Sempre di più il concetto di rischio informatico sta diventando di pubblico dominio.

La cyber security è una materia che evolve costantemente in modo frenetico e continuo.

Vorresti toccare con mano la Cybersecurity e la tecnologia? Iscriviti GRATIS ai WorkShop Hands-On della RHC Conference 2025 (Giovedì 8 maggio 2025)

Se sei un ragazzo delle scuole medie, superiori o frequenti l'università, oppure banalmente un curioso di qualsiasi età, il giorno giovedì 8 maggio 2025 presso il teatro Italia di Roma (a due passi dalla stazione termini e dalla metro B di Piazza Bologna), si terranno i workshop "hands-on", creati per far avvicinare i ragazzi alla sicurezza informatica e alla tecnologia. Questo anno i workshop saranno:

Creare Un Sistema Ai Di Visual Object Tracking (Hands on)

Social Engineering 2.0: Alla Scoperta Delle Minacce DeepFake

Doxing Con Langflow: Stiamo Costruendo La Fine Della Privacy?

Come Hackerare Un Sito WordPress (Hands on)

Il Cyberbullismo Tra Virtuale E Reale

Come Entrare Nel Dark Web In Sicurezza (Hands on)

Potete

iscrivervi gratuitamente all'evento, che è stato creato per poter ispirare i ragazzi verso la sicurezza informatica e la tecnologia.

Per ulteriori informazioni, scrivi a

[email protected] oppure su Whatsapp al

379 163 8765

Supporta RHC attraverso:

Ti piacciono gli articoli di Red Hot Cyber? Non aspettare oltre, iscriviti alla newsletter settimanale per non perdere nessun articolo.

Ma per farvi comprendere il contesto complessivo di quello che oggi definiamo cyberspace, tra il bello di essere sempre connessi e le minacce che costantemente lo influenzano, vorrei raccontarvi una storia, che possa essere il più possibile semplice ma utile a farvi capire l’importanza che riveste oggi la sicurezza informatica in tutte le nostre vite.

Siete pronti? Si parte.

A giugno del 2009, il governo statunitense e israeliano, nell’ambito dell’operazione “giochi olimpici 2006” promossa da Bush, creò un virus informatico noto al pubblico con il nome “Stuxnet” che mirava al sabotaggio delle centrifughe di arricchimento dell’uranio situate nella centrale nucleare Iraniana di Natanz. Dopo qualche anno, precisamente a maggio del 2012, un impianto energetico iraniano chiese a Kaspersky lab un aiuto in quanto aveva rilevato delle anomalie e dopo una serie di analisi, i ricercatori rilevarono un sofisticato worm dal nome “flame” che riuscì a penetrare indisturbato 43 difese antivirus installandosi sui computer (con target medio-orentale) fornendo a server remoti immagini dei client, flussi voip e contenuti di posta elettronica.

Il Cyberspace

Il quinto dominio dopo terra, mare, cielo e spazio, è l’estensione di quest’ultimo, noto a tutti come cyberspace, è stato dichiarato nel 2016 dalla NATO come “Operational Domain” e quindi motivo di una possibile richiamo alla clausola di difesa collettiva presente nell’articolo 5. Tale articolo afferma che un “attacco armato” contro uno o più alleati si considera come un attacco contro ogni componente della Nato e quindi ognuno di essi può, secondo il diritto all’autodifesa sancito dall’articolo 51 della carta dell’Onu, decidere le azioni che ritiene necessarie a “ristabilire e mantenere la sicurezza”, compreso “l’uso delle forze armate”.

Il Diritto

Mentre tutti abbiamo assistito all’impegno delle nazioni al disarmo, nel momento che sto scrivendo questo articolo, le stesse si stanno dotando di armi cibernetiche e corpi speciali (in Italia è nato il CIOC, Comando Interforze per le Operazioni Cibernetiche) deputati a contenere o a condurre attacchi mirati verso bersagli e Stati utilizzando armi cibernetiche abbinate a tattiche di guerriglia cyber.

Le crescenti minacce cibernetiche e terroristiche sono una sfida affascinante per il diritto penale. La materia ad oggi è molto complessa, mutevole ed astratta. Ad oggi, la cyber-war, potrebbe rientrare nelle regole del diritto internazionale, ma non esiste una prassi consolidata in materia.

Il legislatore infatti si trova di fronte a fenomeni in costante mutamento anche se spesso si fa riferimento ad un lavoro scritto da 19 esperti di diritto internazionale chiamato con il nome di “Tallinn Manual” che rappresenta il punto di riferimento per la comunità scientifica legale che si occupa di sicurezza cibernetica connessa a Stati e a Forze Armate, anche se la storia in materia risulta tutta ancora tutta da scrivere.

The Big Challenge

Tutti gli indicatori misurati da differenti rapporti cyber, sono concordi che un aumento importante del fenomeno cyber-crime deriverà dall’evoluzione tecnologica portata dal 5G, dagli IoT alle small cell, dell’industry 4.0 (per citarne solo alcuni). Queste tecnologie porteranno ad un aumento esponenziale della superfice di attacco oltre ad una elevata complessità di gestione e tutto ciò (ma concedetemi di discriminare il business dalla realtà) è un modello che non premia e genera spesso forti impatti e nuove minacce che abbinato alla dipendenza digitale genera un cocktail esplosivo da gestire.

Stiamo assistendo infatti (guardando ad esempio all’ultimo rapporto Clusit 2019 da poco pubblicato) ad un sensibile aumento del CyberCrime (anche se questo era prevedibile) e ad un calo importante dell’attivismo, sinonimo che anche il lato più nobile delle manifestazioni cibernetiche viene trainato dal cybercrime, più redditizio e più “sicuro”.

D’altra parte questo non è il tempo da “passamontagna e beretta”, oggi molto più rischioso e questo i criminali lo sanno bene. Inoltre chi si trova in “bilico” tra il lecito e l’illecito ed in cerca di facili guadagni, verrà irrimediabilmente travolto dal fenomeno. Questo prima non accadeva in quanto i rischi da sostenere andavano ben oltre un pc connesso ad una wi-fi pubblica, una o due VPN in cascata situate in Stati senza diritto cibernetico ed una remota possibilità di essere incriminati per tracce difficili da reperire in un contesto internazionale complesso e confuso.

Il Cybercrime

Oltre ai singoli criminali informatici, esistono varie tipologie di organizzazioni criminali (ne abbiano parlato della loro chiamiamola “classificazione” in alcuni video sul canale Youtube di RedHotCyber) che si sono specializzate nel tempo in varie tipologie di crimine informatico.

Parliamo della rivendita di dati sensibili e delle identità digitali, ai mercati della droga e delle armi, alla vendita di Malware (come i Ransomware, sistemi sofisticati di ricatto informatico come il famoso WannaCry e NotPetya) oltre a sistemi di affiliazione come la MaaS, ovvero la rivendita di codici malevoli come servizio, anche a chi non è esperto di hacking come il DDoS o appunto i Ransomware.

insomma nelle darknet c’è una vera jiungla sotterranea, senza dimenticarsi i vecchi core-business come il finanziamento del terrorismo e il riciclaggio del denaro sporco.

Queste organizzazioni sono ben ramificate e strutturate, composte da membri affiliati, partner semplici e partner d’élite. Un’industria che utilizza e vende al dettaglio servizi di ogni genere e natura rivendendoli a terzi che li utilizzano a loro volta fornendo royalty ai primi.

Di recente stiamo assistendo (anche in era covid) ad uno spostamento del cybercrime verso le grandi organizzazioni con un aumento di attacchi articolati, mirati e persistenti anche per finalità di spionaggio, lo abbiamo visto anche per i vaccini.

Ovviamente come in tutte le cose, la remunerazione porta le organizzazioni criminali ad investire una parte dei propri guadagni in nuove e sofisticate forme di attacco, beneficando anche delle nuove tecnologie che ad oggi possiamo vedere come “una possibilità di business” ma che domani immancabilmente (e la storia ce lo insegna) permetteranno la nascita di nuove generazioni di malware anche perché l’immaginazione della mente umana e l’arte dell’hacking non hanno limiti.

I Governi

Ma sempre negli “scantinati” di internet, anche gli stati hanno divisioni pronte a sferrare e combattere guerre cibernetiche contro altri stati sovrani.

Abbiamo parlato spesso delle competenze in termini di hacking della National Security Agency e della Central Intelligence USA divenute cronaca grazie ai ripetuti scandali sul tema, ma tutti i governi oggi stanno arricchendo i loro silos di cyber weapons, pronti ad essere usati al bisogno, ma anche per acquisire proprietà intellettuale da altri paesi per trarne un vantaggio nello sviluppo e nella ricerca.

Molti stati pensate, hanno cellule di hacker affiliate che vengono chiamati gli hacker National state che risultano a loro interconnessi che fanno “il lavoro sporco”, approvvigionando fondi, proprietà intellettuale, sferrando attacchi verso le infrastrutture critiche degli altri paesi introducendo il mondo in una nuova “guerra fredda” all’insegna della “backdoor” e della CyberPolitica, cosa che potrebbe apparire nascosta dalle pagine dei giornali, ma molto spesso interconnessa a tutto questo.

Quindi su internet di sporco ce n’è molto, ma ognuno ha la regola di cercare di trarne con i mezzi a disposizione un diretto vantaggio, con forme di etica contestabili, ma praticate da tutti, in quella famosa “zona grigia”, molto più “redditizia” della guerra tradizionale.

L’Underground

Il Cybercrime, lavora nelle underground, in reti nascoste chiamate Darknet, sistemi chiusi, creati inizialmente per fini nobili, per proteggere l’anonimato, ma poi divenuti il posto nel quale è possibile commettere reati di ogni tipo.

In sintesi, le darknet sono l’uso più nobile e il più negativo della privacy messi assieme, l’aberrazione del concetto “chiave pubblica” che ha fatto nascere le darknet per fini militari, ma le ha viste immancabilmente travolte dall’illegalità e dal crimine.

Pensate che le Darknet (Come visto in un video pubblicato sul canale Youtube di RedHotCyber), è un termine coniato negli anni 70 per differenziare la rete ARPANET da tutte le reti chiuse, che oggi vengono descritte con i nomi di Deepweb e Darkweb.

Entrambe risultano 400 volte più grandi del surface web, generalmente anche chiamato clear web, ovvero tutto il mondo internet che risulta essere indicizzato dai motori di ricerca e di libero accesso.

Nelle darknet nuove organizzazioni e nuovi “Stati” prenderanno forma nel prossimo futuro, organizzati militarmente per poter condurre crimini, atti terroristici, o creare mercati anonimi per vendere ogni genere di prodotto, dalla droga alle armi, fino ad arrivare alla vendita di sicari su richiesta.

La definizione di Stato su “Wikipedia” è la seguente: “Lo Stato, in diritto, è un’entità politica sovrana, costituita da un territorio e da una popolazione che lo occupa, da un ordinamento giuridico formato da istituzioni e leggi.“.

Questo in forma virtuale, non è poi così tanto lontano da quello che avviene o potrebbe evolversi nelle darknet, anche se “l’ordinamento giuridico” e le “istituzioni e leggi” potrebbero lasciare spazi di discussione.

Le Cryptovalute

Uno stato che si rispetti deve avere una sua moneta. Noi italiani lo sappiamo bene quanto tempo abbiamo sofferto l’avvento dell’euro.

Ma questo fa parte della vecchia storia del mondo reale; la storia di internet va più veloce, quindi

l’unica cosa che mancava per poter acquistare beni nelle darknet, in maniera anonima, era una moneta “riconosciuta”, la cryptovaluta.

Dal genio di Satoshi Nakamoto (identità ancora oggi avvolta da uno strato fitto di mistero, probabilmente si tratta del nome del gruppo di lavoro che ha programmato il client del bitcoin partendo dalle idee dei crittografi di Cypherpunk, che ispirarono la blockchain) in data 3 gennaio 2009 alle 18:15 genera (detta alla Paperon De Paperoni) “La numero 1”, il “Genesis Block” ovvero la prima transazione nella Blockchain di Bitcoin citando :

The Times 03/Jan/2009 Chancellor on brink of second bailout for banks

Questa frase prendeva in prestito un articolo del Times dello stesso 3 gennaio 2009 facendo riferimento al salvataggio delle banche voluto dal governo britannico.

Probabilmente Nakamoto voleva lasciare traccia della diffida verso le monete centrali a favore di quelle decentralizzate.

Si perché la “decentralizzazione” della moneta è stato l’elemento dirompente e la vera novità di bitcoin, ovvero l’assenza di un ente di governo centrale che potesse manipolare, gestire e comandare la stessa moneta, completamente basata su una rete P2P. Un unico protocollo, un unico client, delle regole chiare e condivise oltre a tante possibilità di effettuare transazioni anonime come ad esempio attraverso Multiaccounting/Multiwallet, Mixer, Offuscamento, e altro ancora.

Ma dopo Bitcoin, mentre nel 2011 nasce SilkRoad (famoso mercato illegale su rete Tor, ad oggi chiuso in cui era possibile l’acquisto di droghe, armi e molto altro ancora pagando in Bitcoin) ecco l’avvento di una nuova cryptovaluta la Litecoin, poi nel 2013 è l’avvento di Ethereum e di Ripple, nel 2014 Dash e così via, anche garantendo maggior anonimato rispetto allo stesso bitcoin.

I Cyberweapons

Le guerre si fanno con le armi. Mentre è chiaro che i Paesi si stanno rendendo conto che occorrono delle “forze armate” e “strategie” di guerra cibernetica, stanno procedendo alla corsa agli armamenti acquistando “cyberweapons” di diversa natura e grado. Anche se la definizione del cyberwapeons a livello di letteratura legale risulta piuttosto confusa, noi tecnici possiamo dare per assodato che si tratti di nuovi “malware” o di “zero-day-attack”.

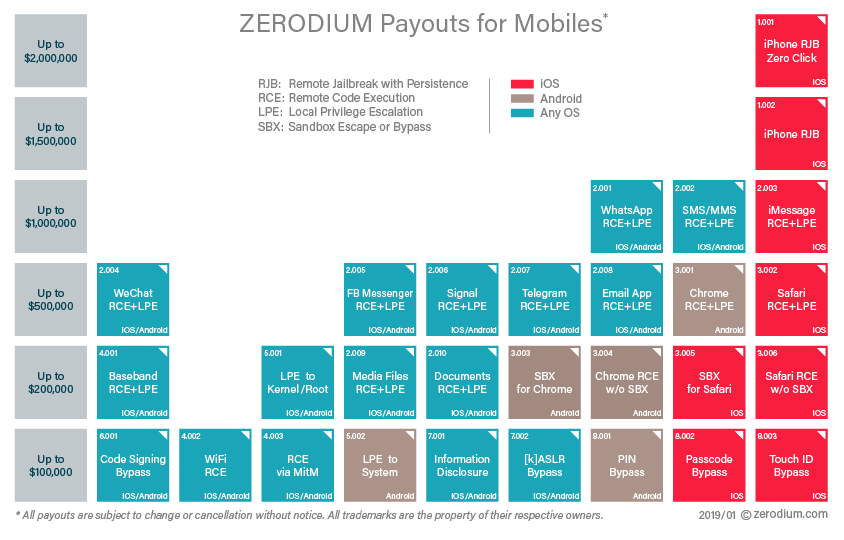

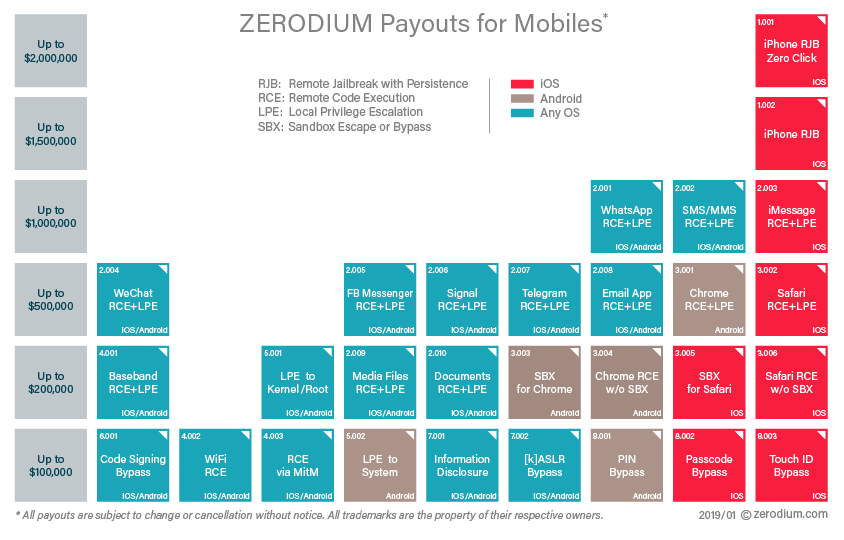

Ma lo sapete quanto può costare uno Zero-day? Esistono aziende che fanno da intermediari, da broker-exploit di zero-day e se avete per le mani un “Apple iOS remote jailbreak” e risulterà funzionante, Zerodium vi riconoscerà 2.000.000€ o una falla su whatsapp con RCE per un valore di 1.000.000€.

Le tariffe sono veramente importanti, soprattutto se riguardano tecnologie molto utilizzate abbinate a zero-day di Remote Code Execution, soprattutto per i software residenti su smartphone. Tali intermediari (che lavorano anche nelle darknet anche attraverso organizzazioni criminali) possono rivenderli ad enti governativi per arricchire i loro silos di “cyber wapeons” e quindi costruire degli armamenti che possono essere utilizzati al bisogno verso sistemi e infrastrutture di un ipotetico nemico.

Ovviamente questa “arms races” avvierà un nuovo mercato di – falle introdotte appositamente – e patch che non saranno volutamente scritte contribuendo, in un contesto già ad alto rischio, ad una diminuzione della sicurezza dei sistemi che tutti utilizziamo o che utilizzeremo.

Gli zero-day-attack, infatti, sono ad oggi le minacce più insidiose, imprevedibili e sconosciute. Sono l’incarnazione del saggio filosofico/letterario della teoria “The Black Swan” (venuta all’attenzione dopo i fatti dell’11 settembre) scritto dal filosofo libanese Nassim Nicholas Taleb che recita “che siamo ciechi alla casualità delle cose” e che possono esserci effetti domino, non calcolati, completamente ignoti che possono verificarsi dimostrando che l’utopia del “rischio zero” non è percorribile, sebbene a livello “ancestrale” non ne vogliamo prendere atto… e in questo il cyber-crime ne è il maestro.

Conclusioni

l cyberspace sarà la nuova arena di competizione geopolitica del XXI secolo.

Questa nuova frontiera, a differenza degli altri domini consente parità, rendendo i singoli uguali (o tendenzialmente uguali) alle grandi organizzazioni oltre ad annullare le relazioni diplomatiche internazionali tra stati. Dentro questa dimensione verranno condotte attività di spionaggio mirate al predominio economico verso gli altri stati e già oggi alcuni di questi affermano che tali attività sono già condotte per perseguire i propri obiettivi strategici.

Il comparto delle intelligence in un contesto così dematerializzato avrà un ruolo cruciale in quanto le controparti saranno enti governativi ostili e strutturati, con finanziamenti enormi, capaci di condurre attività con complessità tecnologiche mai viste prima.

Si sta facendo molto, in particolare negli ultimi anni, per indirizzare al meglio questa nuova grande sfida, dando regole generali il più possibile comunitarie in materia di Cybersecurity. Molti sono i provvedimenti emanati come l’oramai storico General Data Protection Regulation e la Direttiva NIS e il recentissimo CyberSecurity ACT che porta finalmente l’ENISA ad avere un mandato permanente ed un ruolo operativo versi gli stati membri.

Tutto lodevole, ma l’applicazione e il recepimento di queste norme, almeno nel contesto paese, risulta lento e lacunoso. Mentre prima i dati erano solo da proteggere, in questa nuova “big Challenge” i dati dovranno essere protetti per rendere sicura la vita delle persone e la cosa più allarmante è che stiamo progettando questi nuovi sistemi in modo non del tutto sicuro ed una volta in campo, sarà già troppo tardi per correre ai ripari.

Il nostro mondo sarà sempre più connesso e dipendente dalle nuove tecnologie e il progresso renderà la società sempre più fragile, ma probabilmente il problema principale di queste lacune rimane sempre lo stesso: la consapevolezza al rischio e l’educazione civica al Digitale.

Dovemmo cominciarci a domandare se sia necessario portare la sicurezza informatica già nella scuola primaria, perché nel prossimo futuro il “wetware” sarà sempre più intenso e non possiamo farci trovare impreparati.