Il ruolo dell’informatica forense nel prevenire e risolvere i reati informatici continua ad evolversi parallelamente alle innovazioni tecnologiche, rendendo sempre più vitale un approccio proattivo nel combattere i crimini informatici.

Inoltre la scienza forense informatica, che ha il principale compito di concentrarsi sul recupero, l’analisi e l’esame delle prove digitali – in procedimenti legali o penali – diventa sempre più vitale per la sicurezza informatica e la sicurezza delle informazioni, per questo gli investigatori forensi cercano di perfezionare ogni giorno le loro strategie concentrandosi su indagini svolte ad esempio sui reati informatici, come: frodi e accessi non autorizzati, il furto di proprietà intellettuale, le violazioni di dati, le analisi dei malware e infine le indagini sul traffico non autorizzato e sul traffico di rete in un attacco web. In tal proposito stanno emergendo nuovi strumentazioni per la bonifica contro Trojan Software Spy particolarmente pericolosi e attacchi Man-in-the-middle, una delle minacce più insidiose in rete, poiché il più delle volte una vittima il più delle volte può non rendersi conto di essere stata presa di mira.

Ultimamente vengono sempre più presi di mira i cellulari: questo consente ai criminali di accedere a dati sensibili, intercettare il traffico e le conversazioni o la posizione di un individuo, o addirittura manipolare i dispositivi.

Abbiamo intervistato al riguardo l’esperto in analisi forense Gabriele Gardella della società G&G Computers Forense, che ci ha illustrato il funzionamento di M2Bridge NEW, un progetto Made in Italy nel settore degli AntiSpy, oltre che le diverse minacce parallelamente ad alcune operazioni preliminari di controllo sul dispositivo per testare se si è stati presi di mira da software dannosi.

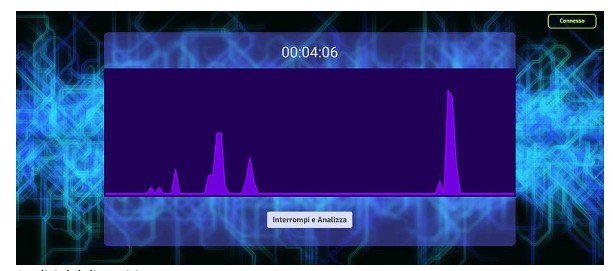

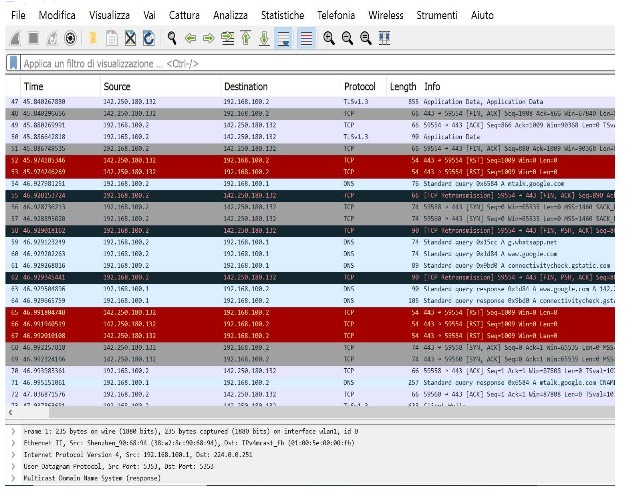

M2Bridge NEW di G&G Computers Forense è un dispositivo che utilizza la tecnologia di Sniffing – “Man in the Middle” passivo, che consente di monitorare e analizzare il traffico dati di qualsiasi cellulare o tablet, rilevando l’eventuale presenza di Trojan – Software Spy in un dispositivo. Ciò diventa spesso necessario per mettere in sicurezza il dispositivo in una convergenza tra sicurezza informatica e sicurezza fisica.

Per comprendere quanto siano diffusi i software spia e i pericoli in rete basterebbe leggere uno dei rapporti di Amnesty international in cui si evidenzia la scoperta – con prove forensi – di come le autorità serbe abbiano utilizzato alcuni prodotti ( tra cui Cellebrite o NoviSpy) per mettere sotto controllo i telefoni cellulari di attivisti e giornalisti. Tali software sfruttavano una vulnerabilità zero-day nei dispositivi Android, aggirando così le impostazioni di sicurezza. Tale vulnerabilità ha interessato infatti milioni di dispositivi in tutto il mondo che utilizzavano i popolari chipset Qualcomm. Successivamente potremmo anche parlare del caso Paragon. Il cui spyware Graphite è stato utilizzato per colpire almeno 90 persone in due dozzine di Paesi. Anche in questo caso sono stati presi di mira giornalisti investigativi e attivisti. Vicenda che ha suscitato un forte dibattito politico in Italia. Ma il software Trojan Spy non è utilizzato solo per la sorveglianza: i dispositivi cellulari sono un punto di accesso per i criminali informatici per ottenere password e informazioni critiche per poi infiltrarsi nelle reti aziendali. Soprattutto è importante considerare che alcuni di questi software spia finiscono nel mercato nero della Drak Web: ciò è accaduto quando l’accesso al software Pegasus è stato messo in vendita per la cifra esorbitante di 1.500.000$, pubblicizzato da “un canale Telegram di supposta origine russa, noto per essere un punto d’incontro per malintenzionati digitali”.

I Trojan-Spy sono software subdoli che ottengono i privilegi di sistema e possono spiare il modo in cui viene utilizzato un dispositivo prendendone il controllo e persino portandolo al KO, oltre a poter monitorare e manipolare i dati o a catturare schermate o ottenere un elenco delle applicazioni in esecuzione. Le possibilità di spionaggio e intercettazione telefonica di questi software spia sono sorprendentemente invasive: un dispositivo sotto controllo può diventare un vero e proprio localizzatore GPS. Abbiamo chiesto a Gabriele Gradella quali pericoli rappresenti un malware di questo tipo alla luce della crescita dei crimini informatici e quale è il pericolo per l’utente infettato da un Trojan-Spy, oltre ai problemi di privacy.

Gabriele Gardella: L’aumento dei crimini informatici rende i Trojan Software Spy particolarmente pericolosi. Questi software malevoli, subdoli e difficili da individuare, possono compromettere seriamente la tua sicurezza e la tua privacy. Tra i principali pericoli vi sono:

Ma come mettersi al riparo?

Gabriele Gardella di G&G Computers Forense ci ha parlato delle varie tipologie di attacco alle quali ognuno di noi può essere vulnerabile.

Oltre al popolare Phishing che ci spinge a scaricare allegati dannosi o malware tramite anche ingegneria sociale, esistono purtroppo “Wi-Fi pubblici non sicuri, che possono esporre il cellulare a rischi di intercettazione dei dati” ha evidenziato Gabriele. Oltre poi alla vulnerabilità dei nostri dispositivi, del loro sistema operativo o delle applicazioni scaricate, che possono compromettere la nostra sicurezza, si aggiungono “SMS e chiamate spam, che possono essere utilizzati per inviare link o allegati dannosi, o per truffare la vittima”, ha aggiunto. Per finire vi sono gli attacchi di “SIM swapping”, tramite i quali il numero di telefono della vittima viene trasferito su una nuova SIM card, quindi controllata dal criminale per accedere a messaggi, chiamate, e-mail e altri dati della vittima. Ultimi ma non meno importanti sono gli “attacchi Man-in-the-Middle (MitM), che consistono nell’intercettare le comunicazioni tra il cellulare e un server, per rubare dati o modificare le informazioni scambiate”.

RHC: Quali sono le operazioni preliminari di controllo sul dispositivo per accorgersi di essere stato preso di mira?

Gabriele Gardella: Prevalentemente ci sono fattori che possono allertare l’utilizzatore come:

Spesso i Trojan-Spy vengono distribuiti attraverso siti Web e false app e rappresentano un problema serio: rimuoverli immediatamente è una priorità elevata. Qui arriva M2 Bridge New di MgExtreme. Abbiamo chiesto a Gabriele Gardella di raccontarci da dove nasce il progetto e quali evoluzioni ha avuto nel tempo per affrontare i nuovi rischi in materia di sicurezza informatica.

Gabriele Gardella: Il progetto prende vita inizio 2021 da un’idea di Marco Muratori (www.mgextreme.com), ancora non esisteva un apparato hardware il tutto veniva gestito da un pc, a maggio dello stesso anno nasce il primo prototipo nominato M2 Bridge ad agosto un’evoluzione di questo ovvero il prodotto definitivo. Luglio 2024 una data veramente importante, grazie ad esperti collaboratori che coordino e supervisiono e un’accurata ricerca ingegneristica, prende vita M2 Bridge New come lo conosciamo oggi.

E’ importante evidenziare che l’apparato M2 Bridge New è provvisto di regolare certificazione CE, che ne attesta la conformità agli standard europei di sicurezza e la piena idoneità all’uso e alla commercializzazione. Tale conformità si estende anche nella validità dei report generati.

RHC: Gli strumenti investigativi hanno fatto molta strada nella scienza forense digitale e continuano a svolgere un ruolo importante nei casi penali e civili. Come avviene l’analisi e la bonifica di un dispositivo con M2 Bridge New? L’intercettazione del traffico rispetta i parametri privacy utente?

Gabriele Gardella: E’ indispensabile che il proprietario del cellulare si trovi nello stesso ambiente in cui è presente M2 Bridge New; ed è sufficiente che si agganci alla rete Wi-Fi locale che M2 Bridge New andrà a generare e segua le indicazioni dell’operatore. Quindi assicuriamo massima riservatezza e rispetto della privacy, infatti il Cellulare o Tablet da analizzare non viene neppure “toccato dall’operatore”.

In automatico verrà generato un Report (pdf in italiano) il quale produce documentazione certificata ammissibile ed utilizzabile in corso di procedimento legale più un file capture.pcap per utilizzo ed analisi da parte di un operatore specializzato in informatica forense. È possibile analizzare qualsiasi dispositivo con qualunque sistema operativo e l’analisi è estremamente veloce e automatizzata.

RHC: Rilevando uno spyware su un dispositivo si mette in sicurezza una rete di persone: a vostro parere come M2 Bridge New contribuisce alla sicurezza informatica e come può essere utile per una risposta immediata agli incidenti e per comprendere gli attacchi in corso?

Gabriele Gardella: M2 Bridge New, innovazione nella Sicurezza Informatica, rappresenta un salto qualitativo nel campo della cybersecurity, offrendo una soluzione all’avanguardia per la protezione contro le minacce digitali più sofisticate. Questo sistema intelligente è il risultato di un’approfondita analisi delle tattiche utilizzate dai cyber criminali nelle loro campagne contro istituzioni governative, imprese, organizzazioni della società civile e privati cittadini.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…