l gruppo di hacker cinese Earth Lusca è stato avvistato mentre attaccava agenzie governative in diversi paesi del mondo. Questa campagna ha utilizzato una nuova backdoor Linux, SprySOCKS, studiata da Trend Micro .

Secondo i ricercatori, il nuovo malware è un derivato di una backdoor di Windows chiamata Trochilus, notata per la prima volta nel 2015 dai ricercatori di Arbor Networks (ora Netscout). È stato quindi notato che Trochilus è stato sviluppato dal gruppo cinese APT10 (aka Stone Panda e MenuPass), eseguito e lanciato solo in memoria, e il payload finale nella maggior parte dei casi non è apparso affatto sui dischi, il che ha reso difficile il rilevamento del malware.

Il malware è stato infine utilizzato da altri gruppi di hacker e il suo codice sorgente è disponibile su GitHub da oltre sei anni.

Va notato che SprySOCKS sembra un miscuglio di diversi programmi dannosi, poiché il protocollo di comunicazione con il server di controllo è simile al malware RedLeaves Windows e l’implementazione della shell interattiva sembra essere presa in prestito dalla backdoor Derusbi Linux.

Trend Micro riferisce che Earth Lusca era attivo nella prima metà del 2023, attaccando varie agenzie governative coinvolte nella politica estera, nella tecnologia e nelle telecomunicazioni nel sud-est asiatico, nell’Asia centrale, nei Balcani e in tutto il mondo. L’obiettivo principale degli hacker sembra essere lo spionaggio.

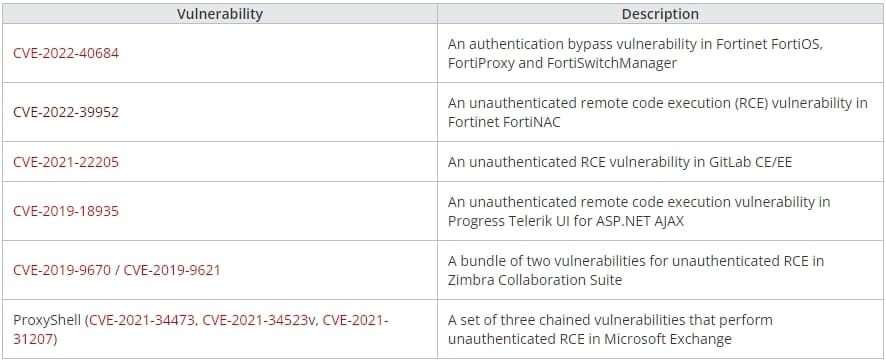

Negli attacchi, il gruppo ha cercato di sfruttare una serie di vulnerabilità legate all’esecuzione di codice in modalità remota n-day senza autenticazione (elencate di seguito), datate 2019-2022 e che colpiscono endpoint accessibili tramite Internet.

Questi bug sono stati utilizzati per fornire beacon Cobalt Strike ai sistemi delle vittime, consentendo agli aggressori di ottenere l’accesso remoto alla rete compromessa. Questo accesso è stato quindi utilizzato per effettuare movimenti laterali, rubare file, rubare credenziali e distribuire payload aggiuntivi come ShadowPad.

Gli hacker hanno anche utilizzato i beacon Cobalt Strike per fornire il loader SprySOCKS, una variante dell’injector ELF chiamato mandibule, che si infiltra nelle macchine target come un file chiamato libmonitor.so.2. Secondo i ricercatori, gli aggressori hanno adattato mandibule alle loro esigenze, ma avevano fretta, lasciando dietro di sé informazioni e log di debug.

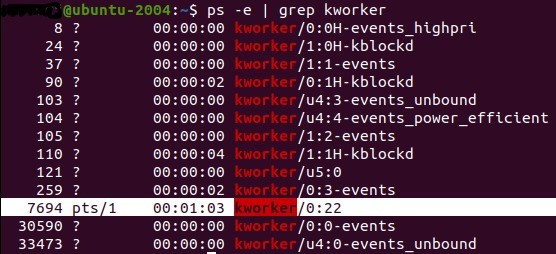

Il loader viene eseguito con il nome kworker/0:22 per evitare il rilevamento, decrittografa il payload della seconda fase (SprySOCKS) il quale si attacca alla macchina infetta.

Per funzionare, SprySOCKS utilizza il framework HP-Socket ad alte prestazioni e le sue comunicazioni TCP con il server di gestione sono crittografate utilizzando l’algoritmo AES-ECB.

Le caratteristiche principali della backdoor includono:

Inoltre, il malware genera un ID client (numero della vittima) utilizzando gli indirizzi MAC delle interfacce di rete e le caratteristiche del processore, quindi lo converte in una stringa esadecimale da 28 byte.

I ricercatori hanno scoperto due versioni di SprySOCKS (1.1 e 1.3.6), che, a loro avviso, indicano uno sviluppo attivo di malware.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.