Autore: Olivia Terragni

Sebbene al primo posto nell’economia globale ci sia ancora il settore energetico, è la tecnologia che crea la crescita e l’innovazione è un importante fattore dello sviluppo economico. Lo sviluppo dell’intelligenza artificiale, della robotica e le innovazioni dell’automotive sono al centro dell’attenzione dei ricercatori di sicurezza, come la difesa delle infrastrutture spaziali, dove il target per ora non è ancora la Luna, ma la bassa orbita terrestre.

Le operazioni informatiche rivolte contro i satelliti nel 2022 si sono rivelate una realtà con gli attacchi a Starlink e SpaceX, operazioni che hanno intensificato i loro sforzi per portare a buon fine l’attacco. Ciò che facilita gli attori – più verosimilmente nations-state e APT – è la complessa rete di approvvigionamento. Neil Sherwin-Peddie, responsabile della sicurezza spaziale per la difesa in UK, “i satelliti sono effettivamente solo piattaforme con sistemi e interfacce integrate, comprese le comunicazioni radio, i sistemi di controllo del tracciamento telemetrico e le connessioni del segmento di terra […] Si tratta essenzialmente di reti aziendali”. Mentre le forze militari – e il mondo – fanno sempre più affidamento sui satelliti per le comunicazioni vitali – la sicurezza spaziale è all’ordine del giorno.

Non ultimo è stato l’attacco del gruppo APT russo Fancy Bears – che è andato ben oltre gli Stati Uniti e l’Europa occidentale – che ha sollevato nuove preoccupazioni da parte della CISA americana, sulle intenzioni di Mosca di infiltrarsi e interrompere l’economia spaziale in rapida espansione. “Fancy Bears ha attaccato un fornitore di comunicazioni satellitari con clienti nei settori delle infrastrutture critiche degli Stati Uniti”, sfruttando una vecchia vulnerabilità (2018) trovata in una rete privata virtuale senza patch, che gli ha permesso di avere un gateway di infiltrazione nelle reti critiche. Ora parte del lavoro si concentra sugli standard di sicurezza.

“La sicurezza informatica spaziale è il punto “più critico e vulnerabile di qualsiasi altro della storia”. Gregory Falco, Johns Hopkins University.

Chi vincerà nel frattempo la corsa alla spazio? Oggi su Red Hot Cyber: La NASA ha paura che la Cina vinca la corsa allo spazio

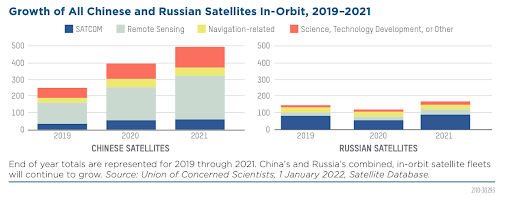

Il report 2022 “Challenges to Security in Space” della Defense Intelligence Agency ci mostra come Cina e Russia abbiano aumentato di circa il 70% – tra il 2019 e il 2021 – le loro flotte spaziali, con comunicazioni satellitari (SATCOM), telerilevamento, navigazione e dimostrazioni scientifiche e tecnologiche. Questo cercando ridurre qualsiasi loro dipendenza dai sistemi spaziali statunitensi. Sfide emergenti invece sono rappresentate dagli sforzi nord-coreani e iraniani, che riconoscendo il valore strategico dello spazio, non eviteranno di usarlo durante un ipotetico conflitto. Teheran – unitasi all’APSCO (Asia Pacific Space Cooperation Organisation) guidato dalla Cina, ha confermato le sue capacità di disturbo nelle comunicazioni spaziali.

Mentre lo spazio si militarizza sempre di più, i pericoli aumentano e non solo per l produzione di nuove armi anti satellite, ma anche per il rischio di collisioni di quello che viene chiamata spazzatura spaziale, tra cui satelliti Leo abbandonati.

Naturalmente Cina e Russia, sostengono ufficialmente l’uso pacifico dello spazio e contro il suo armamento, eppure, tra effetti reversibili e permanenti, le nazioni hanno le capacità di negare l’una all’altra l’uso delle risorse spaziali, che si collegano anche a quelle civili. E’ stata la Cina stessa ad affermare che “lo spazio è già diventato un nuovo dominio della moderna lotta militare; è un fattore critico per decidere la trasformazione militare; e ha un’influenza estremamente importante sull’evoluzione degli stati, le modalità e le regole di guerra. Pertanto, seguire con interesse la lotta militare spaziale e rafforzarne lo studio è un argomento molto importante che stiamo attualmente affrontando”.

Mentre l’esplorazione spaziale continua, il calcolo quantistico è la nuova frontiera. I benefici più evidenti stanno nella velocità e nella qualità delle comunicazioni Terra-Spazio, e quindi dell’invio di informazioni. Ma non solo, i ricercatori stanno cercando di sviluppare sensori quantistici accurati, in grado di filtrare l’interferenza del rumore di fondo, che se ottimamente filtrata consentirebbe di estrarre maggiori informazioni sui pianeti che circondano la Terra e di conseguenza darci risposte più esaurienti sulla sua origine.

Ciò nonostante, i computer quantistici in uso oggi, restano vulnerabili agli attacchi. Si, l’hacking quantistico è la prossima grande minaccia alla sicurezza informatica e si, richiederebbe a sua volta anche una grande potenza di calcolo. Eppure, gli algoritmi di crittografia dei dati più sicuri potrebbero presto diventare inefficaci,

Ricercatori cinesi negano la possibilità che la vulnerabilità a breve termine delle chiavi RSA-2048 sia così vicina. Nel documento “Factoring integers with sublinear resources on a superconducting quantum processor“, che ha attirato l’attenzione del crittografo Bruce Schneier, si afferma che l’algoritmo di Peter Shor abbia messo seriamente in discussione la sicurezza delle informazioni basata su sistemi crittografici a chiave pubblica. Tuttavia per rompere lo schema RSA-2048 servirebbero milioni di qubit fisici, cosa che andrebbe oltre alle attuali capacità. Eppure questa è un’ipotesi che è stata presa in considerazione da anni, che prima o poi sarebbe stato necessario sviluppare algoritmi più resistenti, ma deve ancora essere dimostrato che l’algoritmo di Schnorr, anche con QAOA, funzionerà più velocemente su un dispositivo quantistico rispetto a un computer classico.

Scopri su Red Hot Cyber cosa sostiene Bruce Schneier, ma tieni d’occhio il Countdown to Y2Q, perchè la deadline per aggiornare la propria infrastruttura IT e far fronte alla “minaccia” Y2Q (Years to Quantum) è molto vicina (14 Aprile 2030).

Ad oggi siamo completamente impreparati alle future minacce, questo lo sostiene il MIT: i maggiori esperti dicono che sarebbero necessari almeno 20 anni per diffondere ampiamente una crittografia a prova di quantistica. Nel frattempo se hacker malintenzionati ci mettessero le mani sopra, il risultato potrebbe essere un incubo per la sicurezza e la privacy.

RoboticsBiz riassume circa 14 modi in cui il settore della robotica può divenire preda dei cyber attacchi: attacchi DDoS, spoofing, attacchi Man-in-the-middle o jamming, ad un settore che in rapida crescita che attira l’attenzione di professionisti, ricercatori e cyber criminali. In gioco non ci sono solo le minacce ma la fiducia negli stessi sistemi robotici. Non meno importante il fatto che i robot collegati alle reti IoT e a Internet – o ai sistemi Cloud – con tecnologie di controllo remoto. Per questo l’attenzione della cyber security cresce per proteggere le nuove tecnologie, proteggendo i robot e i dati da accessi non autorizzati, malfunzionamenti, interruzioni. Un attacco di spoofing ad esempio può costringere un robot a comportarsi in modo errato, potrebbe far perdere il controllo sui droni trasmettendo false coordinate per modificarne la traiettoria.

Mentre le minacce informatiche proliferano i target sono il sabotaggio dei robot per alterare parti o insiemi dei prodotti, minacce ransomware, che agiscono sulla catena di produzione, il danneggiamento fisico per colpire i lavoratori per causare interruzioni alla produzione (con probabili conseguenze legali e finanziarie), l’alterazione dei dati per modificare il processo decisionale, o il furto di informazioni critiche e della proprietà intellettuale.

I professionisti della sicurezza devono quindi affrontare l’ignoto, dal momento in cui la fantascienza degli anni ‘50 e ‘60 sta diventando fatto scientifico.

Mentre nascono le prime polizze per proteggere l’identità digitale, la biometrica e il biohacking, anche gli umani, con più impianti sottocutanei che vanno dai dispositivi NFC, HID/Prox e RFID, possono diventare vettori di attacco. Len Noe, Technical Evangelist, White Hat Hacker e BioHacker per CyberArk Software, nel video qui sotto, ci assicura “I biohacker esistono e camminano in mezzo a noi”.Noe, fornisce una breve panoramica dei tipi di bioimpianti sul mercato e condivide vari casi di studio sui potenziali danni che i biohacker malintenzionati possono infliggere.

“Cosa succederebbe se un dipendente disonesto arriva fino al biohacking del proprio corpo, impiantando un microchip RFID che apre le porte fisiche degli edifici aziendali target e archivia e ruba segretamente dati e file sensibili?”

Non si tratta di un videogioco, dobbiamo prepararci “per un futuro in cui gli aggressori utilizzeranno impianti nascosti” per portare a fine i propri crimini.

In un recente rapporto, il ricercatore di sicurezza delle applicazioni Web Sam Curry ha rivelato gravi vulnerabilità negli endpoint API (interfacce di programmazione delle applicazioni) delle auto di oltre 15 principali produttori. Queste vulnerabilità consentono agli hacker di accedere da remoto ai sistemi telematici dei veicoli, attivare clacson e luci, tracciare, bloccare/sbloccare, avviare/arrestare veicoli e persino effettuare pagamenti.

Kia, Honda, Infiniti, Nissan, Acura, Mercedes-Benz, Hyundai, Genesis, BMW, Rolls Royce, Ferrari, Spireon, Ford, Reviver, Porsche, Toyota, Jaguar, Land Rover e SiriusXM, questi sono solo l’esempio di case automobilistiche in cui il ricercatore di sicurezza di applicazione Web Sam Curry ha recentemente rilevato gravi vulnerabilità negli endpoint API, togliendo il controllo al guidatore o al proprietario accedere al proprio autoveicolo, avviarlo e quindi arrestarlo.

Sulla nostra italiana Ferrari i ricercatori hanno trovato controlli di accesso eccessivamente permissivi che hanno permesso loro di accedere al codice JavaScript.

Tali vulnerabilità potrebbero essere sfruttate dai cyber criminali per prendere il controllo del veicolo da remoto, il che significa che potremmo anche perdere il controllo della nostra auto anche mentre è in movimento o peggio, sino ad arrivare a un vero e proprio caos provocato sulle strade. Cose da fantascienza, non è vero?

Eppure, non siamo molto lontani, tanto è che le case automobilistiche hanno risolto le vulnerabilità a circa due giorni dalla segnalazione.

Ted Miracco, CEO di Approov, prevede un aumento dei furti ed effetti a catena sulle compagnie assicurative e sulle forze dell’ordine. Insomma, diversi bug che colpiscono milioni di veicoli di quasi tutte le principali marche automobilistiche potrebbero consentire ai malintenzionati di compiere qualsiasi tipo di danno.

Tra le sfide delle industrie automobilistiche non ultimo il ransomware: come il caso della casa automobilistica svedese Volvo. Gli aggressori hanno identificato il segmento automobilistico come più vulnerabile di altri e lo stanno sfruttando, e nonostante gli sforzi delle case di mettere in sicurezza i sistemi, Sam Curry ha fatto notare che molte non hanno al loro interno programmi di bug hunting.

UK: all’interno di un’autovettura governativa è stato scoperto un dispositivo di geolocalizzazione, “inserito in un veicolo all’interno di una parte sigillata importata da un fornitore in Cina” e installato dal produttore. Normalmente le SIM vengono installate dalle case automobilistiche per scopi di connettività o semplicemente per fornire dati sulle prestazioni di un’auto, o ancora collegate al sistema di navigazione integrato forniscono aggiornamenti sul traffico in tempo reale, tuttavia le accuse dell’intelligence inglese sono state quelle di avere provocato una maggiore vulnerabilità alle intercettazioni da parte di stati ostili, in particolare Russia e Cina, in un momento in cui il governo intensifica la sua difesa contro lo spionaggio di alto livello dell’Occidente. Le SIM incorporate nelle auto governative è un esempio – secondo una fonte di intelligence britannica – della penetrazione della Cina nelle catene di approvvigionamento delle principali case automobilistiche. Nello stesso tempo, vi è anche la probabilità che gli attori di minacce, si siano concentrati sulla compromissione dei sistemi a monte della catena di fornitura prima che i veicoli siano stati spediti alla fabbrica per l’installazione. D’altronde gli autoveicoli di oggi sono veri e propri generatori di dati.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…