Malware e virus presentano alcuni dei problemi più difficili che gli esperti di sicurezza informatica devono affrontare costantemente. Poiché sempre più applicazioni di commercio e controllo industriale nel mondo vengono eseguite utilizzando i computer, la minaccia di infezione dei sistemi e le ripercussioni sono cresciute in modo esponenziale.

L’emergere del ransomware inoltre, che minaccia di eliminare i dati in un computer se le richieste degli aggressori non vengono soddisfatte, è una variante che può portare a gravi perdite finanziarie che incidono sugli utenti interessati.

Alcuni malware invece, sono progettati semplicemente per eseguire compiti distruttivi sulle macchine che infettano. Non è richiesto un riscatto che potrebbe salvare i dati sulla macchina infetta. L’obiettivo di questo tipo di attacco è solo distruggere la funzionalità delle macchine prese di mira.

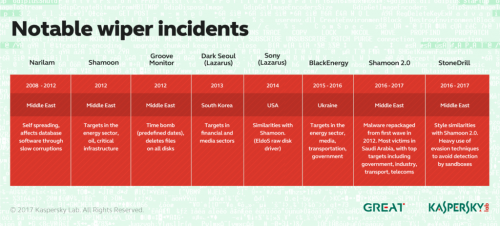

Uno dei malware più perniciosi che hanno causato caos e distruzione è Shamoon. Ha attaccato i computer che eseguivano il sistema operativo Microsoft Windows. Scopriamo questo malware associato e sviluppato dagli hacker Iraniani.

Shamoon, noto anche come W32.Distrack, è un programma malware aggressivo che ha lo scopo di cancellare un disco ed è stato visto per la prima volta negli attacchi al settore energetico saudita nel 2012. La scoperta del malware è stata annunciata da Symantec, Seculert e Kaspersky Labs nell’agosto del 2012.

Negli attacchi del 2012, Shamoon cancellava il Master Boot Record del computer infettato e lo sostituiva installando un programma che visualizzava una immagine di una bandiera statunitense in fiamme. Le varianti di Shamoon utilizzano altre immagini, ma generalmente era un “troll” molto simile.

Nonera richiesto un riscatto da Shamoon ed è un esempio di malware progettato per essere utilizzato nella guerra informatica.

Utilizza una combinazione di numerosi componenti per infettare i computer che possiamo suddividere in:

La natura distruttiva e gli obiettivi scelti con precisione delle attuali infestazioni di Shamoon indicano che si tratta del lavoro di un team coordinato di hacker. Secondo infoworld.com, gli esperti di sicurezza di McAfee ritengono che il gruppo sia alle strette direttive di uno stato-nazione canaglia.

Sebbene la società non indichi esplicitamente lo stato colpevole, in quanto il problema dell’attribuzione nel mondo della cybersecurity associata ai malware è sempre una materia complessa, le prove indicano una interconnessione con gli hacker iraniani che potrebbero essere associati al suo governo.

Quando è stato scoperto Shamoon, stava infettando i computer della compagnia petrolifera saudita Saudi Aramco. Secondo cnet.com, più di 30.000 workstation dell’azienda sono state colpite dal malware. Un gruppo che si fa chiamare the Cutting Sword ha rivendicato l’attacco.

La loro giustificazione per prendere di mira la compagnia energetica era lo stretto rapporto che ha con il governo saudita. La motivazione dell’attacco era la punizione per presunti crimini che i sauditi avevano perpetrato nei paesi vicini della regione come Siria e Libano. Il sospetto è caduto sul governo iraniano come rappresaglia per l’impegno di Saudi Aramco di produrre più petrolio per mantenere le forniture durante un embargo tra Stati Uniti e Unione Europea contro l’Iran.

Questo attacco è considerato il primo nel quale venne utilizzato Shamoon. Le precedenti iniziative di hacktivismo venivano generalmente eseguite tramite attacchi DDoS (Distributed Denial of Service). Sebbene non sia stato possibile dimostrare alcun collegamento, giorni dopo l’attacco di Shamoon, dettagli sensibili tra cui le password dell’amministratore delegato di Saudi Aramco sono state pubblicate su Pastebin.

Questa potrebbe essere collegato al fatto che Shamoon abbia copiato dettagli importanti dei server prima di procedere con la cancellazione del disco.

Shamoon è riemerso nel 2016 in una nuova versione incentrata anche sugli obiettivi sauditi per poi scomparire fine 2016, per poi riemergere alla fine del 2018. Sembra che il codice venga riutilizzato periodicamente dopo aver subito modifiche che lo rendono ancora più distruttivo.

Secondo symantec.com, l’ultima incarnazione di questo malware presenta un nuovo wiper che elimina i file dai computer infetti prima di cancellare il Master boot record.

Il nuovo wiper rende impossibile il recupero dei dati residenti sulle macchine infette. Nella sua forma precedente, Shamoon rendeva le macchine inutilizzabili, ma esisteva la possibilità per recuperare i dati dalle macchine danneggiate.

Inoltre nelle ultime versioni è presente un nuovo componente chiamato Spreader che consulta l’elenco dei computer e copia lo strumento di cancellazione su tutti i dispositivi nell’elenco.

Questi nuovi attacchi si sono concentrati anche sulle società coinvolte nell’industria del gas e del petrolio. La Saipem, azienda italiana di servizi petroliferi, ha attaccato centinaia di server in Medio Oriente. Nella stessa settimana sono state colpite anche altre organizzazioni negli Emirati Arabi Uniti e in Arabia Saudita.

Le nuove varianti di Shamoon vengono camuffate da pacchetti software legittimi, secondo bleepingcomputer.com. Le varianti recenti contengono certificati digitali scaduti della società tecnologica cinese Baidu.

I nomi dei file interni indicavano che i file erano associati alla configurazione di un hotspot Baidu. Sembra che i gruppi dietro il malware stiano affinando i loro metodi di consegna nella speranza di evitare il rilevamento.

Gli esperti di recupero dei dati sono ovviamente interessati alla loro capacità di assistere i clienti dopo che si sono verificati eventi di perdita di dati. La distruzione di Shamoon originale era confinata al MBR della macchina interessata ma le nuove varianti vanno più a fondo e in molti casi risulta difficile il recupero.

Sfortunatamente, è probabile che la presenza di malware distruttivo aumenti solo con il passare del tempo. La protezione da questi attacchi devastanti deve includere il rilevamento per scongiurare l’intrusione del malware, nonché strumenti per aiutare con il ripristino dei computer danneggiati. Lavorare in tandem, software antivirus e di recupero dati può aiutare i nostri sistemi digitali critici a rimanere al sicuro.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…