Autori: Luca Stivali e Francesco Demarcus del gruppo DarkLab

Le nostre fonti di Threat Inteligence purtroppo sono confermate. Alle ore 7:10 di oggi, nei canali underground da noi monitorati, è apparso un messaggio che annunciava un’altra ondata di attacchi DDoS ai danni di target italiani.

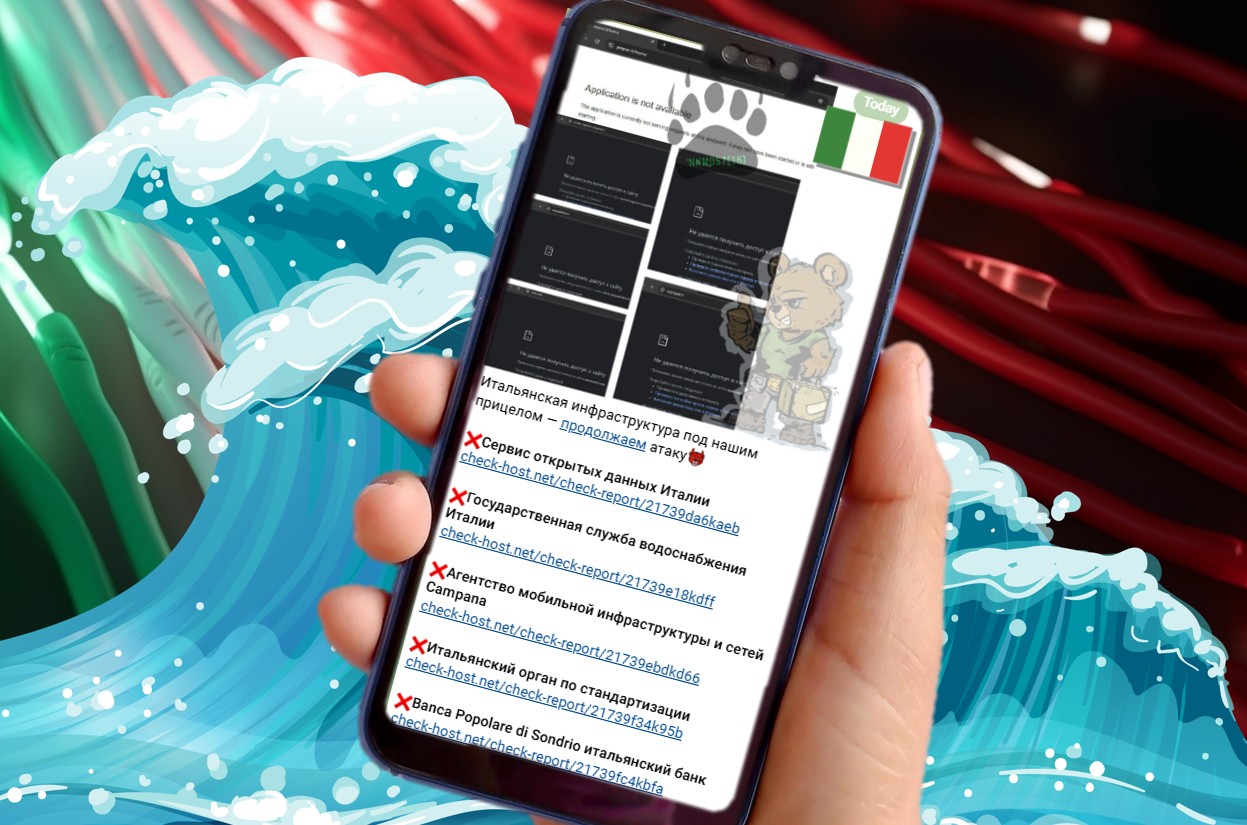

Il gruppo di attivisti filorussi NoName057 sta conducendo, per il secondo giorno consecutivo, attacchi di Distributed Denial Of Of Service (DDoS) contro istituzioni pubbliche e private italiane.

Dopo gli attacchi di ieri che hanno colpito i siti dei principali porti italiani (Trieste e Taranto), il sito della Guardia di Finanza e molti altri; oggi nel mirino risultano fra gli altri: Aereonautica Militare, Marina Militare, Banca BPER, Corte costituzionale, Ministero del Lavoro, Consiglio Superiore della Magistratura, Ministero delle Infrastrutture e molti altri.

Ecco la lista dei target:

Al momento della stesura dell’articolo (13 dicembre ore 9:39) i target risultano effettivamente non raggiungibili.

Come già ampiamente discusso nei nostri precedenti articoli un attacco DDos (Distributed Denial of Service) è una tipologia di attacco mirato a sovraccaricare un sito web, un server o una rete con una quantità eccessiva di traffico che arriva da una rete di computer compromessi (noti anche come reti zombie) che rendono difficilmente individuabile il traffico malevolo da quello genuino.

Nell’ultimo rapporto CLUSIT del 2024 si evidenzia che i criminali prediligono due tipologie di attacchi, i Malware e i DDos i quali rappresentano rispettivamente il 32,6 e il 30,3 degli incidenti segnalati. Pertanto, come soleva dire Antonio Lubrano, “la domanda ci sorge spontanea”.

Vista la caratura delle realtà colpite in questi giorni, che peraltro avrebbero dovuto già implementare la NIS1, quanto manca ancora al sistema Italia per essere compliance con la nuova NIS2?

La domanda che ci poniamo vuole essere assolutamente provocatoria, stuzzicante e riflessiva. Le scadenze purtroppo hanno spesso valore per il mero adeguamento formale ma, in questo caso, sono strumentali e funzionali alla sicurezza paese e quindi di necessaria implementazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…