Nelle ultime settimane, il panorama delle minacce è stato scosso dall’emergere di attacchi che sfruttano la combinazione letale di due vulnerabilità zero-day, CVE-2024-9680 e CVE-2024-49039, collegate rispettivamente a Firefox e a Windows. L’obiettivo è stato identificato in una campagna mirata guidata dal gruppo di cybercriminali dietro la backdoor RomCom. Questa operazione dimostra una sofisticazione crescente nei metodi di attacco e una pericolosa rapidità nello sfruttamento di vulnerabilità.

CVE-2024-9680, una vulnerabilità use-after-free nelle timeline di animazione di Firefox, permette l’esecuzione di codice malevolo senza necessità di interazione da parte della vittima. Gli attacchi che sfruttano questa vulnerabilità sono stati confermati in-the-wild, con un punteggio di gravità pari a 9.8 su 10, evidenziando la sua pericolosità e criticità.

La seconda vulnerabilità, CVE-2024-49039, una falla di elevazione dei privilegi in Windows, consente agli attaccanti di compromettere il sistema sfruttando la combinazione con lo zero-day di Firefox, guadagnando accesso completo al dispositivo della vittima.

La catena di compromissione, scoperta da Damien Schaeffer di ESET, ha avuto inizio con un sito web malevolo progettato per reindirizzare gli utenti a un server che ospitava un exploit zero-click. Non è stata necessaria alcuna interazione da parte dell’utente: una volta attivato, l’exploit scaricava e installava RomCom Backdoor, un malware avanzato che consente agli attaccanti di eseguire comandi remoti, raccogliere informazioni sensibili e scaricare moduli aggiuntivi per ampliare le capacità del malware.

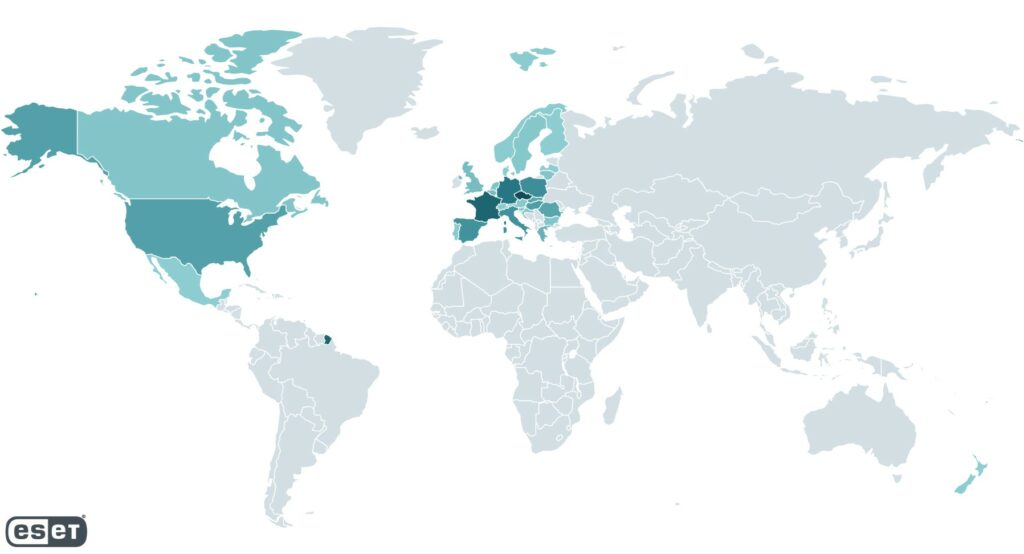

La campagna, attiva tra ottobre e novembre 2024, ha colpito principalmente utenti in Europa e Nord America, mirandoli in particolare nei settori governativo, energetico e sanitario. La scelta di questi settori strategici sottolinea l’interesse di RomCom per dati sensibili e operazioni di sabotaggio.

Mappa delle potenziali vittime che riporta ESET

RomCom (noto anche come Tropical Scorpius o UNC2596) è un gruppo di cybercriminali allineato con la Russia, coinvolto in numerose campagne di cybercrimine e spionaggio. Già nel 2023, aveva sfruttato un attacco zero-day tramite Microsoft Word, dimostrando la sua capacità di adattarsi alle nuove vulnerabilità. Nel 2024, RomCom ha espanso la sua attività colpendo settori critici in Ucraina, Europa e Stati Uniti, confermando l’intensificazione della sua operatività nel rubare dati strategici e danneggiare infrastrutture critiche.

La tempestività nella risposta alle vulnerabilità è stata cruciale per mitigare l’impatto di questa campagna. Mozilla, ad esempio, ha dimostrato una reattività eccezionale: entro 48 ore dalla segnalazione da parte di ESET, sono stati distribuiti aggiornamenti per Firefox e Thunderbird, garantendo protezione agli utenti contro CVE-2024-9680. Anche Microsoft ha seguito rapidamente con il rilascio della patch per CVE-2024-49039 il 12 novembre, chiudendo un’importante porta di accesso sfruttata dagli attaccanti. Questi interventi rapidi hanno dimostrato l’importanza di una collaborazione efficace tra ricercatori di sicurezza e aziende tecnologiche per contenere le minacce prima che possano espandersi su scala più ampia.

La campagna RomCom evidenzia una crescente sofisticazione nelle operazioni dei gruppi di cybercriminali allineati a stati nazionali, con un utilizzo sempre più frequente di vulnerabilità zero-day per eseguire attacchi mirati e devastanti. La combinazione di falle in Firefox e Windows ha dimostrato come gli exploit possano aggirare le protezioni tradizionali, colpendo senza alcuna interazione da parte delle vittime. Tuttavia, la tempestività nella distribuzione delle patch da parte di Mozilla e Microsoft sottolinea l’importanza di una risposta rapida e coordinata per limitare i danni. Questa vicenda ci ricorda l’urgenza di mantenere sistemi aggiornati, monitorare attivamente le minacce e investire nella sicurezza informatica, poiché i rischi non solo evolvono, ma colpiscono con una velocità senza precedenti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…