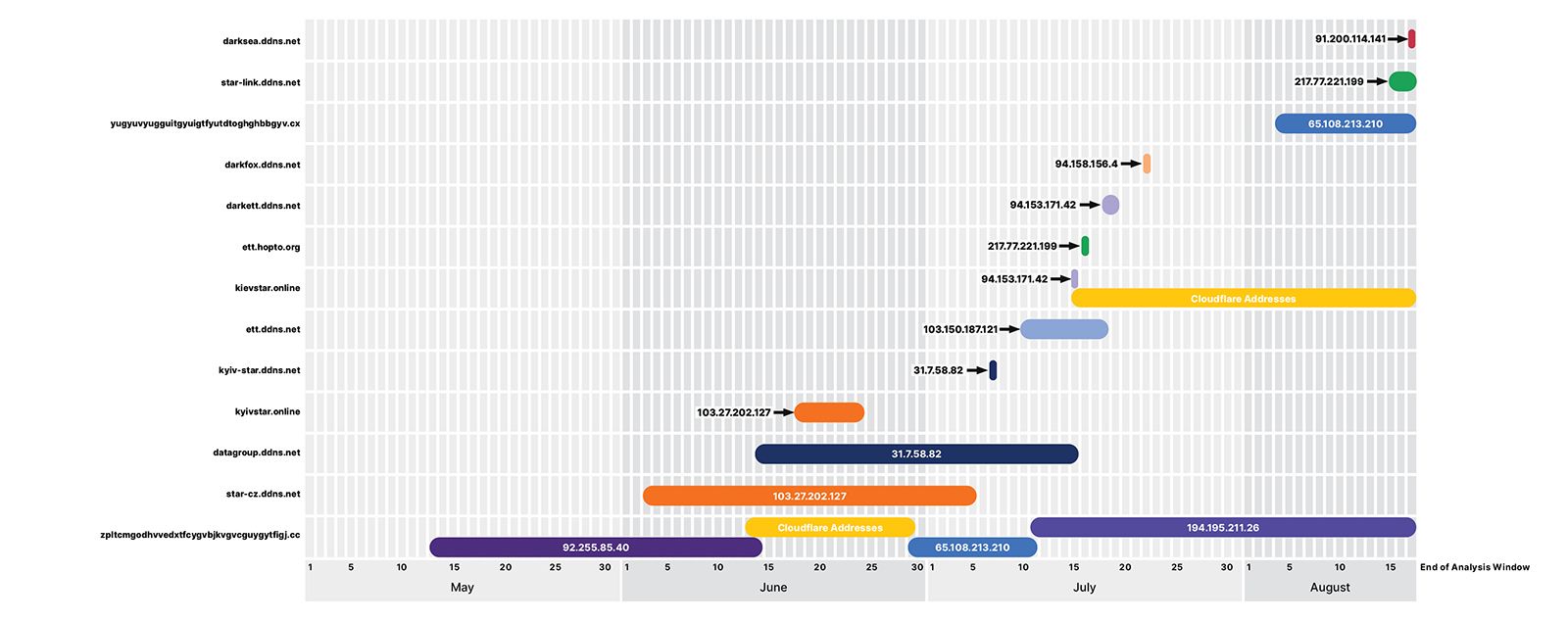

Dall’agosto 2022, i ricercatori di Recorded Future hanno osservato lo sviluppo dell’infrastruttura C&C di Sandworm, la quale è passata a domini DNS dinamici mascherati da fornitori di telecomunicazioni ucraini.

Secondo gli esperti che monitorano le attività del gruppo, le ultime campagne malware mirano a infettare i sistemi critici ucraini con Colibri Loader e Warzone RAT dannosi.

E mentre Sandworm ha apportato un aggiornamento significativo all’intera infrastruttura C&C, lo ha fatto in modo incrementale. I rapporti ucraini hanno aiutato Recorded Future a collegare le campagne in corso con il gruppo con grande fiducia.

Uno degli esempi forniti dagli esperti è il dominio “datagroup[.]ddns[.]net“, notato da CERT-UA nel giugno 2022 e mascherato da portale online del provider Internet ucraino Datagroup.

Gli aggressori si sono anche travestiti da Kyivstar e dalla piattaforma online EuroTransTelecom.

Molti di questi domini puntano a nuovi indirizzi IP, ma in alcuni casi si verificano sovrapposizioni con le passate campagne di maggio di Sandworm.

L’attacco inizia con un tentativo di attirare la vittima in un dominio falso. Gli aggressori inviano lettere da loro, cercando di impersonare un fornitore di telecomunicazioni ucraino. Tutti i siti Web utilizzati dal gruppo utilizzano la lingua ucraina e gli argomenti riguardano operazioni militari, notifiche del governo, rapporti, ecc.

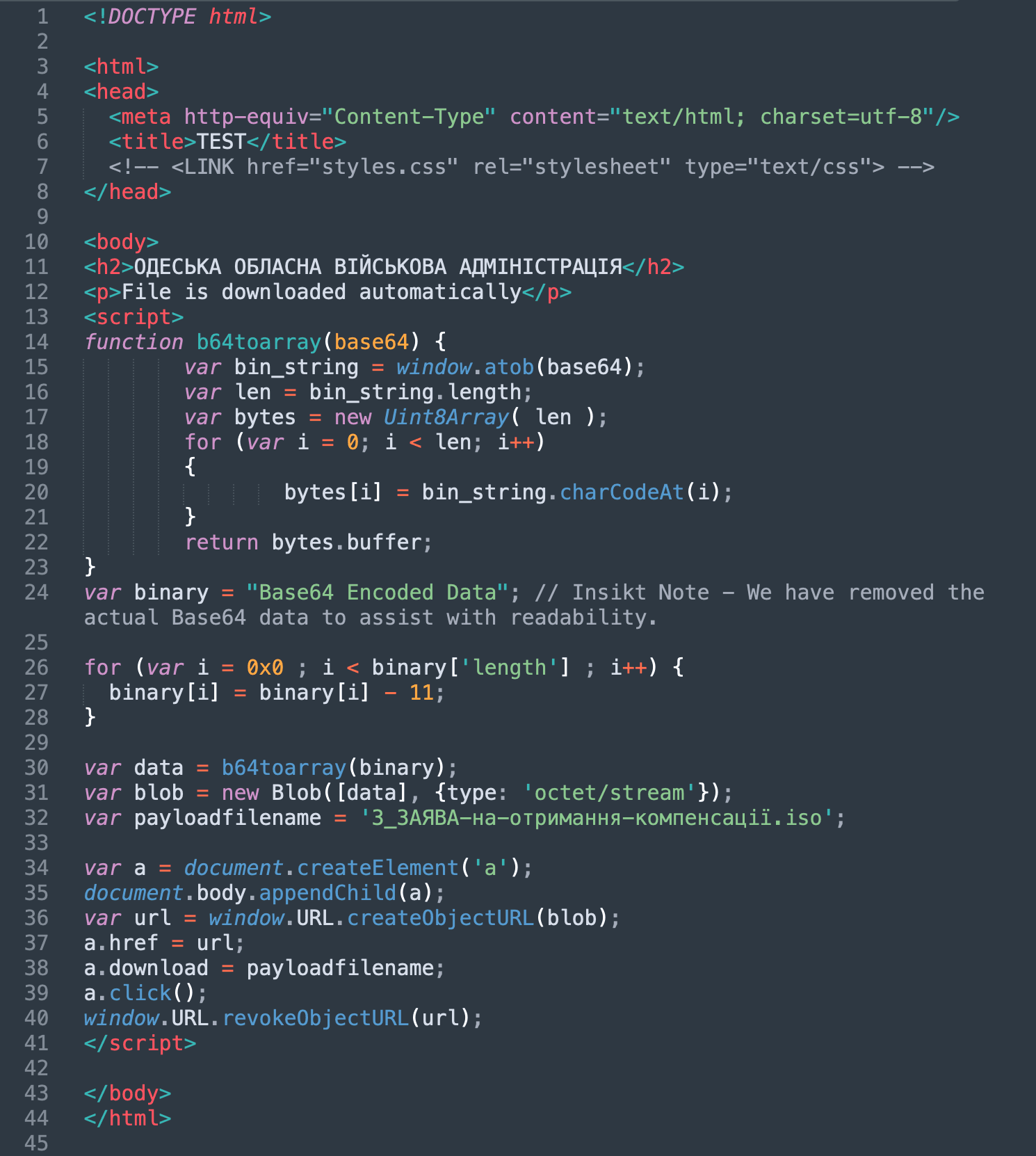

Molto spesso, i ricercatori di Recorded Future hanno visto una pagina web con il testo “ODESKA OBLASNA VIYSKOVA AMMINISTRAZIONE“, che si traduce come “Amministrazione militare regionale di Odessa“.

L’HTML della pagina contiene un file ISO che viene scaricato automaticamente quando si visita il sito.

Il file ISO contiene Warzone RAT, un malware creato nel 2018 e che ha raggiunto il picco di popolarità nel 2019.

Questo Trojan è diventato un sostituto di DarkCrystal RAT, utilizzato in precedenti attacchi. Gli esperti suggeriscono che il gruppo voglia complicare il compito degli analisti in questo modo, cercando di “perdersi nella folla” di altri malware popolari.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…