Sembrerebbe che questa estate “bollente”, non accenna a finire, e dopo la regione Lazio, ecco che oggi 13 settembre un altro attacco informatico investe la capitale, questa volta a farne le spese è l’ospedale San Giovanni Addolorata di Roma.

L’ospedale è uno tra i più grandi di Roma con circa 60 mila accessi di Pronto soccorso nel 2019 pari a circa 160 al giorno. Basta questo numero per farsi una idea del problema che può arrecare un attacco informatico quando tutta la rete di un ospedale si ferma e si è costretti di fare tutto a mano.

Domenica 12 settembre, intorno alle ore 24:00, classico orario per sferrare gli attacchi ransomware (come anche il week end), l’Azienda Ospedaliera San Giovanni Addolorata ha appreso di essere stata vittima di un attacco informatico.

L’avvio della crittografia normalmente avviene intorno a quell’orario, quando gli Addetti IT sono in pochi a presidiare le infrastrutture informatiche delle organizzazioni. Si tratta dello stesso modello avvenuto ad inizio Agosto, quando è stata colpita la Regione Lazio.

Lunedì mattina, i primi problemi si sono fatti sentire, quando alcuni pazienti con visite e interventi non urgenti sono stati rimandati a casa mentre era andato in tilt il sistema informatico e di conseguenza gli accessi al Pronto soccorso.

“Sono in corso da questa mattina accertamenti tecnici a seguito di un attacco informatico di tipo ransomware.”

Si legge nel tweet dell’ospedale e questa volta, senza mezzi termini si parla già di ransomware. Inoltre sempre nella nota, l’ospedale aggiunge:

“I tecnici della sicurezza informatica sono al lavoro, è subito intervenuta la polizia postale e sono state fatte le dovute segnalazioni a tutte le autorità nazionali competenti.”

Viene riportato che le attività di ricovero ambulatoriali, l’assistenza e le attività di emergenza e di pronto soccorso come le prestazioni di emodinamica, radiologia interventistica e l’attività operatoria si sono svolte regolarmente e viene confermato che: “Stiamo lavorando alacremente”, come in tutti gli incidenti ransomware,

“per ripristinare tutte le funzioni nel più breve tempo possibile, garantendo la continuità dell’assistenza ospedaliera”.

300 server e 1500 client risultano bloccati e non sono più disponibili email e l’accesso alle cartelle cliniche o ai referti, pertanto l’ospedale ha dovuto fare un “tuffo nel passato”, per garantire il servizio procedendo manualmente con carta e penna senza sistemi informatici.

Al momento non è conosciuto l’ammontare della richiesta di riscatto, anche se è noto che i criminali informatici si fanno sentire dopo diversi giorni dall’inizio dei disagi da parte di una organizzazione.

“La Regione Lazio ha subito uno dei più grandi hackeraggi di sempre. Ora, fortunatamente, abbiamo superato la difficoltà senza perdere nessun dato, e abbiamo ripristinato tutti i servizi in poco più di un mese”

Lo ha detto Albino Ruberti, capo di Gabinetto del presidente della regione Lazio Zingaretti, intervenendo, in collegamento, alla seconda Festa nazionale della Confederazione Aepi, in corso a Labro, in provincia di Rieti.

“Proprio per questo – ha aggiunto – dobbiamo attrezzarci tutti meglio rispetto alla sicurezza, alla cybersecurity. Abbiamo vissuto momenti durissimi di preoccupazione, per la possibilità di non poter offrire servizi e di perdere dati. Stimolerei una riflessione sul rafforzamento di questi strumenti di difesa dagli hacker”.

Molto riserbo negli ultimi 2 giorni riguardo all’attacco ransomware subito dall’ospedale San Giovanni Addolorata di Roma. Probabilmente questo è l’insegnamento del precedente attacco alla Regione Lazio e della confusione generata nei giorni successivi tra dichiarazioni convulse e una “crisis management” non affatto a prova di crisi.

Ma inoltre si sta facendo strada la tesi che fare dichiarazioni non premia, questo anche dopo l’insegnamento di questa estate di Accenture, che in tutto il periodo dell’incidente ransomware sferrato dalla cyber gang LockBit 2.0, ha fatto una sola ed unica dichiarazione, subito dopo che la notizia si è diffusa sui social network.

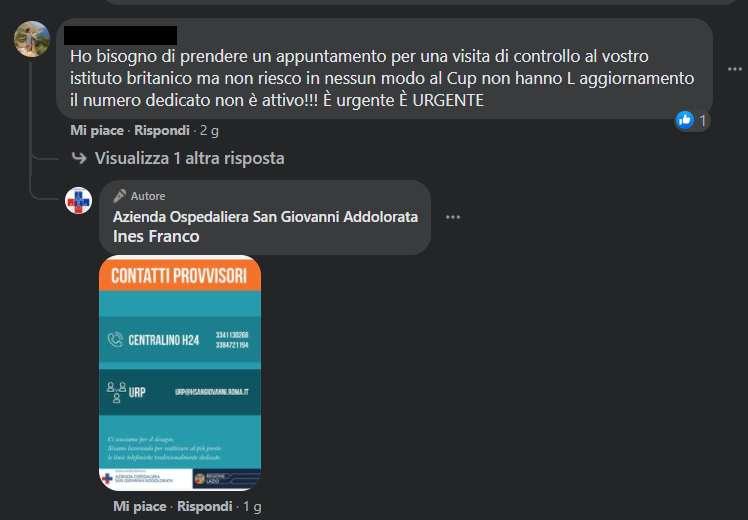

Ieri con un Tweet l’ospedale ha riportato 2 numeri di cellulari dichiarando “Questi i nostri contatti provvisori”, del centralino, a conferma che anche le linee telefoniche possono aver subito impatti dopo l’attacco informatico.

Diverse persone non riuscendo a prendere contatto con l’ospedale a causa dei problemi causati dall’attacco informatico alle linee telefoniche, si riversano sui social, chiedendo appuntamenti urgenti. Perché questi sono i disagi causati da un ospedali colpito da un attacco informatico.

Ma in Italia è presente il GDPR che rispetto alle big tech americane, dovrebbe consentire maggiore trasparenza nei fatti, pertanto attendiamo gli eventi per comprendere se i dati trapelati (se sono stati trapelati) siano così sensibili da dichiarare databreach.

Intanto all’interno dei data-leak-site (DLS) presenti nelle darknet delle cyber-gang conosciute, non c’è traccia di questo incidente, il ciò potrebbe far pensare che l’attacco non sia frutto di un ransomware d’elitè.

Le cose che sappiamo è che la polizia postale sta già indagando sul presunto crimine informatico che ha coinvolto migliaia di esami prenotati e che ha costretto l’ospedale a fare un tuffo nel passato, lavorando come 30 anni fa quando nessun computer era collegato ad una rete informatica.

Infatti, ad oggi l’ospedale sta lavorando con carta e penna, i “nuovi strumenti” che probabilmente, a breve, rientreranno tra le modalità di “Business Continuity” da adottare in caso di attacco ransomware all’interno delle grandi organizzazioni.

La situazione al Pronto Soccorso del San Giovanni Addolorata è grave, infatti è stato “allertato l’Ares 118 delle gravi difficoltà operative dell’ospedale” chiamato già a “garantire l’indispensabile continuità assistenziale”, dopo tre giorni dall’attacco attraverso l’ausilio delle sole “procedure manuali”, riportando l’ospedale ai primo giorni della sua fondazione, nel lontano 1338.

Gli uomini guidati dal procuratore Michele Prestipino e dall’aggiunto Antonello Racanelli hanno aperto un fascicolo dopo aver ricevuto l’informativa dalla polizia postale.

Le ipotesi di reato sono due: “accesso abusivo al sistema informatico e tentata estorsione” ed è stato ipotizzato il reato di terrorismo.

Si continua a lavorare per comprendere da dove sia partito l’attacco, anche se si ipotizza un accesso tramite un RDP esposto (Remote Desktop Protocol) oppure attraverso un server Exchange.

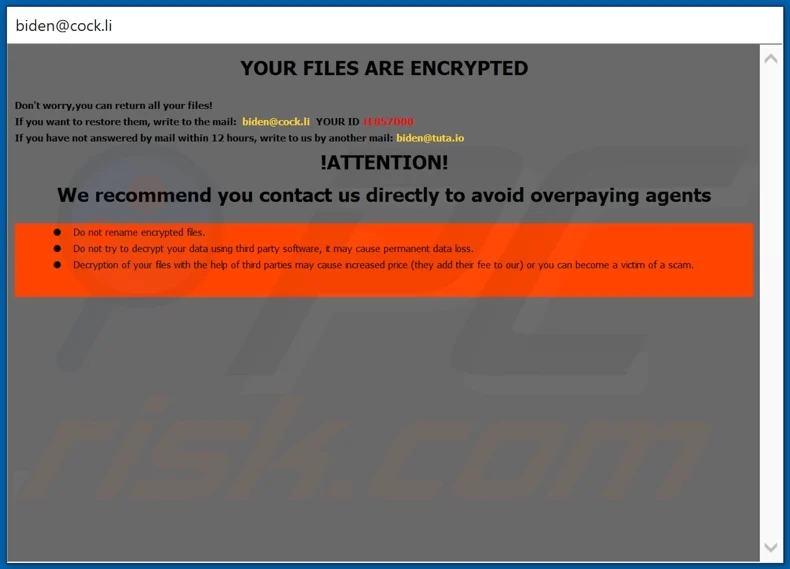

Sui monitor dell’azienda ospedaliera non è tardato ad essere visualizzata la richiesta di riscatto che riporta:

“Your files are encrypted. Moon. Don’t worry, you can return all your files. If you want to restore them, write to the mail …. If you have not answered by mail within 12 hours, write to us by another mail. Attention! We recommend tou contact us directly to avoid overpaying agents”

Ovvero:

“I tuoi file sono crittografati. Non preoccuparti, puoi riavere tutti i tuoi file. Se vuoi ripristinarli, scrivi alla mail …. Se non hai risposto per posta entro 12 ore, scrivici con un’altra mail. Attenzione! Ti consigliamo di contattarci direttamente per evitare di pagare in eccesso”.

Intanto l’azienda scrive:

“Ci scusiamo per il disagio. Stiamo lavorando per riattivare al più presto le linee telefoniche tradizionalmente dedicate”

Come abbiamo visto nel tweet di ieri dove sono stati riportati 2 numeri di cellolari provvisori ovvero 334.1130268 e 338.472194, oltre a riportare sulle uniche pagine rimaste online sui social: “La Comunicazione non si ferma: sui nostri profili social puoi trovare tutte le informazioni utili sulle attività dell’Azienda Ospedaliera San Giovanni Addolorata”.

Intanto l’azienda internamente fa circolare verso i dipendenti una nota che riporta: “Daremo comunicazione del graduale ripristino informatizzato delle attività”.

Il lavoro degli inquirenti sarà lungo, ma quello che emerge dall’ennesimo attacco è la vulnerabilità dei sistemi che custodiscono dati sanitari di migliaia di pazienti, un bottino che fa gola a molti pirati del web.

Proseguono anche oggi le attività di analisi forense e i tentativi di ripristino degli asset informatici presi in ostaggio dal ransomware. L’ospedale ha riportato nella giornata di ieri un nuovo messaggio che dice “ci scusiamo per il disagio. Stiamo lavorando per riattivare al più presto le linee telefoniche tradizionalmente dedicate”.

Intanto, RedHotCyber ha fatto una analisi delle informazioni fino ad oggi conosciute e partendo dalla richiesta di riscatto, si potrebbe dedurre (ma ovviamente da confermare) che il ransomware in questione sia una variante del ransomware Dhrama/Crysis del quale abbiamo parlato in un articolo.

Scoperto dal ricercatore di malware Jakub Kroustek, la variante “Biden” è un programma dannoso appartenente alla famiglia Dharma/Crysis ransomware. Il ransomware è progettato per crittografare i file (renderli inaccessibili ed inutili).

Durante il processo di crittografia, i file interessati vengono rinominati seguendo questo schema: nome file originale, ID univoco assegnato alla vittima, indirizzo email dei criminali informatici ed estensione “.biden”. Ad esempio, un file originariamente denominato “1.jpg” apparirà come qualcosa di simile a “1.jpg.id-1E857D00.[[email protected]].biden” – dopo la crittografia. Una volta completato questo processo, le note di riscatto vengono create in una finestra pop-up e nel file di testo “MANUAL.txt”, che viene rilasciato sul desktop.

Il messaggio in “MANUAL.txt” informa le vittime che i loro dati sono stati bloccati e li istruisce a stabilire un contatto tramite le e-mail fornite – per ripristinarli.

Il testo presentato nella finestra pop-up fornisce leggermente più informazioni sull’infezione da ransomware. Chiarisce che i file sono stati crittografati e rassicura che è possibile decrittografarli.

Inoltre, afferma che se non arriva alcuna risposta entro 12 ore, le vittime devono utilizzare l’indirizzo email secondario. La nota si conclude con le avvertenze. Le vittime vengono avvisate che la ridenominazione dei file crittografati ed il tentativo di decrittografarli con strumenti e software di terze parti potrebbe rendere i file non decodificabili (ad esempio, provocare la perdita permanente dei dati).

La rimozione di Biden ransomware dal sistema operativo impedirà ulteriori crittografie. Sfortunatamente, la rimozione non ripristinerà i file già compromessi. L’unica soluzione è ripristinarli da un backup, se ne è stato creato uno prima dell’infezione e archiviato in una posizione separata.

Rimaniamo quindi in attesa di comprendere se sia stato effettivamente Dhrama ransomware a crittografare gli asset ICT dell’ospedale San Giovanni di Roma.

Una settimana dopo l’attacco hacker che ha disabilitato la rete informatica dell’ospedale San Giovanni-Addolorata, tutto il comparto IT è ancora down, tranne qualche pagina del sito istituzionale tornata online.

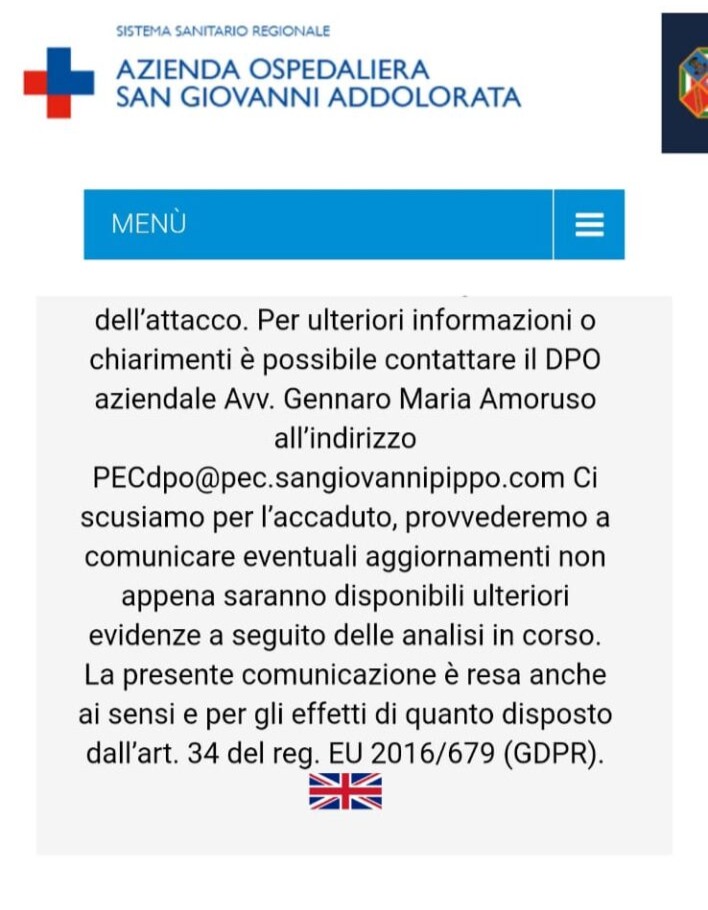

Sul sito web appena ripristinato si leggeva:

“Per ulteriori informazioni o chiarimenti è possibile contattare il DPO aziendale Avv. Gennaro Maria Amoruso all’indirizzo [email protected]”.

Questo avviene intorno alle 11:10 del 19/09

Anche se poi l’ospedale si accorge dell’errore e modifica il testo del sito web intorno alle 11:32

Molti gruppi ransomware, hanno dichiarato all’interno dei loro data-leak-site (DLS) che i loro affiliati non devono colpire ospedali, istituzioni governative e obiettivi sensibili di una nazione, ma in questo caso non è stato così, anche se molte cyber-gang, potrebbero essere escluse a priori.

Ma il cybercrime sappiamo che non conosce etica, punta solamente al guadagno personale e passa sopra a tutto come un rullo-compressore, senza fare distinzioni, con l’obiettivo di fare quanti più soldi possibili anche a discapito della vita delle persone, ed in questo caso parliamo di un ospedale e non di una grande banca, una telco o di una assicurazione.

Sicuramente, l’escalation degli attacchi informatici verso gli obiettivi sensibili e di vitale importanza per il paese, deve far riflettere che le infrastrutture informatiche, in certi ambiti, sono la “colonna vertebrale” di uno stato e un incidente come questo, di fatto è un “atto terroristico verso uno stato”. Questo è stato ribadito anche da Melissa Hathaway, a capo del dipartimento per la sicurezza informatica degli Stati Uniti D’America dando il consenso alle scelte fatte dall’Italia nell’etichettare come atto terroristico l’incidente alla regione Lazio.

Occorre quindi evolvere il diritto internazionale e l’attuale Tallin Manual, in un insieme di regole che descrivano quando un attacco informatico sia da considerare come un atto di guerra verso un paese e quindi definire le regole della cyber-war. Ovviamente l’attribuzione è come al solito il problema più difficile da risolvere, ma se mai cominciamo, mai riusciremo a definire le regole di questo “devastante” gioco.

Ricordiamoci che

Red Hot Cyber, continuerà a presidiare il tema riportando su questo articolo i futuri aggiornamenti della situazione. Se siete a conoscenza di ulteriori dettagli sulla vicenda, scrivete a [email protected].

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…