La banda criminale di Medusa ransomware, nella giornata di ferragosto, rivendica un attacco ransomware alle infrastrutture della Postel SpA sul suo Data Leak Site (DLS)

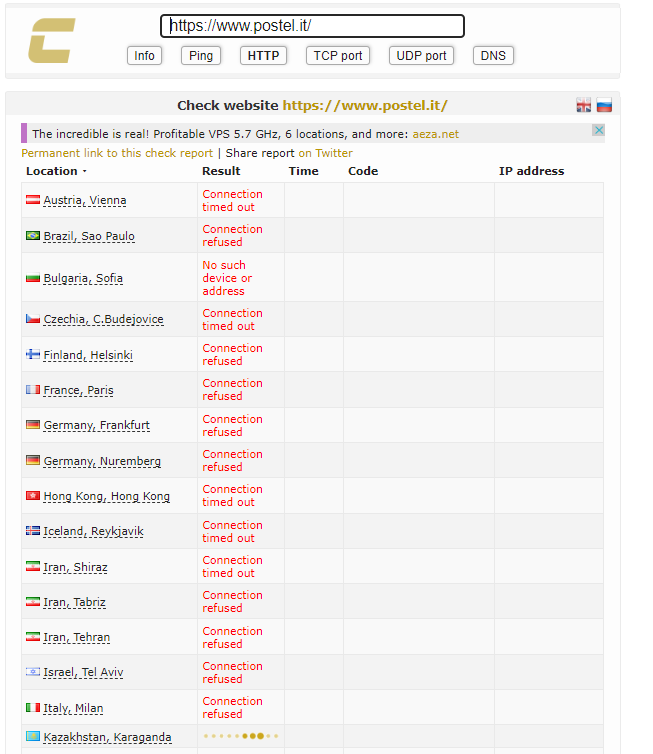

Ancora non sappiamo con precisione se tale rivendicazione sia confermata dall’azienda Postal SpA, in quanto il sito al momento risulta non disponibile e non è possibile leggere eventuali comunicati stampa.

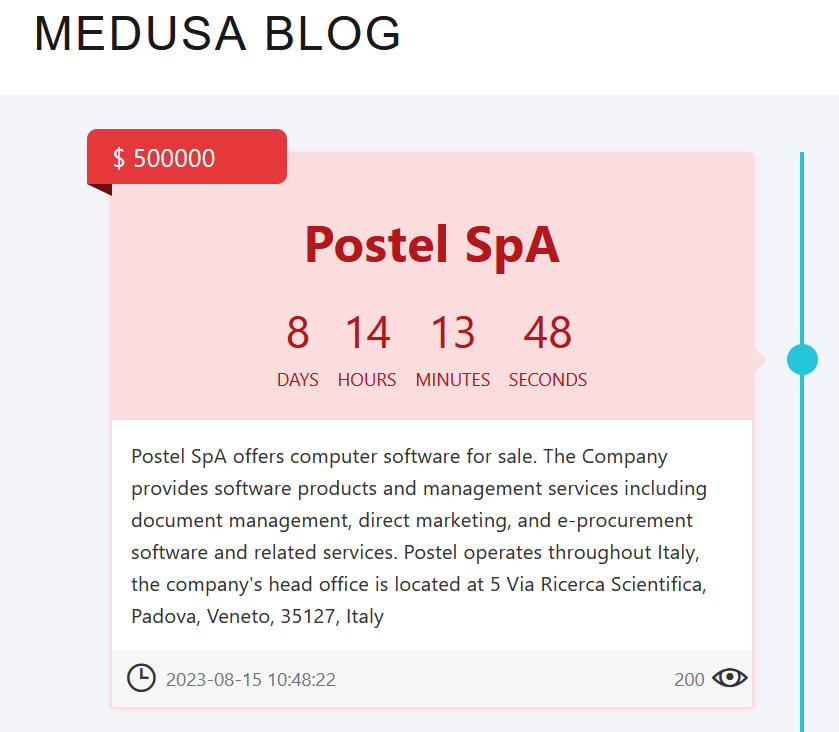

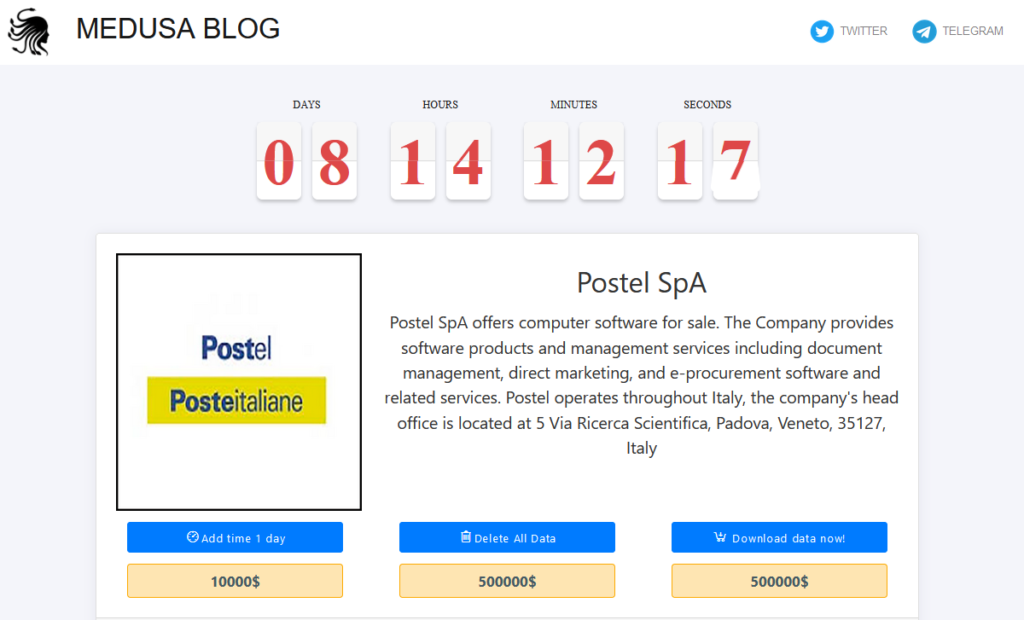

Nel post pubblicato viene riportato un countdown ad 8 giorni, 14 ore e 13 minuti e 48 secondi, data di quando la cybergang inizierà a pubblicare i dati sul suo sito underground qualora il riscatto non sia stato pagato dall’azienda. All’interno del post viene pubblicato che il costo del riscatto è fissato a 500.000 dollari.

Come sanno i nostri lettori, la pubblicazione del countdown avviene per generare pressione nei confronti dell’azienda violata e indurla ad effettuare il pagamento del riscatto, pena la pubblicazione dei dati all’interno delle underground (seconda estorsione).

Medusa scrive nel suo blog quanto segue:

Postel SpA offers computer software for sale. The Company provides software products and management services including document management, direct marketing, and e-procurement software and related services.

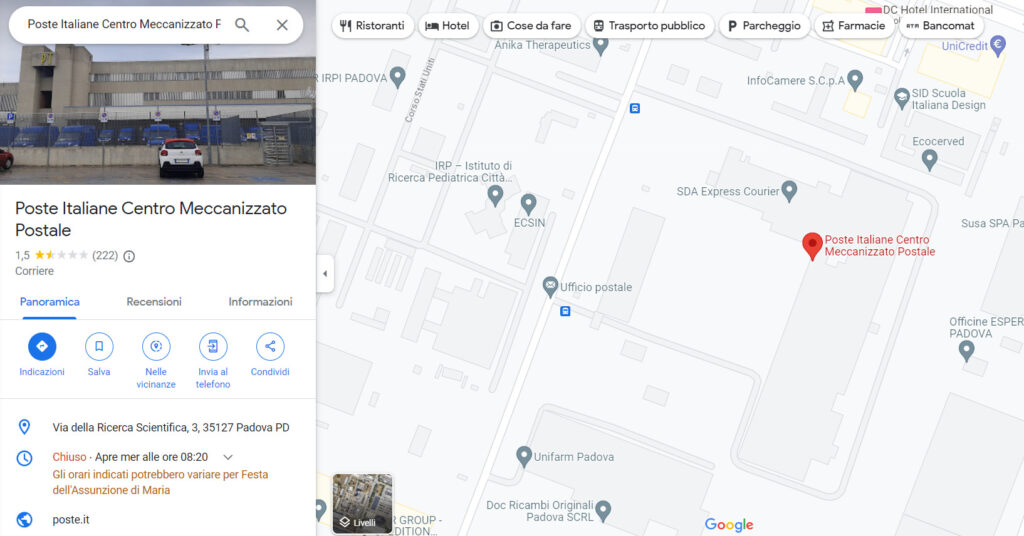

Postel operates throughout Italy, the company's head office is located at 5 Via Ricerca Scientifica, Padova, Veneto, 35127, Italy

Ed inoltre offre ulteriori modi e metodi di pagamento. Ad esempio richiede 10.000 dollari per posticipare la pubblicazione dei dati di un giorno.

Nel momento mentre scriviamo, il sito di Postel – come riportavamo all’inizio dell’articolo – risulta irraggiungibile, come riportato dall’analisi svolta tramite checkhost alle ore 22:45 del 15/08/2023.

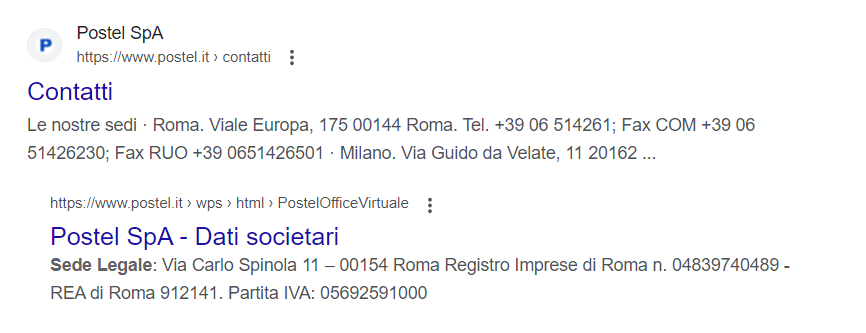

Postel è l’azienda del Gruppo Poste Italiane che opera nel settore dei servizi di gestione documentale e comunicazioni di marketing data-driven destinati a Imprese e Pubblica Amministrazione. Con la sua cultura competitiva e collaborativa, rappresenta il partner ideale per chi vuole raggiungere performance d’eccellenza. Postel è in grado di proporsi come “Global Service” per soluzioni integrate di supporto al business e per comunicazioni marketing oriented.

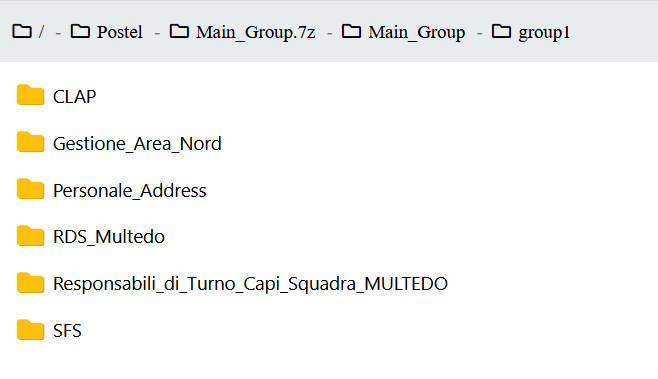

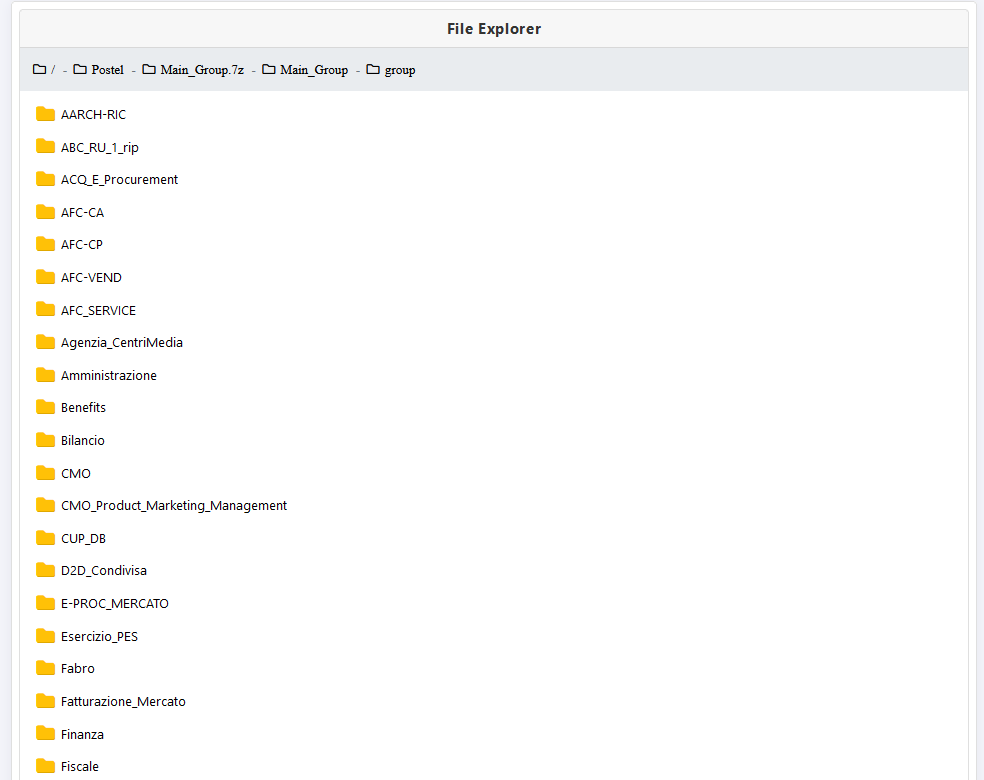

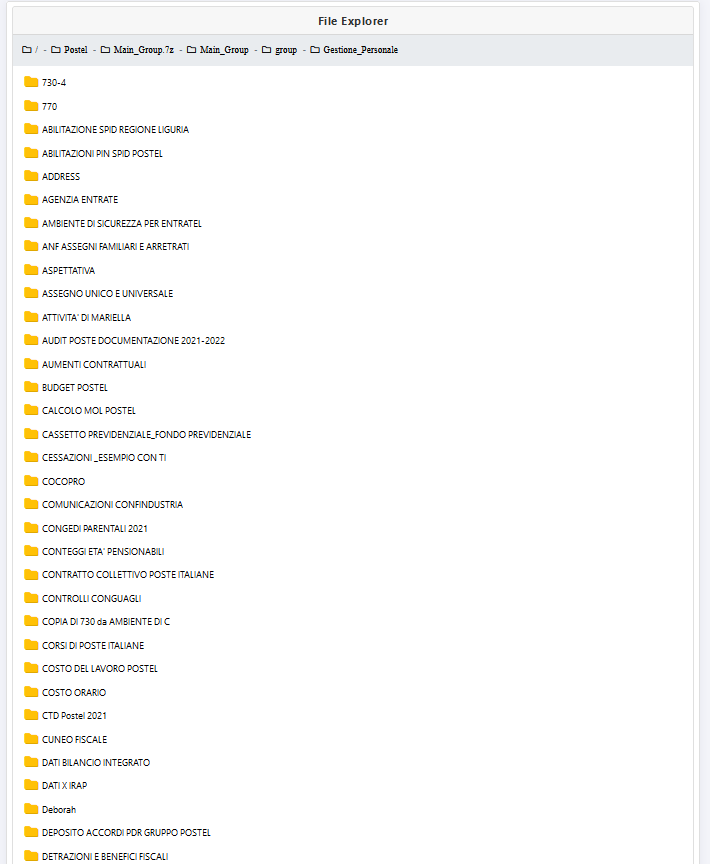

All’interno del post di Medusa, vengono riportati dei samples che attestano la violazione delle infrastrutture IT di Postel SpA oltre il treeview completo di tutti i file esfiltrati dalla rete dell’azienda.

Nei samples vengono riportate delle immagini afferenti a documenti di varia natura, come ad esempio documenti di identità, Attestati di idoneità fisica, email e altro ancora.

Accedendo al “file explorer” messo a disposizione di Medusa, si può intravedere che i dati che verranno pubblicati tra pochi giorni risultano critici. Rimaniamo pertanto in attesa di un comunicato da parte di Postel a riguardo per comprendere con precisione la gravità dei dati esfiltrati.

L’indirizzo riportato all’interno della rivendicazione da parte di Medusa riporta “Postel opera in tutta Italia, la sede della società si trova in Via Ricerca Scientifica 5, Padova, Veneto, 35127, Italia“ che corrisponde ad una filiale di Poste Italiane.

Ma da una veloce ricerca nella cache di Google su Postel – in quanto il sito risulta irraggiungibile in questo momento – la sede centrale è a Roma, in Viale Europa 175, sede centrale di Poste Italiane.

Pertanto potrebbe essere una “incoerenza” o un errore da parte dalla cyber gang che probabilmente vedrà successivamente un commento da parte di Poste Italiane.

A seguito di diverse segnalazioni che si sono riversate su Twitter, come ad esempio quella di @sonoclaudio e di Christian Bernieri @prevenzione AgID ha risposto riportando con un Tweet quanto segue:

Gentile @sonoclaudio il 15/08/2023 AgID ha individuato l'attacco e lo ha comunicato alle autorità competenti. Stiamo svolgendo le verifiche di competenza nell'ambito delle funzioni di Vigilanza ai sensi del 14 bis, comma 2, lett. i e 32 bis del CAD.Gentile @sonoclaudio il 15/08/2023 AgID ha individuato l'attacco e lo ha comunicato alle autorità competenti.

— AGID (@AgidGov) August 16, 2023

Stiamo svolgendo le verifiche di competenza nell'ambito delle funzioni di Vigilanza ai sensi del 14 bis, comma 2, lett. i e 32 bis del CAD.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda che saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Edit 16 Agosto ore 15:00: il sito di Postel che nella giornata di ieri risultava non raggiungibile ha ripreso a funzionare.

Il ransomware, è una tipologia di malware che viene inoculato all’interno di una organizzazione, per poter cifrare i dati e rendere indisponibili i sistemi. Una volta cifrati i dati, i criminali chiedono alla vittima il pagamento di un riscatto, da pagare in criptovalute, per poterli decifrare.

Qualora la vittima non voglia pagare il riscatto, i criminali procederanno con la doppia estorsione, ovvero la minaccia della pubblicazione di dati sensibili precedentemente esfiltrati dalle infrastrutture IT della vittima.

Per comprendere meglio il funzionamento delle organizzazioni criminali all’interno del business del ransomware as a service (RaaS), vi rimandiamo a questi articoli:

Gli attori del ransomware MedusaLocker molto spesso ottengono l’accesso ai dispositivi delle vittime attraverso configurazioni RDP (Remote Desktop Protocol) vulnerabili. Gli attori utilizzano spesso anche campagne e-mail di phishing e spam, allegando direttamente il ransomware all’e-mail, come vettori iniziali di intrusione.

MedusaLocker ransomware utilizza un file batch per eseguire lo script PowerShell invoke-ReflectivePEInjection. Questo script propaga MedusaLocker in tutta la rete modificando il valore EnableLinkedConnections all’interno del registro della macchina infetta, che quindi consente alla macchina di rilevare host e reti collegati tramite ICMP (Internet Control Message Protocol) e di rilevare l’archiviazione condivisa tramite il protocollo Server Message Block (SMB) .

MedusaLocker quindi:

Gli attori di MedusaLocker inseriscono una richiesta di riscatto in ogni cartella contenente un file con i dati crittografati della vittima.

La nota delinea come comunicare con gli attori di MedusaLocker, in genere fornendo alle vittime uno o più indirizzi e-mail a cui gli attori possono essere raggiunti. La dimensione delle richieste di riscatto di MedusaLocker sembra variare a seconda della situazione finanziaria della vittima percepita dagli attori.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…