Nel mondo sempre più interconnesso in cui viviamo, la sicurezza informatica è diventata una priorità assoluta per le aziende di ogni settore. Tuttavia, l’ultima notizia dal mondo underground è relativa ad un criminale informatico che ha messo in vendita dei dati dell’azienda italiana Runner.it sul forum underground noto come “Breach Forum”.

L’azienda Runner.it “è una realtà in continua evoluzione, grazie anche alla stretta collaborazione tra Partner e Dealer che da più di 25 anni apprezzano la qualità dei nostri prodotti e la forza commerciale di un distributore attento alle esigenze dei propri clienti”, viene riportato sul suo sito internet.

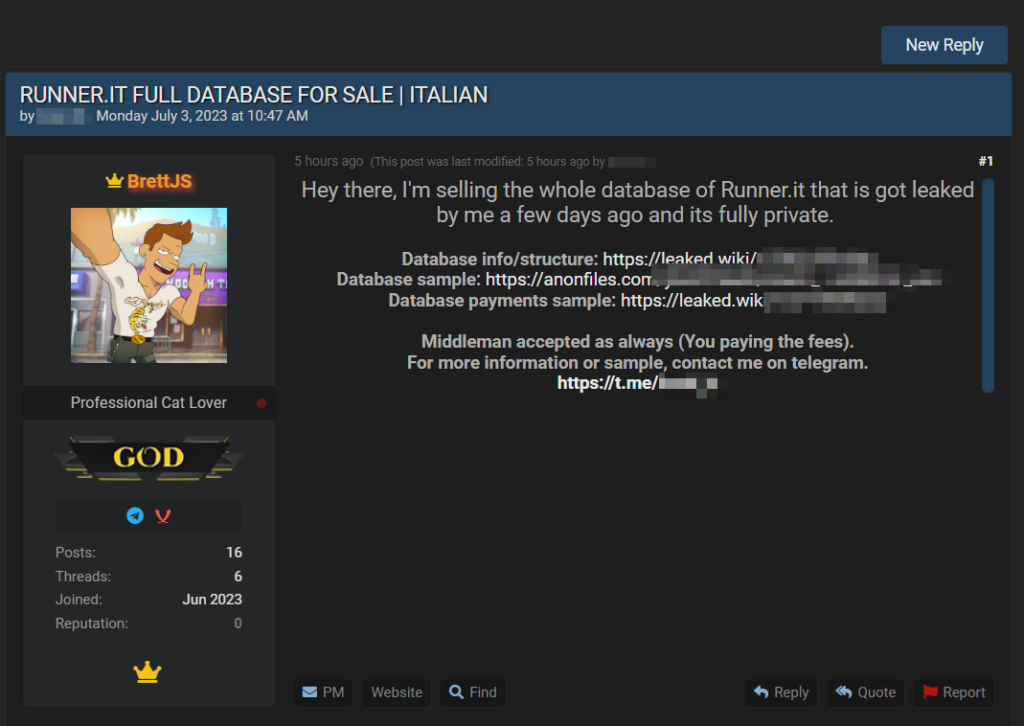

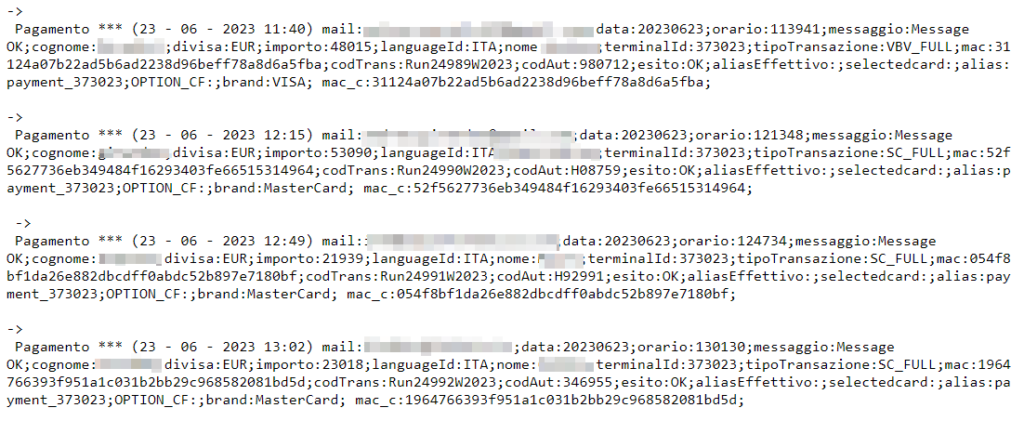

All’interno di Breach Forums, il criminale informatico pubblica 3 samples differenti e nel post riporta quanto segue: “Salve, vendo l’intero database di Runner.it che è trapelato da me qualche giorno fa ed è completamente privato”.

Al momento non risulta alcuna informativa sul sito riguardo il presunto attacco informatico.

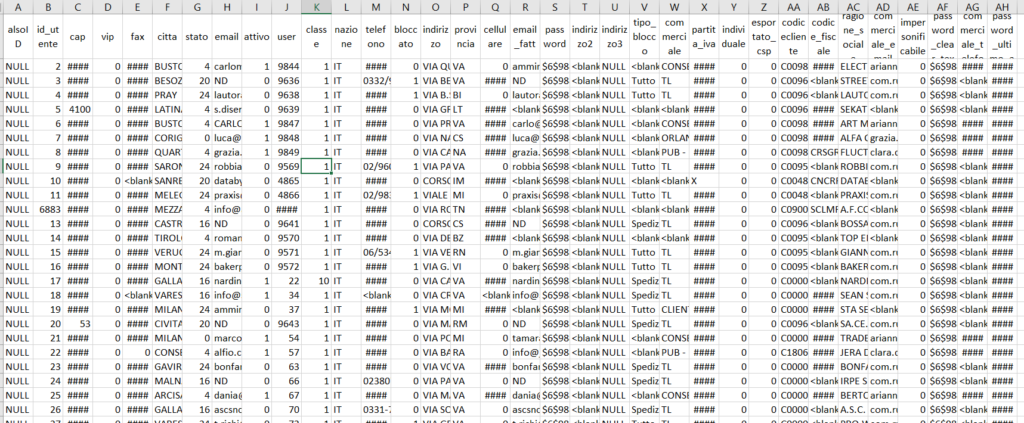

E’ presente un file CSV che contiene circa 1500 occorrenze che includono informazioni come cap, citta stato, email, user, nazione, telefono, indirizzo, provincia, cellulare, email_fatt e molto altro ancora, come è possibile visualizzare dalla print screen in calce.

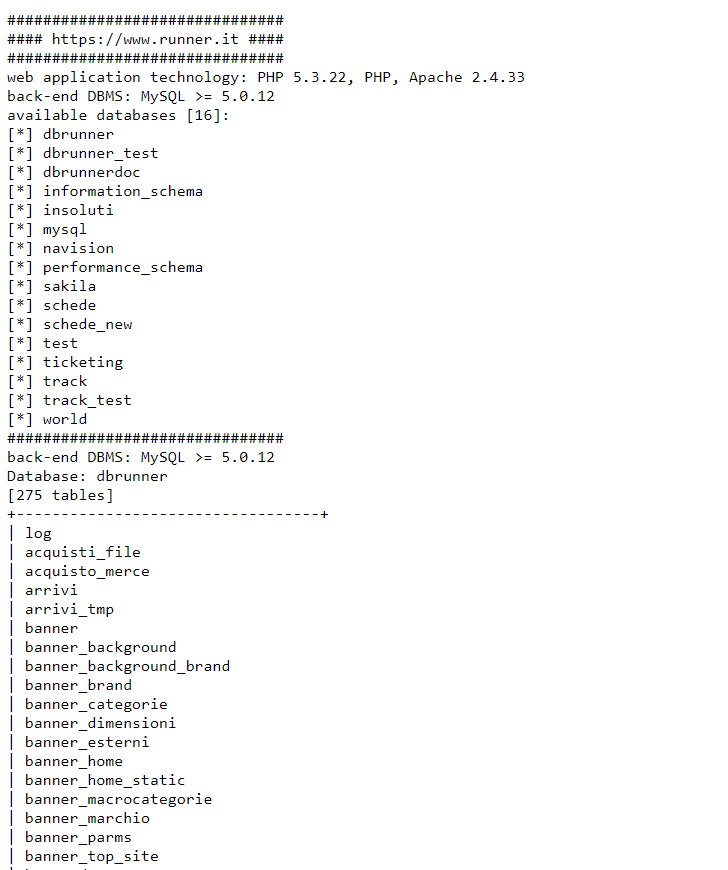

Inoltre viene riportato un export dello schema della base dati del sito in questione.

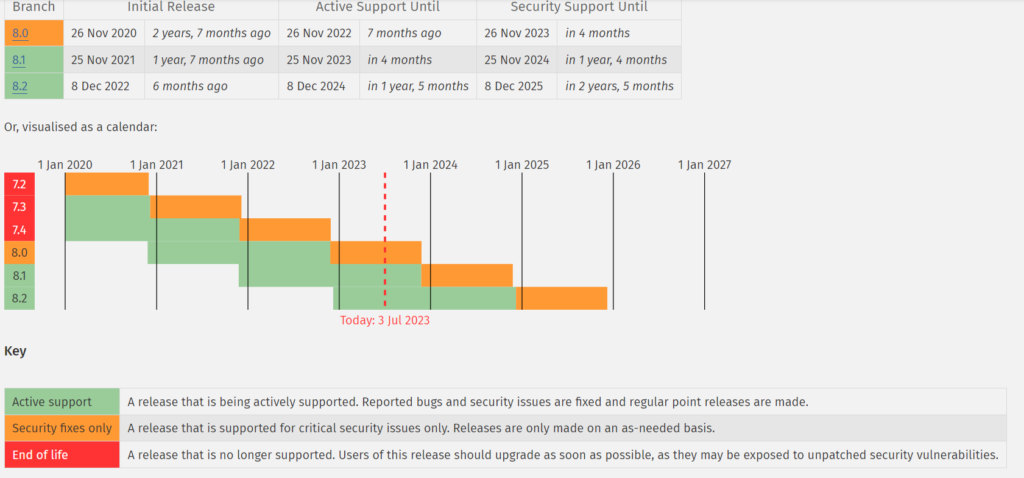

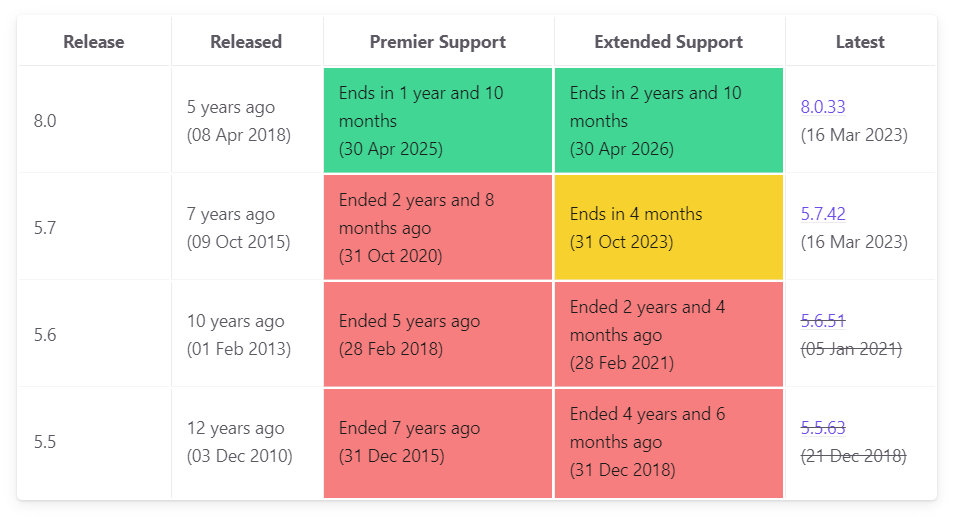

Se quanto riportato dal criminale informatico è corretto, il sito sta utilizzando software di base come PHP 5.3, Apache 2.4 e il database MySQL 5.0.

Stiamo parlando di software in End-Of-Life (EoL) da moltissimi anni, tanto da non essere più riportato all’interno delle tabelle di “de supporto” del software da parte dei rispettivi vendor.

L’obsolescenza tecnologica si riferisce al processo in cui una tecnologia, un dispositivo o un software diventano obsoleti o superati a causa dei rapidi avanzamenti tecnologici o del cessato supporto da parte dei produttori. Quando un software diventa de supportato, significa che il produttore non fornisce più aggiornamenti, patch di sicurezza o assistenza tecnica per quel particolare software.

Ci sono diverse ragioni per cui è importante sostituire il software desupportato e adottare soluzioni più recenti. Ecco alcuni motivi chiave:

In conclusione, sostituire il software desupportato è essenziale per garantire la sicurezza dei dati, beneficiare delle nuove funzionalità, mantenere la compatibilità con altri sistemi e avere accesso al supporto tecnico. Mantenersi aggiornati con le ultime versioni dei software e adottare soluzioni supportate è una pratica consigliata per rimanere competitivi, sicuri e allineati con l’evoluzione tecnologica.

Come nostra consuetudine, lasciamo spazio ad una dichiarazione dell’azienda qualora voglia darci degli aggiornamenti su questa vicenda e saremo lieti di pubblicarla con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Il forum underground Raid Forums – successivamente noto come Breach Forums – era una piattaforma online che ha operato come punto di ritrovo per il cybercrime. Individui interessati all’hacking e alla violazione dei dati hanno utilizzato tale forum come mezzo di comunicazione, il quale ha garantito loro il pieno anonimato.

La storia di Raid Forums ha radici lontane. Questa piattaforma forniva uno spazio anonimo in cui gli utenti potevano discutere di varie attività malevole, come scambiare informazioni e vendere o scambiare dati rubati. Raid Forums ha guadagnato popolarità nella comunità underground, diventando un punto di riferimento per gli hacker criminali. Ma anche per le forze dell’ordine e per i ricercatori di sicurezza tale forum è diventato un punto focale per comprendere le minacce.

Tuttavia, l’attenzione delle autorità governative e della polizia internazionale si è concentrata sempre più sulle attività criminali online. A causa della crescenti pressioni legali, molti di questi forum hanno subito azioni legali e sono stati chiusi.

Nel caso specifico di Raid Forums, è stata preso di mira dalle ad aprile del 2022 in un’operazione congiunta tra le autorità di diversi paesi. I dettagli esatti non sono pienamente noti, ma le azioni hanno portato alla chiusura del forum e all’arresto degli amministratori e dei membri chiave.

Successivamente, alcuni degli utenti di Raid Forums sono migrati verso una nuova piattaforma denominata Breach Forums. Questo nuovo forum ha continuato a fungere da punto di incontro per coloro interessati alla violazione dei dati e al traffico di informazioni sensibili.

Tuttavia, anche Breach Forums è stato oggetto di un’operazione delle forze dell’ordine a marzo del 2023. La polizia arrestò Brian Fitzpatrick, il suo amministratore conosciuto come PomPomPurin, un ragazzo di 20 anni. Le autorità hanno indagato sulle attività illecite che si svolgevano sulla piattaforma e hanno preso azioni legali per porre fine alle attività criminali in corso. Ciò ha portato alla chiusura di Breach Forums e all’arresto di individui coinvolti nella gestione del forum o nell’esecuzione di attività illegali.

Successivamente, il crimine informatico si è ritrovato orfano di un punto di aggregazione complessivo. Infatti molti forum underground hanno tentato di poter occupare tale posto, come ad esempio la cybergang ARES con LeackBase. Altri forum come Exposed e Leakbase (questa volta lingua russa da non confondere con il precedente), stavano tentando il colpo. Ma in data 12 giugno 2023 è apparsa una nuova istanza di Breach Forums.

È importante sottolineare che le attività dei forum underground come Raid Forums e Breach Forums sono illegali e dannose. Le forze dell’ordine lavorano costantemente per contrastare tali comportamenti illegali e per proteggere gli utenti online da violazioni dei dati e altre forme di cybercriminalità.

In conclusione, Raid Forums, Breach Forums e gli altri forum underground sono stati forum underground focalizzati sulla violazione dei dati e le attività criminali online. Entrambi i forum sono stati chiusi dalle forze dell’ordine in operazioni volte a contrastare la cybercriminalità e garantire la sicurezza digitale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…