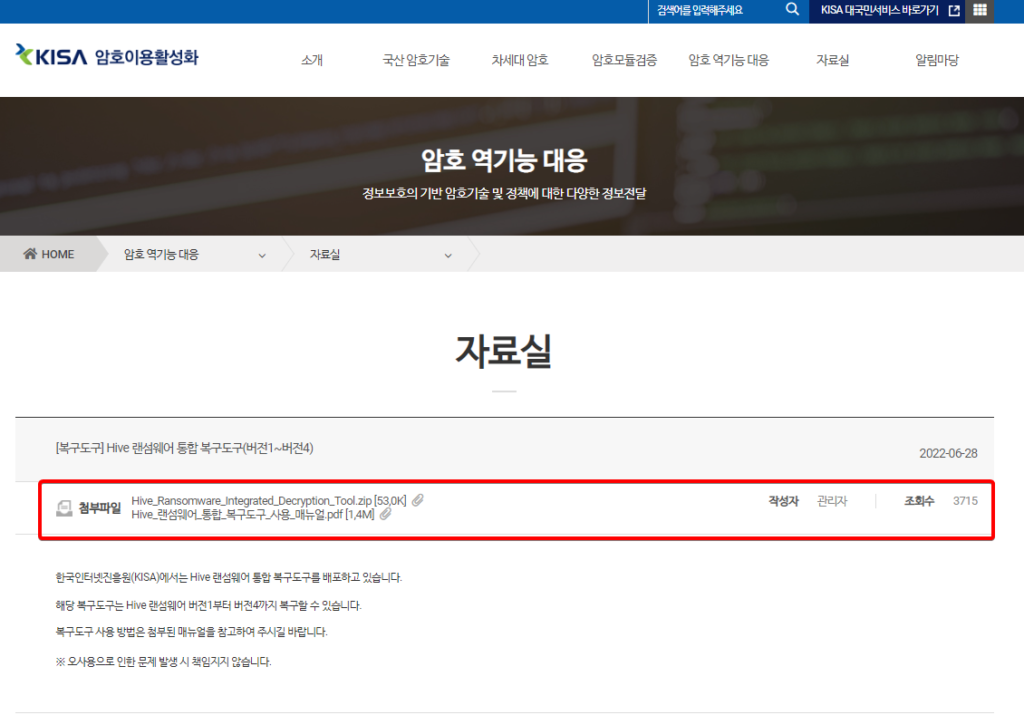

Buone notizie per le vittime del ransomware Hive: l’agenzia sudcoreana per la sicurezza delle informazioni KISA ha rilasciato uno strumento gratuito per recuperare file crittografati.

Il decryptor è adatto per decrittare i dati interessati dalle versioni di Hive da 1 a 4.

L’agenzia ha rilasciato un file eseguibile e le istruzioni per il suo utilizzo.

Nel febbraio di quest’anno, i ricercatori della Kookmin University (Corea del Sud) hanno scoperto una vulnerabilità nell’algoritmo di crittografia utilizzato da Hive, che ha consentito loro di recuperare i dati senza la chiave di crittografia privata.

Hive ransomware utilizza uno schema di crittografia ibrido ma con un proprio codice simmetrico per crittografare i file.

I ricercatori sono riusciti a recuperare la chiave master per generare la chiave di crittografia dei file senza disporre della chiave privata degli operatori Hive, ma sfruttando una vulnerabilità nella crittografia.

“Per quanto ne sappiamo, questo è il primo tentativo riuscito di decifrare il ransomware Hive. Sperimentalmente, abbiamo dimostrato che oltre il 95% delle chiavi di crittografia può essere recuperato utilizzando il nostro metodo proposto”

hanno affermato i ricercatori.

Hive genera 10 MB di dati casuali e li usa come chiave principale.

Il ransomware estrae da uno specifico offset di chiave master di 1 MB e 1 KB di dati per ogni file che deve essere crittografato e lo utilizza come keystream.

L’offset è memorizzato nel nome crittografato di ciascun file. I ricercatori sono stati in grado di determinare l’offset del keystream memorizzato nel nome del file e decrittografare il file.

La ricerca della Kookmin University ha probabilmente costituito la base del lavoro di KISA per creare il decryptor.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…