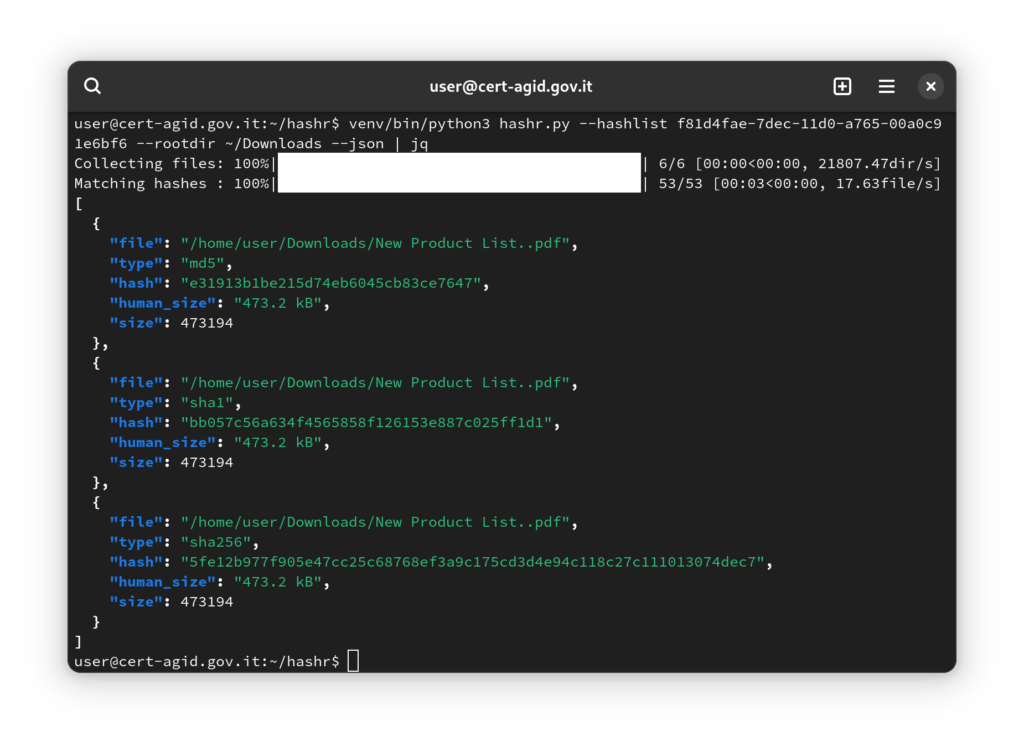

Il CERT-AGID ha recentemente rilasciato una nuova versione del tool hashr (v.2.0.1) come software libero e a codice aperto sotto licenza EUPL. Questo strumento, scaricabile gratuitamente dall’apposita pagina, è progettato per la ricerca di file malevoli all’interno di un filesystem confrontando i valori hash dei file riscontrati con una lista di impronte hash già note.

Hashr può essere utilizzato con proprie liste di ricerca oppure, per le Pubbliche Amministrazione accreditate al feed IoC del CERT-AGID, con gli hash derivati dalle campagne malevole registrate che hanno un impatto sul territorio italiano.

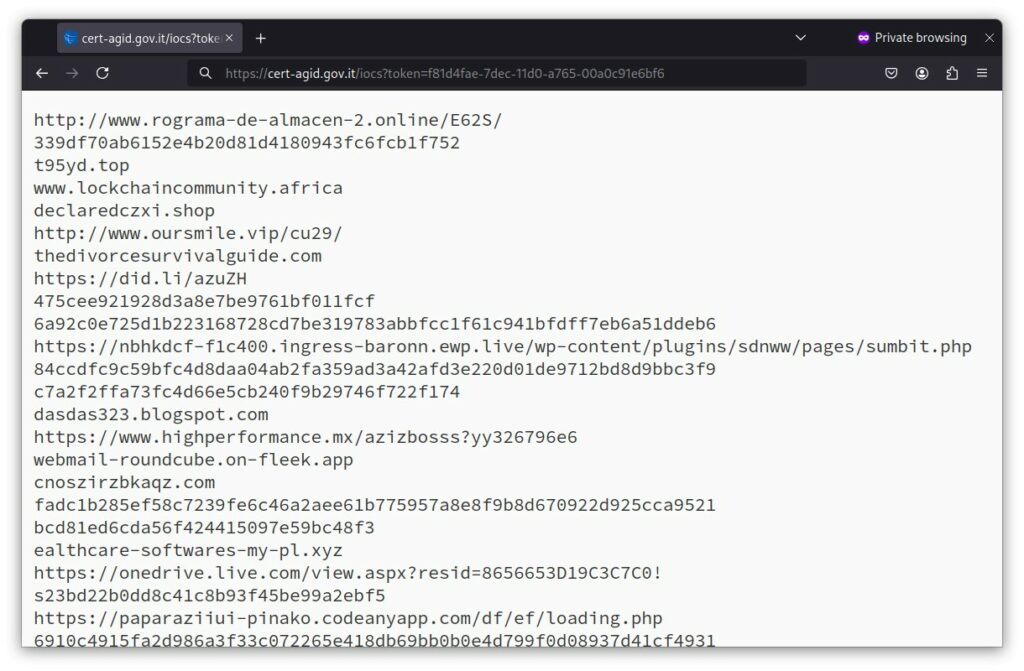

Tutte le Pubbliche Amministrazioni possono accreditarsi al feed IoC del CERT-AGID per avere accesso a un flusso in tempo reale di Indicatori di Compromissione (IoC), che elenca e condivide dati su campagne malware e phishing rilevate nelle attività quotidiane di monitoraggio e prevenzione, come ad esempio gli indirizzi IP utilizzati per attività fraudolente, URL di siti malevoli, hash di file dannosi e altre informazioni. Tale servizio, offerto gratuitamente, è rivolto esclusivamente alle Pubbliche Amministrazioni.

In sinergia con il Feed IoC, hashr consente di ricercare file con hash correlati a campagne malevole note o APT analizzati dal CERT-AGID, permettendo di identificare rapidamente i file compromessi. L’uso di hashr risulta particolarmente utile per indagini di sicurezza informatica, analisi forense e verifica dell’integrità dei file su filesystem di grandi dimensioni.

L’utilizzo combinato di hashr e del feed IoC aumenta significativamente la capacità di prevenire ed individuare minacce informatiche, incrementando la sicurezza complessiva delle infrastrutture digitali.

Questi due strumenti forniti da AGID costituiscono un’opportunità per le amministrazioni per migliorare la sicurezza dei propri sistemi IT, per adeguarsi, al contempo, alle indicazioni del Piano Triennale per l’Informatica 2024-2026 e per rafforzare la resilienza digitale complessiva della Pubblica Amministrazione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…