Autore: Dott. Luca Mella, Cyber Security Expert (founder doubleextortion.com)

Data Pubblicazione: 5/02/2022

Negli ultimi anni, il fenomeno del ransomware è stato tanto dirompente da influire pesantemente nelle agende di sicurezza di moltissime aziende, organizzazioni, e non solo.

La dirompente brutalità delle pratiche cyber criminali della doppia estorsione ha persino influito nelle politiche di Stati Uniti e Unione Europea: questi attacchi si sono sempre più rivelati strumento di pressione geopolitica nelle dialettiche tra le nazioni del Patto Atlantico e gli stati sotto l’influenza Russa.

Monitorare gli attacchi ransomware moderni, le doppie estorsioni, uno dei “game-changer” che più sta condizionando il panorama della sicurezza cibernetica mondiale e nazionale, è la ragione fondante della Ransomware Data Room, un osservatorio, un luogo virtuale dove monitorare il fenomeno del ransomware attraverso la fattualità di dati e notizie.

Informazioni e dati su tentativi di estorsione cibernetica e attacchi ransomware sono acquisiti tramite dati OSINT, notizie pubbliche, open data, ed attraverso il portale doubleextortion.com.

La Ransomware Data Room ha riscontrato evidenza di almeno 153 tentativi di estorsione cibernetiche e attacchi criminali operati da 24 attori di minaccia attivi nel periodo di riferimento.

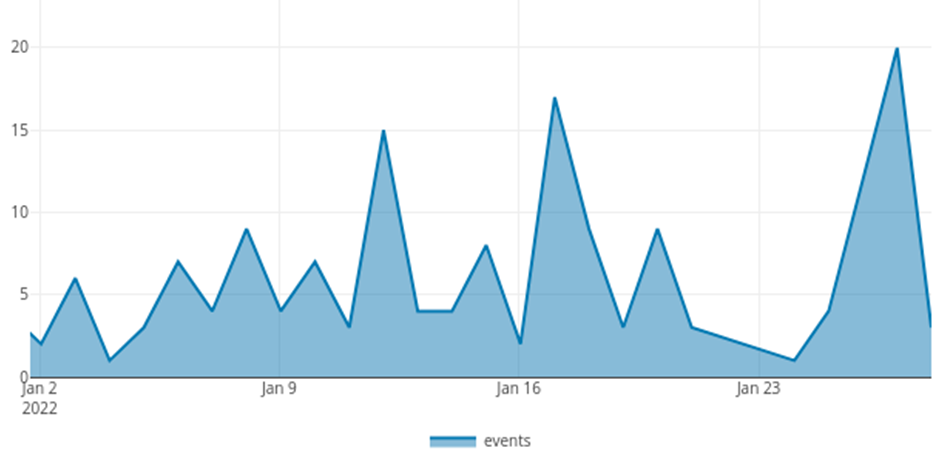

Gli attacchi osservati si sono distribuiti con cadenza costante nella prima parte del mese, nel termine delle festività natalizie italiane ed a ridosso delle festività ortodosse. In questo frangente si sono registrati picchi di attività il 12 Gennaio 2022 ed il 17 Gennaio 2022, data di pubblicazione del data leak del colosso del lusso italiano Moncler da parte del nuovo gruppo cyber criminale Alphvm/BlackCat.

In seguito, è stato registrato uno spiccato aumento di attività tra il 25 ed il 27 Gennaio 2022 a causa di una intensa operatività dei gruppi LockBit e Snatch, dove è stato riscontrato il potenziale coinvolgimento del Ministero di Giustizia francese tra le vittime dei tentativi di estorsione.

Figura. Profilo dei tentativi di estorsione registrati nel Gennaio 2022.

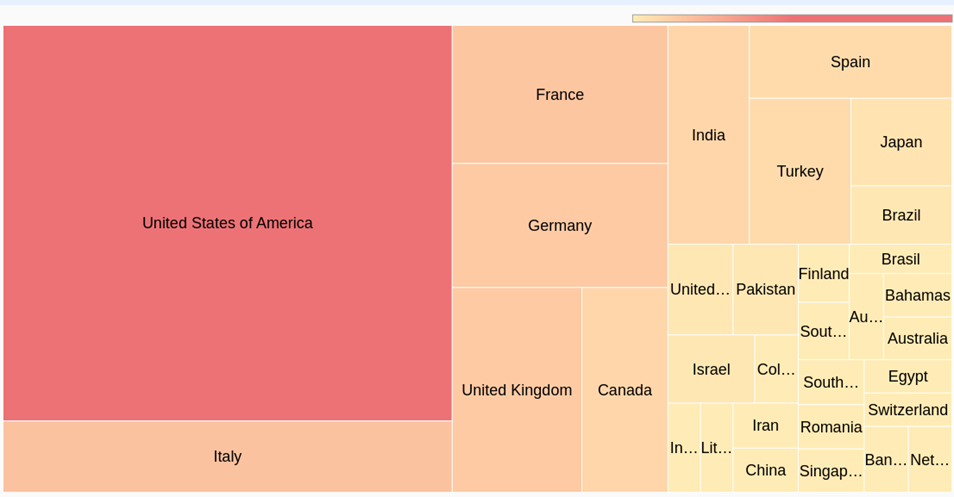

Organizzazioni di 33 nazioni sono state oggetto di tentativi di doppia estorsione ransomware nel Gennaio 2022, cumulativamente, l’occidente si conferma primo bersaglio di questo dirompente fenomeno.

Tuttavia, tra queste ne spiccano cinque per volumi di attacchi: gli Stati Uniti, primo paese su cui insistono le organizzazioni cyber criminali, ma anche Francia, Regno Unito, Germania e Italia a rappresentare l’area economica europea come altro punto fermo degli interessi estorsivi delle gang cyber criminali.

Di particolare interesse in questo frangente è un’accanita intensificazione registrata nella seconda metà del periodo verso le realtà francesi che hanno persino coinvolto enti governativi centrali come il Ministero della Giustizia Francese, con tempismi e circostanze che aprono a grandi punti interrogativi sulle possibili correlazioni con le tensioni internazionali per la questione Ucraina.

Figura. Nazioni più impattate da estorsioni cyber a Gennaio 2022

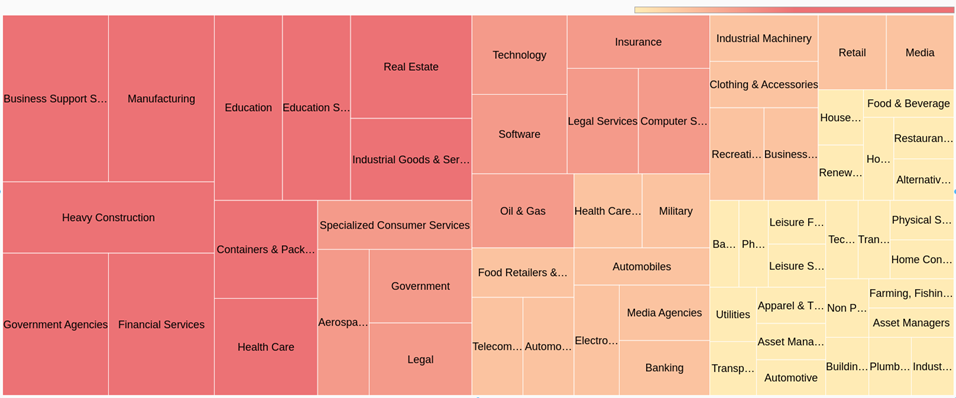

I verticali impattati dalle estorsioni sono stati oltre 60, ma tra questi alcuni con più insistenza. La filiera delle costruzioni e delle infrastrutture è stata tra le più colpite dalle operazioni cyber criminali, insieme al manifatturiero, colonna portante delle economie occidentali.

Spiccano inoltre una serie di attacchi ad aziende che si occupano di fornire servizi a supporto del business, come accounting, consulenza manageriale, supporto nella gestione e recruiting, ma questa non è l’unica sorpresa: aziende operanti nei servizi finanziari sono anch’esse pesantemente coinvolte dai tentativi di estorsione criminale. Questo dato riserva una forte preoccupazione specie per via della forte regolamentazione che da sempre caratterizza questo verticale e per la sensibilità delle informazioni trattate.

Figura. Settori produttivi più impattati da estorsioni a Gennaio 2022

Tra i numerosi casi di attacco registrati a Gennaio 2022, l’osservatorio ha valutato i seguenti casi di tentata doppia estorsione come di portata ed implicazione particolarmente notevole per i rispettivi settori e contesti di riferimento:

Nel mese di Gennaio 2022, l’osservatorio registra le seguenti estorsioni ransomware come maggiormente rilevanti nel contesto italiano:

A livello globale, l’osservatorio segnala le seguenti casistiche ed eventi impattanti il mondo ransomware di rilievo internazionale:

In questo mese, è stata rilevato un nuovo metodo di estorsione, relativamente al ransomware DeadBolt, che ha colpito attraverso uno zeroday, I NAS del Famoso vendor QNAP. Nello specifico, la cyber gang oltre a prendere di mira I possessori dei NAS, chiedendo per la chiave di cifratura 0,03 bitcoin (circa 1.100 dollari), si è rivolta alla stessa QNAP dicendo che se è disposta a pagare 5 Bitcoin del valore di 184.000 dollari, avrebbe fornito l’exploit dello zeroday utilizzato. Inoltre, nel messaggio, ha chiesto sempre a QNAP la cifra di 50 bitcoin del valore di circa 1,9 milioni di dollari, per rilasciare la chiave principale di decrittazione per sbloccare tutte le vittime dell’infezione.

Si sta inoltre assistendo ad un incremento dell’offerta RaaS relativamente ai ransomware Linux, infatti oltre che a HelloKitty, BlackMatter, REvil, AvosLocker e Hive, di recente LockBit ha concentrato parte dei suoi sforzi per compromettere le macchine virtuali VMware ESXi ospitate sui server Linux per poi attivare il payload di cifratura. Questo denota un interesse che si sta spostando dai server fisici alle macchine virtuali che oggi vengono utilizzate da tutte le aziende per risparmiare risorse dei computer, consolidare i server e semplificare le operazioni di backup.

Inoltre, fonti confidenziali hanno riportato l’utilizzo di pratiche di estorsione secondarie tramite l’invio di comunicazioni minatorie a clienti di aziende vittima di attacco ransomware anche nel panorama italiano.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…