Ransomcortex è una nuova cyber gang ransomware che risuona minacciosamente nel settore sanitario.

Questo gruppo ha rapidamente attirato l’attenzione per la sua specializzazione negli attacchi a strutture sanitarie, colpendo in pochi giorni quattro istituzioni, tra cui tre in Brasile e una in Canada. Questo gruppo ha dimostrato una straordinaria efficienza e una chiara strategia “in target”, mettendo in evidenza la vulnerabilità di un settore già sotto una enorme pressione.

Il focus mirato di Ransomcortex sulle organizzazioni sanitarie solleva domande cruciali: perché questo settore e quali sono i veri obiettivi di questi criminali? Le informazioni sanitarie, estremamente sensibili e preziose, rappresentano un bersaglio allettante per frodi finanziarie, estorsioni e vendita nel mercato nero.

Gli attacchi ransomware contro gli ospedali e cliniche non sono solo un problema di sicurezza informatica, ma anche una questione di sicurezza pubblica, con implicazioni dirette sulla vita dei pazienti. Inoltre, gli ospedali sono fondamentali per garantire uno dei diritti essenziali sanciti dalla nostra costituzione: il diritto alla salute. Per questo motivo, dovrebbero essere considerati infrastrutture critiche nazionali e protetti adeguatamente.

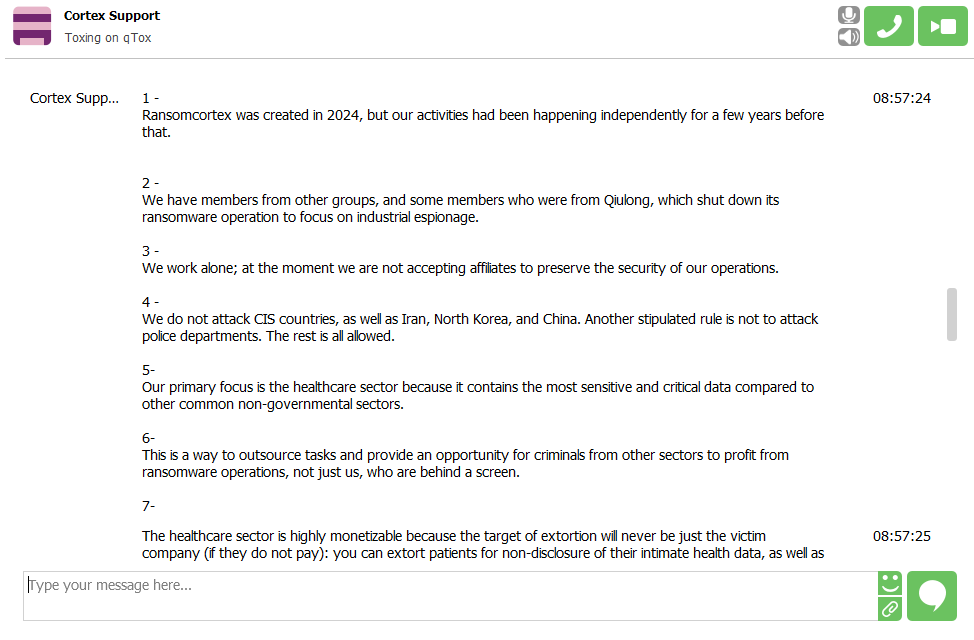

Per comprendere meglio le motivazioni e le metodologie di Ransomcortex, abbiamo ottenuto un’intervista esclusiva con i membri del gruppo. Questa conversazione offre una rara finestra sulle operazioni interne di una cyber gang che ha scelto di prendere di mira uno dei settori più critici della nostra società. Discuteremo della loro filosofia operativa, delle tecniche utilizzate per infiltrarsi nelle reti delle vittime e delle loro prospettive future sugli attacchi ransomware.

Questa intervista è un’occasione per le organizzazioni sanitarie e i professionisti della sicurezza informatica di capire meglio il nemico e di prepararsi a fronteggiare queste minacce in modo più efficace. La conoscenza è potere, e speriamo che queste informazioni possano contribuire a rafforzare le difese contro una delle più pressanti minacce del nostro tempo.

1 – RHC: Grazie ragazzi per aver accettato questa intervista. Siete un gruppo comparso recentemente nelle underground, potete parlarci di come e quando è nato il gruppo Ransomcortex e perché la scelta di questo nome?

Ransomcortex: Ransomcortex è stato creato nel 2024, ma le nostre attività si svolgevano in modo indipendente già da qualche anno.

2 – RHC: Siete un rebrand di un gruppo ransomware già esistente o affiliati di altri RaaS che volevano mettersi in proprio? Ci potete raccontare le motivazioni per le quali avete aperto questo nuovo gruppo ransomware?

Ransomcortex: Abbiamo membri provenienti da altri gruppi e alcuni membri che facevano parte di Qiulong, che ha chiuso le sue operazioni di ransomware per concentrarsi sullo spionaggio industriale.

3 – RHC: Al momento lavorate da soli oppure già adesso avete degli affiliati visto che avete aperto recentemente? Se sì, potete descrivere come funziona questo modello e quali sono i requisiti per diventare un affiliato?

Ransomcortex: Lavoriamo da soli; al momento non accettiamo affiliati per preservare la sicurezza delle nostre operazioni.

4 – RHC: Avete delle regole specifiche che vi siete dati, come ad esempio non colpire determinate zone come la CSI? Ce ne potete parlare?

Ransomcortex: Non attacchiamo i Paesi della CSI, l’Iran, la Corea del Nord e la Cina. Un’altra regola stabilita è quella di non attaccare i dipartimenti di polizia. Il resto è tutto consentito.

5 – RHC: visto che vi state posizionando come un gruppo che lavora su specifici target (4 vittime su 4 sono ospedali ad oggi sul DLS), ci potete spiegare perchè vi state concentrando sulle strutture sanitarie? Avete nel mirino anche aziende normali?

Ransomcortex: Il nostro obiettivo principale è il settore sanitario perché contiene i dati più sensibili e critici rispetto ad altri settori non governativi comuni.

6 – RHC: Avete scritto nella sezione “Advertising (Bounty $/ Work with us!)” del vostro sito “Offriamo taglie (U$D) a chi può fornire assistenza fisica per aiutare le aziende a effettuare pagamenti nelle principali città. È necessario avere una propria squadra per l’azione fisica, oltre a stalker, osinters e ‘swatters’. Il vostro metodo non è importante per noi. Solo il denaro lo è.”. Ci potete spiegare meglio in che cosa consiste questa richiesta?

Ransomcortex: Questo è un modo per esternalizzare i compiti e dare l’opportunità ai criminali di altri settori di trarre profitto dalle operazioni di ransomware, non solo a noi, che siamo dietro uno schermo.

7 – RHC: Il settore sanitario è balzato al quarto posto tra i settori più colpiti dal ransomware. Quali strategie di monetizzazione adottate per i dati sanitari nel caso in cui un’azienda sanitaria non paghi il riscatto? Ad esempio, ricorrere ad aste private o vendite a società farmaceutiche? Potete spiegarci come funziona questo processo anche in relazione al punto precedente?

Ransomcortex: Il settore sanitario è altamente monetizzabile perché l’obiettivo dell’estorsione non sarà mai solo l’azienda vittima (se non paga): è possibile estorcere ai pazienti la mancata divulgazione dei loro dati sanitari intimi, nonché vendere i dati sul mercato nero. Quindi un attacco in questo settore può fornire +3 fonti monetizzabili. Questa è solo un’ipotesi nel caso in cui l’azienda non paghi il riscatto. Se pagano, lasceremo in pace i loro pazienti e i loro dati.

8 – RHC: Visto che sono già iniziati gli effetti collaterali a seguito degli attacchi ransomware agli ospedali – ad esempio nel 2019 un bambino è nato morto in Alabama oppure nel 2020 una donna muore a Düsseldorf a causa di un incidente ransomware. Quali sono le regole che vi siete dati affinché l’operatività di alcuni settori strategici degli ospedali possano continuare ad operare come ad esempio il pronto soccorso e non creare rischi per le persone?

Ransomcortex: In questo caso, il sistema non è criptato. Si tratta solo di esfiltrazione di dati = estorsione per non divulgare i dati e per evitare la distruzione pubblica dell’immagine di questa azienda.

9 – RHC: Potete spiegare il vostro processo di selezione delle vittime? Quali fattori considerate principalmente?

Ransomcortex: Aziende sanitarie private che parlano inglese, italiano, spagnolo e portoghese.

10 – RHC: Il settore sanitario è particolarmente vulnerabile agli attacchi ransomware in tutto il mondo. Quali sono le principali tecniche che utilizzate per penetrare le difese di queste organizzazioni? E’ presente un fattore comune?

Ransomcortex: Sfruttiamo alcune vulnerabilità, ma all’interno del nostro team abbiamo un nostro centro focalizzato sulla raccolta di informazioni per l’accesso: specialisti OSINT, ingegneri sociali e pentester.

11 – RHC: Se doveste dire ad un ospedale da quale punto cominciare per ripristinare la propria sicurezza informatica, quale consiglio dareste?

Ransomcortex: Aumentare il livello intellettuale degli esseri umani che lavorano in questo ospedale. Gli esseri umani sono i più facili da sfruttare.

12 – RHC: Parliamo ora della vostra soluzione. In che modo il vostro ransomware si differenzia dagli altri ransomware come ad esempio i famosi LockBit 3.0 o Akira? Se doveste spiegare ad un potenziale affiliato perchè iniziare una collaborazione con voi, cosa direste dal punto di vista tecnico relativamente alla vostra soluzione?

Ransomcortex: Non forniamo RaaS. Il software di crittografia nel caso utilizzato è di terze parti.

13 – RHC: Potete descrivere il tipo di crittografia utilizzata dal vostro ransomware? Quali algoritmi di crittografia impiegate e come garantite che i file delle vittime rimangano inaccessibili senza la chiave di decrittazione?

Ransomcortex: Non forniamo RaaS. Il software di crittografia nel caso utilizzato è di terze parti.

14 – RHC: Il codice del vostro ransomware, parte da ransomware noti (come ad esempio la fuoriuscita del codice di Conti), oppure avete scritto tutto da soli?

Ransomcortex: Prima di utilizzare un software di crittografia di terze parti, avevamo una nostra versione ricostruita a partire dalla fuga di notizie di Conti.

15 – RHC: Parliamo ora dei punti di accesso delle vittime. Avete un reparto che fa questo oppure vi affidate agli Initial Access Broker?

Ransomcortex: Sì, abbiamo il nostro dipartimento di broker e ingegneri sociali.

16 – RHC: Generalmente operate attraverso tecniche di phishing ed injection di specifici loader, oppure lavorate utilizzando falle specifiche di sicurezza o misconfiguration (ad esempio Remote code Execution o password banali su RDP)?

Ransomcortex: Preferisco non rispondere. Ma utilizziamo alcune vulnerabilità e abbiamo dei bravi phishers che lavorano con noi.

17 – RHC: Che tipo di supporto fornite ai vostri affiliati? Avete un team dedicato che li assiste durante le operazioni?

Ransomcortex: Tutte le operazioni vengono eseguite in unione. Per questo motivo, non intendiamo assumere affiliati, per mantenere la sicurezza e l’agilità delle operazioni.

18 – RHC: Come garantite la vostra sicurezza e l’anonimato nelle operazioni?

Ransomcortex: L’Opsec comporta un’analisi e una riformulazione costante e quotidiana, sempre alla ricerca delle migliori pratiche. La regola numero uno è non riposare mai e non pensare mai di essere sicuri al 100%. La paranoia deve essere il carburante, che vi spinge a sforzarsi sempre di rimanere il più furtivi possibile.

19 – RHC: Nel caso delle vittime degli ospedali. Avete una politica specifica riguardo al trattamento delle informazioni sensibili dei pazienti? Ad esempio, cosa accade ai dati una volta che viene pagato il riscatto?

Ransomcortex: Quando viene pagato il riscatto, i dati vengono cancellati.

20 – RHC: Avete mai avuto a che fare con vittime che non hanno potuto pagare il riscatto? In tal caso, visto che si tratta di ospedali che possono mettere a rischio la vita dei pazienti, come vi regolate?

Ransomcortex: Questa è un’ottima domanda perché ci porta al punto di vista: Se gli ospedali non gestiscono con cura le informazioni sensibili, perché dovremmo farlo noi? Ma la verità è che noi teniamo al sicuro questi dati, a meno che la nostra pazienza non venga messa alla prova dall’azienda. Faccio un esempio: Nell’operazione qiulong, abbiamo hackerato decine di cliniche di chirurgia plastica, e il 95% di queste cliniche conservava foto di pazienti NUDI, completamente svestiti, in cartelle sul desktop. Non siete d’accordo che un’azienda che “si prende cura” dei dati sensibili in questo modo non è criminale come noi?

21 – RHC: Qual è la vostra visione a lungo termine per Ransomcortex? Avete intenzione di espandere le vostre attività ad altri settori o regioni geografiche?

Ransomcortex: A lungo termine ci espanderemo in nuovi Paesi, quindi pagate il riscatto, perché non risparmieremo nemmeno la famiglia del CEO.

22 – RHC: Infine, c’è qualcosa che vorreste dire ai nostri lettori, in particolare alle potenziali vittime delle vostre operazioni? Oppure qualche consiglio agli operatori sanitari?

Ransomcortex: Il settore sanitario è il più critico e richiede la massima responsabilità da parte degli amministratori e degli imprenditori del settore. Leggi come il GDPR e la LGPD (Brasile) obbligano questo settore a seguire una serie rigorosa di linee guida per la protezione dei dati, e la mancata conformità può comportare cause governative milionarie e persino la chiusura delle attività. Ma cosa succede nella vita reale, soprattutto in Sud America? Il 90% delle aziende sanitarie non rispetta le leggi sulla protezione dei dati e, peggio ancora, non viene punito dai governi locali – perché i governi sono deboli in tutto, soprattutto quando si tratta di far rispettare la legge contro questi imprenditori. Mentre queste aziende hanno sofferto per il nostro crimine, NE HANNO COMMESSI ALTRI A DECINE: la nostra unica differenza è che, grazie al loro denaro (riscatto), manterremo la loro immagine pulita mentre noi offuscheremo la nostra.

L’intervista nella lingua originale

1 - RHC: Thank you guys for accepting this interview. You are a group that recently appeared in the underground, can you tell us about how and when the group Ransomcortex was born and why the choice of this name?

Ransomcortex: Ransomcortex was created in 2024, but our activities had been going on independently for a few years already.

2 - RHC: Are you a rebrand of an existing ransomware group or affiliates of other RaaS that wanted to set up on your own? Can you tell us about your motivations for opening this new ransomware group?

Ransomcortex: We have members from other groups and some members who were part of Qiulong, which shut down its ransomware operations to focus on industrial espionage.

3 - RHC: Are you currently working alone or do you already have affiliates since you recently opened? If yes, can you describe how this model works and what are the requirements to become an affiliate?

Ransomcortex: We work alone; we do not currently accept affiliates to preserve the security of our operations.

4 - RHC: Do you have specific rules that you have given yourself, such as not hitting certain areas like the CIS? Can you tell us about that?

Ransomcortex: We do not attack CIS countries, Iran, North Korea and China. Another established rule is not to attack police departments. The rest is all allowed.

5 - RHC: Since you are positioning yourself as a group working on specific targets (4 out of 4 victims are hospitals to date on the DLS), can you explain why you are focusing on health facilities? Are you also targeting regular businesses?

Ransomcortex: Our main target is the healthcare sector because it contains the most sensitive and critical data compared to other common non-government sectors.

6 - RHC: You have written in the "Advertising (Bounty $/ Work with us!)" section of your site "We offer bounties (U$D) to those who can provide physical assistance to help companies make payments in major cities. You must have your own team for physical action as well as stalkers, osinters and 'swatters'. Your method is not important to us. Only the money is." Can you tell us more about what this request consists of?

Ransomcortex: This is a way to outsource tasks and give an opportunity for criminals in other sectors to profit from ransomware operations, not just us, who are behind a screen.

7 - RHC: The healthcare sector has jumped to fourth place among the sectors most affected by ransomware. What monetization strategies do you employ for healthcare data in case a healthcare company does not pay the ransom? For example, resorting to private auctions or sales to pharmaceutical companies? Can you explain how this process also works in relation to the previous point?

Ransomcortex: The healthcare sector is highly monetizable because the target of extortion will never be just the victim company (if it does not pay): it is possible to extort patients for non-disclosure of their intimate health data, as well as sell the data on the black market. So an attack in this area can provide +3 monetizable sources. This is just a guess in case the company does not pay the ransom. If they pay, we will leave their patients and their data alone.

8 - RHC: Since side effects have already started as a result of ransomware attacks on hospitals-for example, in 2019 a baby was stillborn in Alabama or in 2020 a woman died in Düsseldorf due to a ransomware incident. What rules have you set for yourself so that the operation of some strategic areas of hospitals can continue to operate such as emergency rooms and not create risks for people?

Ransomcortex: In this case, the system is not encrypted. It is just data exfiltration = extortion not to disclose the data and to avoid public destruction of this company's image.

9 - RHC: Can you explain your victim selection process? What factors do you primarily consider?

Ransomcortex: Private healthcare companies that speak English, Italian, Spanish, and Portuguese.

10 - RHC: The healthcare sector is particularly vulnerable to ransomware attacks around the world. What are the main techniques you use to penetrate the defenses of these organizations? Is there a common factor present?

Ransomcortex: We exploit some vulnerabilities, but within our team we have our own center focused on gathering information for access: OSINT specialists, social engineers, and pentesters.

11 - RHC: If you had to tell a hospital where to start to restore its cybersecurity, what advice would you give?

Ransomcortex: Raise the intellectual level of the human beings working in this hospital. Human beings are the easiest to exploit.

12 - RHC: Let's now talk about your solution. How does your ransomware differ from other ransomware such as the popular LockBit 3.0 or Akira? If you had to explain to a potential affiliate why to start a partnership with you, what would you say from a technical point of view regarding your solution?

Ransomcortex: We do not provide RaaS. The encryption software we use is third-party.

13 - RHC: Can you describe the type of encryption used by your ransomware? What encryption algorithms do you employ and how do you ensure that victim files remain inaccessible without the decryption key?

Ransomcortex: We do not provide RaaS. The encryption software we use is third-party.

14 - RHC: Your ransomware code, does it start from known ransomware (such as the Conti code leak), or did you write it all yourself?

Ransomcortex: Before we used third-party encryption software, we had our own version rebuilt from the Conti leak.

15 - RHC: Now let's talk about victim access points. Do you have a department that does this or do you rely on Initial Access Brokers?

Ransomcortex: Yes, we have our own department of brokers and social engineers.

16 - RHC: Do you generally operate through phishing techniques and injection of specific loaders, or do you work using specific security holes or misconfigurations (e.g. Remote code Execution or trivial passwords on RDP)?

Ransomcortex: I prefer not to answer that. But we do use some vulnerabilities and we have good phishers working with us.

17 - RHC: What kind of support do you provide to your affiliates? Do you have a dedicated team that assists them during operations?

Ransomcortex: All operations are carried out in union. For this reason, we do not intend to hire affiliates, to maintain the security and agility of operations.

18 - RHC: How do you ensure your security and anonymity in operations?

Ransomcortex: Opsec involves constant and daily analysis and reformulation, always looking for best practices. Rule number one is never rest and never think you are 100 percent secure. Paranoia must be the fuel, driving you to always strive to remain as stealthy as possible.

19 - RHC: In the case of hospital victims. Do you have a specific policy regarding the handling of sensitive patient information? For example, what happens to the data once the ransom is paid?

Ransomcortex: When the ransom is paid, the data is deleted.

20 - RHC: Have you ever had to deal with victims who could not pay the ransom? If so, since these are hospitals that can put patients' lives at risk, how do you deal with them?

Ransomcortex: This is a good question because it brings us to the point: If hospitals don't handle sensitive information with care, why should we? But the truth is that we keep this data safe unless our patience is tested by the company. Let me give an example: In operation qiulong, we hacked dozens of plastic surgery clinics, and 95% of these clinics kept photos of Naked patients, completely undressed, in folders on the desktop. Don't you agree that a company that "takes care" of sensitive data in this way is not as criminal as we are?

21 - RHC: What is your long-term vision for Ransomcortex? Do you have plans to expand to other industries or geographic regions?

Ransomcortex: In the long term we will expand into new countries, so pay the ransom, because we won't even spare the CEO's family.

22 - RHC: Finally, is there anything you would like to say to our readers, particularly potential victims of your operations? Or any advice to healthcare providers?

Ransomcortex: The healthcare sector is the most critical and requires the utmost responsibility from healthcare administrators and entrepreneurs. Laws such as the GDPR and LGPD (Brazil) force this sector to follow a strict set of data protection guidelines, and non-compliance can result in multimillion-dollar government lawsuits and even closure of operations. But what happens in real life, especially in South America? Ninety percent of health care companies fail to comply with data protection laws and, even worse, are not punished by local governments-because governments are weak in everything, especially when it comes to enforcement against these entrepreneurs. While these companies have suffered for our crime, THEY HAVE COMMITTED TENS MORE: our only difference is that, thanks to their money (ransom), we will keep their image clean while we tarnish ours.Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…