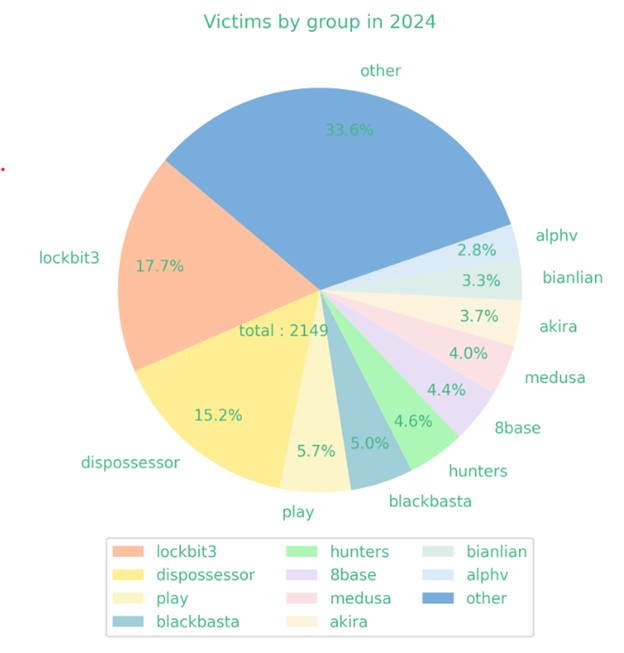

Nelle nostre consuete attività di analisi delle underground, siamo venuti a contatto con la cyber gang DISPOSSESSOR, venuta all’attenzione a Febbraio 2024 nel panorama delle minacce cyber.

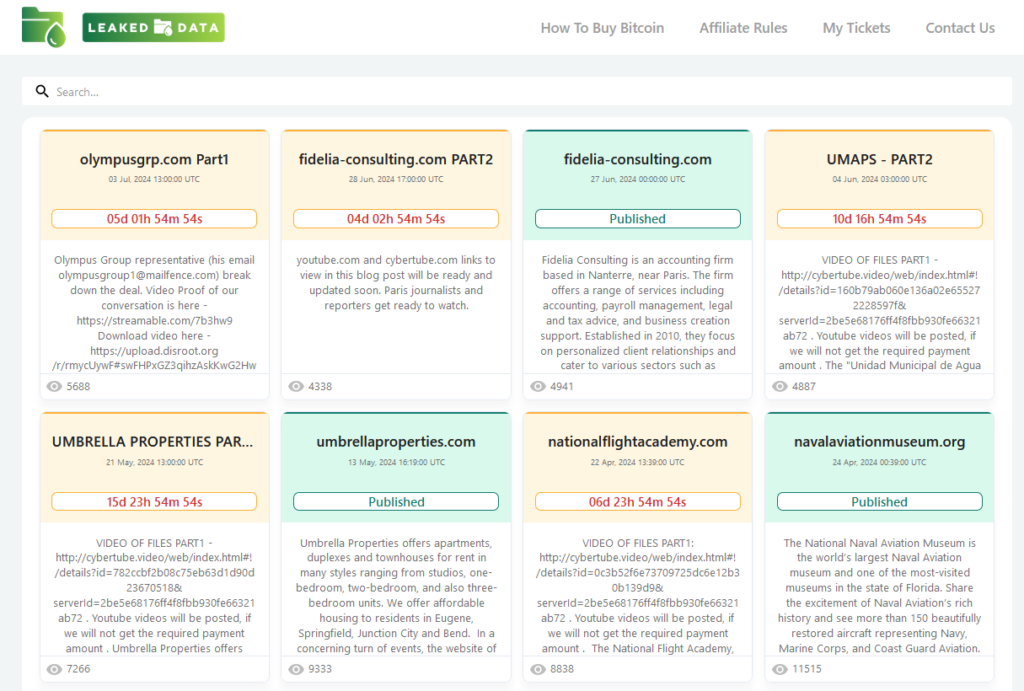

Accedendo al loro Data Leak Site (DLS) si capisce immediatamente una forte somiglianza con quello della nota cyber-gang LockBit e anche il numero di visualizzazioni dei singoli post, tenendo conto che si tratta di un blog nella rete onion, non ha nulla da invidiare alla cyber-gang d’èlite.

Questa profonda somiglianza suggerisce una possibile riorganizzazione da parte degli affiliati della cybergang più longeva al mondo, LockBit, anche a causa delle due operazioni Cronos, che hanno visto le forze dell’ordine irrompere nell’infrastruttura di LockBit e sequestrarla per ben due volte.

DISPOSSESSOR è una cyber-gang particolare perchè oltre ad abbracciare il classico modello Ransomware-as-a-Service (RaaS), fornisce anche servizi di rivendita di dati, visto anche l’interesse da parte di altre cybergang di monetizzare gli attacchi che non hanno portato al pagamento di un riscatto.

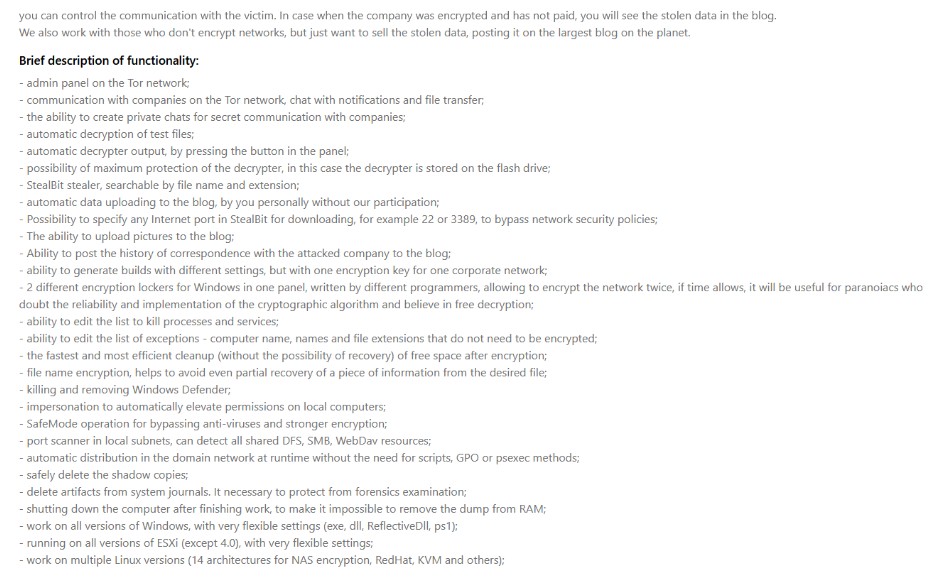

All’interno del loro Data Leak Site (DLS) nella sezione “Rules”, vengono pubblicate le regole che la cyber-gang adotta, e le moltissime funzionalità fornite agli affiliati, comprensiva la pubblicazione delle corrispondenze con le aziende colpite direttamente nel DLS.Si tratta di una soluzione di alto valore, in quanto progettata anche per colpire sistemi ESXi e permettere di lavorare su diverse versioni Linux (14 architetture per crittografia NAS, RedHat, KVM e altre).

Nella sezione “Rules” vengono anche specificati quali target non potranno essere colpiti e viene riportato quanto segue: “È illegale crittografare file in infrastrutture critiche, come centrali nucleari, centrali termiche, centrali idroelettriche e altre organizzazioni simili. Autorizzato a rubare dati senza crittografia. Se non riesci a capire se un’organizzazione è un’infrastruttura critica, chiedi aiuto”.

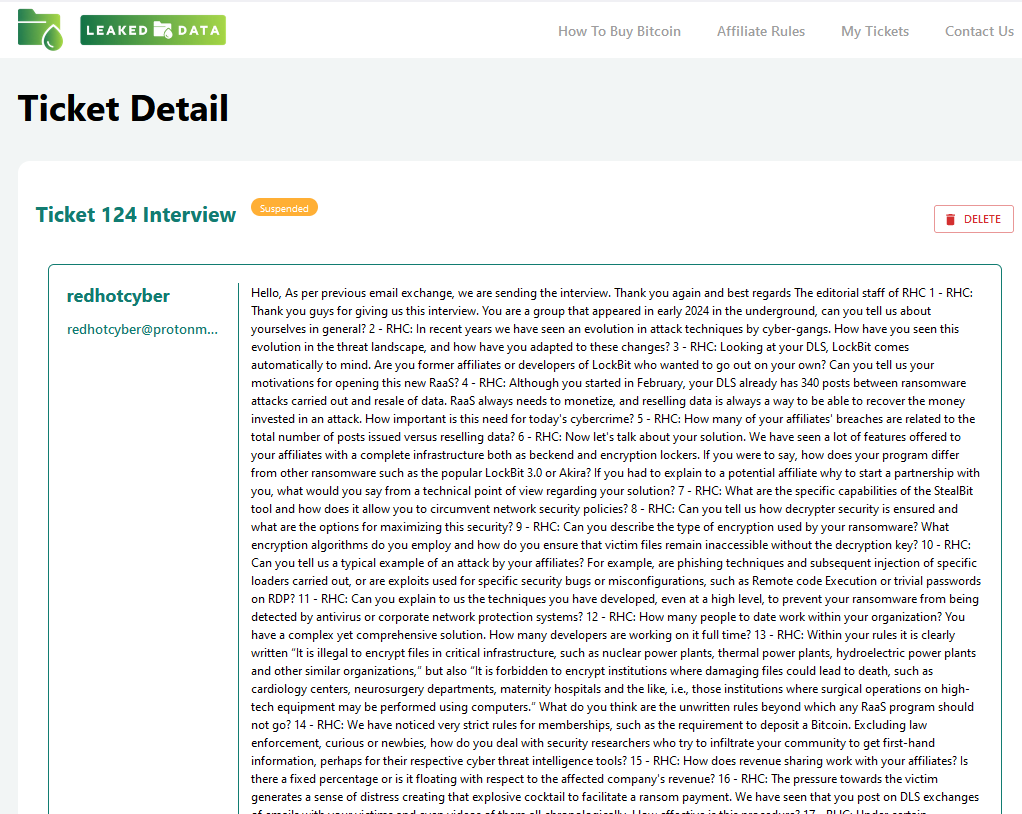

Abbiamo avuto l’opportunità di intervistare questa interessante Cyber-Gang e di seguito riportiamo l’intervista.

1 – RHC: Grazie ragazzi per averci concesso questa intervista. Siete un gruppo comparso ad inizio del 2024 nelle underground, potete parlarci di voi in generale?

RADAR & DISPOSSESSOR: In primo luogo, vorremmo offrire un saluto caloroso e sincero, insieme alla nostra sentita gratitudine, alle persone riflessive e intelligenti. Apprezziamo davvero il tempo che avete dedicato alla nostra intervista e apprezziamo il vostro interesse e la vostra attenzione per questa esperienza condivisa. Un grande ringraziamento all’incredibile team di Red Hot Cyber (RHC) per aver partecipato attivamente a questa discussione e per le loro domande penetranti! Icontributi di RHC hanno davvero arricchito la conversazione, rendendola più coinvolgente e significativa. Attendiamo con ansia scambi più fruttuosi per il futuro!

Il motto principale del nostro Gruppo DISPOSSESSOR è racchiuso nella frase: “Quando si tratta di sicurezza, la migliore difesa è un buon attacco”. Questa potente affermazione sottolinea l’importanza di adottare misure proattive quando si tratta di garantire la sicurezza informatica. Piuttosto che limitarsi a reagire alle minacce non appena si verificano, riteniamo che la strategia più efficace sia anticipare le potenziali minacce e affrontarle prima che possano essere sfruttate.

Questa mentalità è fondamentale nel panorama digitale odierno, dove le minacce informatiche diventano sempre più sofisticate. Restando un passo avanti, le organizzazioni possono ridurre significativamente il rischio di cadere vittime di attacchi informatici come i nostri. Con questa filosofia in mente, la nostra missione presso DISPOSSESSOR Group è assistere le aziende nel controllo della sicurezza operativa aziendale (OPSEC). In questo modo, miriamo a fornire ai nostri clienti gli strumenti necessari e le conoscenze di cui hanno bisogno per salvaguardare efficacemente le loro informazioni e infrastrutture.

Siamo i principali affiliati di LockBit, specialisti altamente qualificati nel campo della sicurezza informatica, il nostro team ha accumulato una vasta esperienza nel corso di molti anni, questa ci consente di identificare velocemente potenziali punti deboli. Abbiamo acquisito conoscenze dirette studiando e simulando attacchi alle reti, identificando così difetti di sicurezza e punti di ingresso nei sistemi.

E’ fondamentale per le organizzazioni stare al passo con i potenziali rischi impiegando protocolli e pratiche di sicurezza robusti. Questo tipo di informazioni e approfondimenti che forniamo sono vitali e hanno un valore inestimabile, ma hanno anche un costo significativo. Tuttavia, la collaborazione con il nostro gruppo può far risparmiare alle organizzazioni molto tempo e denaro. In conclusione, il nostro gruppo DISPOSSESSOR è pronto ad assistere le aziende a migliorare la loro sicurezza informatica. Con la nostra esperienza e conoscenza, offriamo una prospettiva unica su come proteggere le reti in modo efficace.

2 – RHC: Negli ultimi anni abbiamo assistito a un’evoluzione delle tecniche di attacco da parte delle cyber-gang. Come avete visto questa evoluzione nel panorama delle minacce, e come vi siete adattati a questi cambiamenti?

RADAR and DISPOSSESSOR: L’evoluzione delle tecniche di attacco da parte delle cyber-gang negli ultimi anni è stata notevole. Le bande informatiche stanno ora impiegando tattiche di doppia estorsione, in cui non solo crittografano i dati ma minacciano anche di divulgare informazioni sensibili a meno che non venga pagato un riscatto. Il dark web sta diventando un mercato per la criminalità informatica, dove vengono acquistati e venduti dati rubati, malware e servizi di hacking.

I nostri affiliati e partner DISPOSSESSOR seguono attivamente tutte le ultime tendenze nel campo degli attacchi informatici, in particolare: sfruttamento delle vulnerabilità CVE pubbliche, RCE.

Inoltre, conduciamo sessioni di formazione regolari per i nostri affiliati e partner per garantire che siano a conoscenza delle minacce più recenti, delle tecniche di bypass AV/EDR e dotati delle conoscenze per eseguire attacchi in modo efficace. C’è una citazione molto famosa di Bruce Schneier che si adatta alla nostra motivazione: “La sicurezza non è un prodotto, ma un processo”. Questa citazione evidenzia che il raggiungimento della sicurezza richiede sforzi continui e non può essere acquistato a titolo definitivo.

Le organizzazioni devono comprendere che la sicurezza non è un investimento una tantum o una semplice installazione software. Si tratta invece di un ciclo continuo di valutazione, adattamento e miglioramento.

I team DISPOSSESSOR sviluppano costantemente nuove tecniche, che richiedono un approccio flessibile alla sicurezza. Abbracciando l’idea che la sicurezza è un viaggio continuo, le organizzazioni possono prepararsi meglio per le sfide future. In conclusione, l’intuizione di Schneier serve a ricordare che la vera sicurezza si basa sulla vigilanza e sull’adattabilità piuttosto che fare affidamento esclusivamente su soluzioni o prodotti esterni.

I team DISPOSSESSOR sviluppano costantemente nuove tecniche di sicurezza che richiedono flessibilità e adattabilità, seguendo il principio che la sicurezza è un processo continuo. L’intuizione di Schneier sottolinea l’importanza della vigilanza rispetto al semplice affidamento su prodotti esterni. Per proteggersi dalle minacce in evoluzione, le organizzazioni devono adottare un approccio proattivo e adattivo, investire in tecnologia, formare il personale e collaborare tra settori.

3 – RHC: Guardando il vostro DLS, viene automatico pensare a LockBit. Siete ex affiliati o sviluppatori di LockBit che avete voluto mettervi in proprio? Ci potete raccontare le motivazioni per le quali avete aperto questo nuovo RaaS?

RADAR and DISPOSSESSOR: Siamo ex affiliati e partner di Lockbit. Abbiamo creato un blog simile al design di Lockbit perché pensavamo fosse il più informativo. Il nostro obiettivo era fornire spunti e informazioni preziose al nostro pubblico, traendo ispirazione dal layout e dalla presentazione efficaci delle risorse di Lockbit. Nel prossimo futuro, potremmo modificare il design in uno ancora più informativo. Questa potenziale riprogettazione mira a migliorare l’esperienza dell’utente rendendo le informazioni più accessibili e coinvolgenti.

Stiamo valutando la possibilità di integrare funzionalità come elementi interattivi, contenuti visivi aggiornati e navigazione semplificata per garantire che i nostri lettori possano trovare facilmente le informazioni di cui hanno bisogno. Inoltre, stiamo esplorando la possibilità di incorporare tipi di contenuti più diversificati, inclusi video di file, infografiche e interviste a esperti di diritto, per arricchire l’esperienza di apprendimento per il nostro pubblico. Crediamo che evolvendo continuamente la nostra piattaforma, possiamo servire meglio la nostra comunità e tenerla informata sugli ultimi sviluppi nel nostro campo.

Il motivo principale per aprire il nostro nuovo RAAS chiamato DISPOSSESSOR è l’indipendenza. Ci impegniamo ogni giorno a sviluppare e imparare dai nostri errori, distinguendoci dagli altri team e gruppi del settore. A differenza di molti concorrenti, non teniamo tra le nostre fila persone che potrebbero danneggiare la nostra attività, poiché comprendiamo che tali problemi possono mettere a repentaglio la nostra reputazione in qualsiasi momento. Prendiamo molto sul serio la nostra attività, provando un profondo senso di responsabilità nei confronti dei dipendenti delle aziende (nostri clienti) che serviamo. La nostra priorità è aiutarli a migliorare la loro sicurezza e protezione, il che richiede non solo un’intelligenza sobria, ma anche una buona memoria e reazioni rapide al mercato high-tech in rapida crescita.

Stiamo valutando l’integrazione di elementi interattivi, contenuti visivi aggiornati e una navigazione semplificata per facilitare l’accesso alle informazioni. Stiamo anche esplorando nuovi tipi di contenuti, come video, infografiche e interviste a esperti, per migliorare l’esperienza di apprendimento. Il nostro nuovo servizio RAAS, “DISPOSSESSOR”, si distingue per l’indipendenza e l’impegno nel miglioramento continuo, evitando di collaborare con individui che potrebbero compromettere la nostra reputazione. Ci concentriamo sulla sicurezza dei clienti, richiedendo intelligenza, memoria e prontezza per rispondere rapidamente al mercato high-tech in evoluzione.

Riconosciamo l’importanza di mantenere una mente lucida e un approccio mirato. Il nostro decryptor è progettato per decrittografare il 100% dei file, garantendo che i nostri clienti possano fidarsi dei nostri servizi. Garantiamo la rimozione completa dei dati esfiltrati dai nostri server (a differenza di LockBit) e invitiamo tutti a verificarlo tramite motori di ricerca e social network. La trasparenza è fondamentale per creare fiducia; pertanto, siamo orgogliosi del nostro track record pulito. Non ci sono recensioni negative o tag come #hunt associati al nostro gruppo DISPOSSESSOR sui social media, riflettendo la nostra dedizione all’eccellenza e alla responsabilità. Inoltre, investiamo continuamente in formazione e tecnologia per stare al passo con le potenziali minacce. Il nostro team è composto da professionisti qualificati che non sono solo esperti nei loro campi ma condividono anche un impegno collettivo verso pratiche etiche. Ciò garantisce il mantenimento di standard elevati in tutti gli aspetti delle nostre operazioni. Dando priorità all’integrità e alla professionalità, DISPOSSESSOR mira a stabilire un nuovo standard nel settore, dimostrando che è possibile operare con indipendenza e responsabilità. La nostra missione va oltre la mera redditività; ci impegniamo a creare un ambiente sicuro per tutti i nostri clienti, favorendo relazioni a lungo termine basate sulla fiducia e sul rispetto reciproco.

DISPOSSESSOR si concentra su trasparenza, affidabilità e standard etici elevati. Il nostro decryptor è progettato per decrittografare il 100% dei file e garantiamo la completa rimozione dei dati esfiltrati dai nostri server, diversamente da LockBit. Siamo orgogliosi della nostra reputazione pulita senza recensioni negative sui social media. Investiamo costantemente in formazione e tecnologia per affrontare le minacce emergenti. Il nostro team di professionisti qualificati condivide un impegno per pratiche etiche, puntando a stabilire nuovi standard di integrità nel settore. La nostra missione è creare un ambiente sicuro per i clienti e promuovere relazioni basate su fiducia e rispetto reciproco.

4 – RHC: Anche se avete iniziato a febbraio, il vostro DLS conta già 340 post tra attacchi ransomware effettuati e rivendita dei dati. Il RaaS deve sempre monetizzare e rivendere i dati è sempre un modo per poter recuperare i soldi investiti in un attacco. Quanto risulta importante questa necessità per il crimine informatico di oggi?

RADAR and DISPOSSESSOR: Sempre un modo per poter recuperare il denaro investito in un attacco. Quanto è importante questa esigenza per la criminalità informatica di oggi? Al momento stiamo ricevendo molti messaggi attraverso il modulo “Contattaci” del nostro blog con diverse offerte e una di queste è la vostra richiesta di intervista. 340 post sul blog sono solo l’inizio e quasi tutte queste aziende sono state violate dai nostri team, mentre eravamo in LockBit. Tutti i file sono conservati con cura su server di archiviazione sicuri e sui nostri backup a freddo. Per darvi la certezza, potete selezionare una qualsiasi delle aziende con cui lavoriamo e possiamo inviarvi un archivio contenente i dati relativi. I nostri team di analisti dei dati possiedono una conoscenza approfondita e sono pienamente consapevoli dei quadri giuridici dei Paesi Tier 1. Questa comprensione è fondamentale perché l’exfiltrato è un’attività che non può essere svolta da nessuno. Questa conoscenza è fondamentale perché i dati esfiltrati sono un aspetto fondamentale della nostra attività.

Il furto di informazioni critiche può causare gravi problemi, tra cui la perdita di proprietà intellettuale, problemi di GDPR, costose risposte agli incidenti, uso improprio delle informazioni, perdita di fiducia dei clienti, e danni alla reputazione e al marchio. Le conseguenze legali e normative possono complicare ulteriormente la situazione. Una violazione dei dati può avere effetti duraturi e rendere difficile il recupero, poiché i dati rubati possono continuare a circolare.Alla luce di queste gravi implicazioni, sconsigliamo vivamente di ignorare i nostri servizi. L’importanza di salvaguardare i vostri dati non può essere sopravvalutata e noi siamo qui per fornire la protezione necessaria a mitigare efficacemente questi rischi. Ignorare le potenziali minacce potrebbe lasciare la vostra organizzazione vulnerabile agli attacchi in corso e alle conseguenti ricadute. Oltre 900 giornalisti, reporter, redattori, analisti di dati, avvocati, ecc. si sono messi in contatto con noi.

5 – RHC: Quante sono le violazioni dei vostri affiliati in relazione alla totalità dei post emessi rispetto alla rivendita di dati?

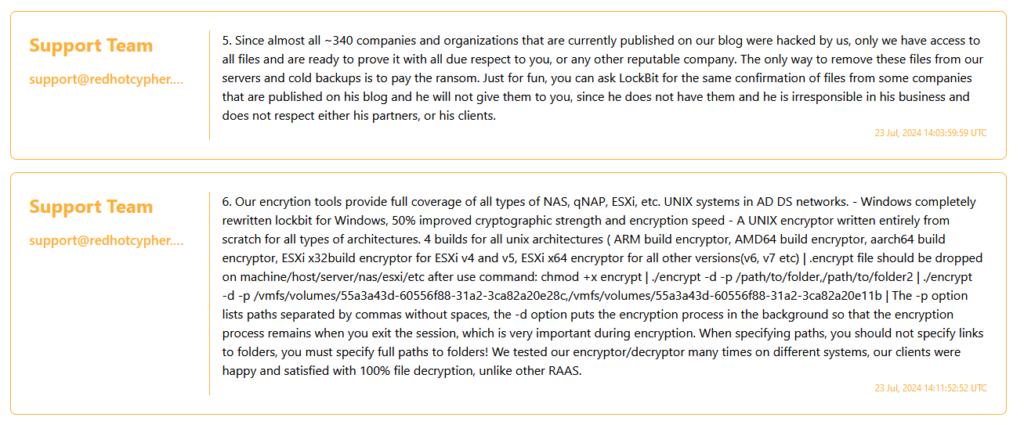

RADAR and DISPOSSESSOR: Poiché quasi tutte le circa 340 aziende e organizzazioni attualmente pubblicate sul nostro blog sono state violate da noi, solo noi abbiamo accesso a tutti i file e siamo pronti a dimostrarlo con tutto il rispetto per te o per qualsiasi altra azienda rispettabile. L’unico modo per rimuovere questi file dai nostri server e dai backup a freddo è pagare il riscatto. Per divertimento, puoi chiedere a LockBit la stessa conferma dei file di alcune aziende che sono pubblicati sul suo blog e lui non te li darà, dato che non li ha ed è irresponsabile nei suoi affari e non li rispetta neanche i suoi partner o i suoi clienti.

6 – RHC: Parliamo ora della vostra soluzione. Abbiamo visto moltissime funzionalità offerte ai vostri affiliati con una infrastruttura completa sia come beckend che come encryption lockers. Se doveste dire, in che modo il vostro programma si differenzia dagli altri ransomware come ad esempio i famosi LockBit 3.0 o Akira? Se doveste spiegare ad un potenziale affiliato perchè iniziare una collaborazione con voi, cosa direste dal punto di vista tecnico relativamente alla vostra soluzione?

RADAR and DISPOSSESSOR: I nostri strumenti di crittografia forniscono una copertura completa di tutti i tipi di NAS, qNAP, ESXi, ecc. sistemi UNIX in reti AD DS.- Lockbit per Windows completamente riscritto, con una forza crittografica e una velocità di cifratura migliorate del 50% – Un encryptor UNIX scritto interamente da zero per tutti i tipi di architetture. 4 build per tutte le architetture unix (ARM build encryptor, AMD64 build encryptor, aarch64 build encryptor, ESXi x32build encryptor per ESXi v4 e v5, ESXi x64 encryptor per tutte le altre versioni (v6, v7 ecc.) | .

Il file encrypt deve essere eliminato sulla macchina/host/server/nas/esxi/etc dopo aver usato il comando: chmod +x encrypt | ./encrypt -d -p /path/to/folder,/path/to/folder2 | . /encrypt -d -p /vmfs/volumes/55a3a43d-60556f88-31a2-3ca82a20e28c,/vmfs/volumes/55a3a43d-60556f88-31a2-3ca82a20e11b | L’opzione -p elenca i percorsi separati da virgole senza spazi, mentre l’opzione -d mette il processo di crittografia in background, in modo che rimanga anche quando si esce dalla sessione, cosa molto importante durante la crittografia. Quando si specificano i percorsi, non si devono specificare i collegamenti alle cartelle, ma i percorsi completi delle cartelle! Abbiamo testato il nostro sistema di crittografia/decrittografia molte volte su diversi sistemi, i nostri clienti sono stati felici e soddisfatti della decifrazione dei file al 100%, a differenza di altri RAAS.

7 – RHC: Quali sono le capacità specifiche del tool StealBit e come consente di aggirare le politiche di sicurezza di rete?

RADAR and DISPOSSESSOR: Utilizziamo i nostri sviluppi privati in linguaggi C++/asm principalmente per aggirare l’EDR/AV e le politiche di sicurezza di rete nelle reti AD DS.

8 – RHC: Potete dirci come viene garantita la sicurezza dei decrypter e quali sono le opzioni per massimizzare questa sicurezza?

RADAR and DISPOSSESSOR: Le informazioni sul nostro decrypt sono classificate come segrete. Ma come abbiamo risposto in precedenza, tutti i nostri clienti sono stati soddisfatti della decriptazione di successo al 100% di tutti i file, a differenza di altri RaaS, e soprattutto, in ogni caso abbiamo cancellato tutti i file dai nostri server e dai backup a freddo. Non possiamo inoltre indicare i nomi delle aziende che hanno acquistato da noi il decriptatore + la rimozione dei file esfiltrati, poiché si tratta di informazioni riservate.

9 – RHC: Potete descrivere il tipo di crittografia utilizzata dal vostro ransomware? Quali algoritmi di crittografia impiegate e come garantite che i file delle vittime rimangano inaccessibili senza la chiave di decrittazione?

RADAR and DISPOSSESSOR: Il nostro crittografo privato RADAR & DISPOSSESSOR impiega un sofisticato meccanismo di crittografia che combina tecniche di crittografia RSA e AES per le sue operazioni. Il ransomware si distingue in particolare per l’uso dell’algoritmo RSA-1024 per criptare in modo sicuro le chiavi di crittografia dei file, che vengono poi utilizzate con l’algoritmo AES-256 per criptare i file veri e propri. Dettagli chiave della crittografia RADAR & DISPOSSESSOR:

Nel complesso, la combinazione di RSA per lo scambio di chiavi e AES per la crittografia dei file crea un modello di sicurezza a più livelli che aumenta l’efficacia del ransomware RADAR & DISPOSSESSOR, complicando al contempo la decrittografia senza chiavi adeguate.

10 – RHC: Ci potete raccontare un esempio tipico di un attacco da parte dei vostri affiliati? Ad esempio, vengono svolte tecniche di phishing e successivo injection di specifici loader, oppure vengono utilizzati exploit per specifici bug di sicurezza o misconfiguration, come ad esempio Remote code Execution o password banali su RDP?

RADAR and DISPOSSESSOR: Per trovare la risposta a questa domanda, potete fare riferimento alla seconda risposta che abbiamo fornito in precedenza. Questa risposta contiene informazioni dettagliate che affrontano la domanda in modo esauriente.

11 – RHC: Ci potete spiegare le tecniche che avete sviluppato, anche ad alto livello, per evitare che il vostro ransomware possa essere rilevato da parte degli antivirus o dei sistemi di protezione delle reti aziendali?

RADAR and DISPOSSESSOR: Ogni singolo team di ransomware RADAR & DISPOSSESSOR è composto da affiliati e partner che utilizzano le proprie tecnologie proprietarie per aggirare efficacemente varie misure di sicurezza, tra cui Endpoint Detection and Response (EDR), Antivirus (AV), Intrusion Prevention Systems (IPS) e Host Intrusion Prevention Systems (HIPS). Queste tecniche sono specificamente progettate per sfruttare le vulnerabilità all’interno delle reti delle aziende che utilizzano i servizi di dominio Active Directory (AD DS), consentendo loro di svolgere le proprie attività dannose senza essere rilevati. È importante capire che i metodi e gli strumenti impiegati da questi gruppi sono segreti strettamente custoditi. Ogni gruppo evolve continuamente le proprie strategie per rimanere al passo con i protocolli di sicurezza e i sistemi di monitoraggio, rendendo difficile per le organizzazioni difendersi da queste minacce. Con tutto il rispetto, dobbiamo sottolineare che non abbiamo il diritto di divulgare alcuna informazione specifica su queste tecnologie o tattiche. La riservatezza di queste operazioni è fondamentale non solo per l’integrità delle misure di sicurezza, ma anche per la sicurezza delle persone e delle organizzazioni colpite da attacchi ransomware.

12 – RHC: Quante persone ad oggi lavorano all’interno della vostra organizzazione? Avete una soluzione complessa e allo stesso tempo completa. Quanti sono gli sviluppatori che ci lavorano full time?

RADAR and DISPOSSESSOR: We have internal rules in team to not distribute this kind of information to third parties.

13 – RHC: All’interno delle vostre regole c’è scritto chiaramente “È illegale crittografare file in infrastrutture critiche, come centrali nucleari, centrali termiche, centrali idroelettriche e altre organizzazioni simili” ma anche “È vietato crittografare istituti in cui il danneggiamento dei file potrebbe portare alla morte, come centri di cardiologia, reparti di neurochirurgia, ospedali di maternità e simili, cioè quegli istituti in cui possono essere eseguiti interventi chirurgici su apparecchiature ad alta tecnologia utilizzando computer”. Quali sono a vostro avviso le regole non scritte oltre le quali ogni programma RaaS non dovrebbe spingersi oltre?

RADAR and DISPOSSESSOR: Diversi team di ransomware RADAR & DISPOSSESSOR, affiliati e partner selezionano varie aziende e organizzazioni da colpire in base ai risultati generati dai loro strumenti, che aiutano a identificare potenziali vulnerabilità e punti di ingresso per l’accesso iniziale. Questi strumenti spesso analizzano un’ampia gamma di dati, tra cui le configurazioni di rete, le misure di sicurezza e gli incidenti passati, per determinare quali entità potrebbero essere più suscettibili a un attacco. Una volta identificato l’obiettivo, i team pianificano meticolosamente il loro approccio, spesso utilizzando tecniche sofisticate per aggirare i protocolli di sicurezza. Ciò può comportare schemi di phishing, lo sfruttamento di vulnerabilità del software o persino l’utilizzo di informazioni privilegiate. L’obiettivo finale è quello di infiltrarsi nei sistemi dell’organizzazione e distribuire il ransomware per criptare i dati critici, chiedendo un riscatto per il loro rilascio. Inoltre, questi team possono prendere in considerazione fattori come le dimensioni dell’organizzazione, la sua situazione finanziaria e il suo settore, poiché alcuni settori sono obiettivi più redditizi di altri.

L’aggiornamento regolare dei protocolli di sicurezza, la formazione dei dipendenti e l’investimento in sistemi avanzati di rilevamento delle minacce sono strategie essenziali che possono contribuire a ridurre la probabilità di cadere vittima di attacchi ransomware. La dichiarazione evidenzia una preoccupazione cruciale riguardo all’uso di programmi di crittografia e ransomware-as-a-service (RaaS) in ambienti sensibili, come ospedali e centri chirurgici. Ecco alcune regole non scritte che dovrebbero guidare le considerazioni etiche degli sviluppatori e degli utenti di RaaS:

Aderendo a questi principi guida, coloro che sono coinvolti nello sviluppo o nell’utilizzo di RaaS possono contribuire a garantire che le loro azioni non contribuiscano a creare danni, in particolare in aree critiche dove sono in gioco vite umane.

14 – RHC: Abbiamo notato regole molto rigide per le affiliazioni, come il requisito di depositare un Bitcoin. Escludendo le forze dell’ordine, curiosi o neofiti, come vi comportate nei confronti dei ricercatori di sicurezza che cercano di infiltrarsi nella vostra community per ottenere informazioni di prima mano, magari per i rispettivi tool di cyber threat intelligence?

RADAR and DISPOSSESSOR: Le regole per il deposito di 1 bitcoin sono obbligatorie per eliminare gli individui frivoli e le persone che hanno intenzione di estrarre informazioni riservate dal nostro team. Queste linee guida assicurano che solo i partecipanti seri siano coinvolti nelle nostre operazioni, creando un ambiente sicuro per tutti i membri. Richiedendo un deposito, non solo filtriamo chi ha intenzioni discutibili, ma promuoviamo anche un senso di impegno e responsabilità tra i nostri collaboratori.

È fondamentale per mantenere l’integrità della nostra comunità e salvaguardare la fiducia che abbiamo costruito nel tempo. Tutti i partecipanti devono comprendere che il deposito serve come barriera all’ingresso, promuovendo una cultura della responsabilità e migliorando al contempo la sicurezza generale della nostra piattaforma.

15 – RHC: Come funziona la suddivisione delle revenue con i vostri affiliati? Esiste una percentuale fissa oppure è mobile rispetto alle revenue dell’azienda colpita?

RADAR and DISPOSSESSOR: In genere, l’80% va ai redteamers, mentre il 20% è distribuito tra i team RADAR e DISPOSSESSOR. Questa percentuale non è fissa, ma può variare in base a diversi fattori, tra cui i requisiti specifici del progetto, le prestazioni del team e le priorità generali. Discutiamo con ogni singolo team per assicurarci che l’assegnazione rifletta le loro capacità e il loro carico di lavoro attuale. Ad esempio, se i redteamers hanno un progetto particolarmente impegnativo che richiede un maggiore supporto, possiamo modificare la distribuzione per assegnare temporaneamente risorse aggiuntive. Al contrario, se i team RADAR o DISPOSSESSOR stanno svolgendo compiti critici che richiedono maggiore attenzione, potrebbero ricevere una quota maggiore. Questo approccio flessibile ci permette di ottimizzare i nostri sforzi e di garantire che ogni team abbia ciò di cui ha bisogno per avere successo. Mantenendo una comunicazione aperta e rivedendo regolarmente la situazione, possiamo adattarci a circostanze mutevoli e prendere decisioni informate sull’allocazione delle risorse. In definitiva, il nostro obiettivo è migliorare la collaborazione tra i team e massimizzare l’efficienza e l’efficacia nel raggiungimento dei nostri obiettivi.

16 – RHC: La pressione verso la vittima genera senso di angoscia creando quel cocktail esplosivo che permette di facilitare il pagamento di un riscatto. Abbiamo visto che pubblicate sul DLS gli scambi delle email con le vostre vittime e addirittura dei video che le riportano tutte cronologicamente. Quanto è efficace questa procedura?

RADAR and DISPOSSESSOR: Non siamo pigri nel fare ogni sforzo possibile per raggiungere i nostri obiettivi, in particolare quando si tratta di documentare file critici, corrispondenza e altre informazioni essenziali. Diamo valore al nostro tempo e ci aspettiamo che le aziende ci trattino con il rispetto che meritiamo. Nel frenetico ambiente digitale di oggi, è fondamentale che le organizzazioni riconoscano l’importanza di salvaguardare i dati sensibili. Gli eventi recenti hanno sottolineato le vulnerabilità che molte aziende devono affrontare, in particolare per quanto riguarda le minacce alla sicurezza informatica. Per rimanere informati sull’evoluzione del panorama del ransomware e sugli sforzi del nostro team Dispossessor, prendete in considerazione la possibilità di consultare questi rapporti di ricerca completi:

Approfondimenti LinkedIn su Dispossessor: Top #2 Ransomware Team in 2024. Per conoscere le prestazioni e le statistiche del nostro team, consultate questi articoli di LinkedIn:

Implicazioni legali per le aziende colpite. Tutte le aziende colpite dagli attacchi dei team RADAR e DISPOSSESSOR devono comprendere che qualsiasi violazione che coinvolga informazioni riservate, come quelle di clienti, studenti, pazienti, partner o dipendenti, o qualsiasi altro dato riservato, può portare a gravi ripercussioni legali. Ciò include potenziali azioni legali per fughe di dati, che potrebbero avere conseguenze finanziarie e reputazionali significative. Le aziende devono dare priorità alla sicurezza dei dati per evitare tali rischi e mantenere la fiducia dei propri stakeholder.

17 – RHC: In certe circostanze vengono inviate le informazioni esfiltrate a clienti e agli impiegati. Tentate quindi quella che viene chiamata “terza estorsione” con lo scopo di farvi pagare il riscatto dall’azienda violata, oppure è perchè chiedete riscatti specifici alle singole persone?

RADAR and DISPOSSESSOR: Sì, in casi eccezionali effettuiamo la terza estorsione di ransomware dovuta a una fuga di dati riservati. Ciò avviene se l’azienda si rifiuta di pagare il riscatto o ignora la crittografia e la fuga di file riservati. Tale negligenza può esporre partner, dipendenti, clienti e altre parti interessate a rischi significativi. In queste situazioni, valutiamo la portata della violazione dei dati e le potenziali conseguenze delle informazioni trapelate Inoltre, sottolineiamo l’importanza delle pratiche di cybersecurity e la necessità per le aziende di implementare misure solide per salvaguardare i propri dati. In definitiva, il nostro obiettivo è quello di evidenziare le gravi implicazioni che derivano dall’ignorare tali minacce, incoraggiando le aziende ad assumersi la responsabilità e ad agire con decisione di fronte a potenziali violazioni dei dati.

18 – RHC: Avete delle regole specifiche che vi siete dati, come ad esempio non colpire determinate zone come la CSI? Ce ne potete parlare?

RADAR and DISPOSSESSOR: Tutte le regole speciali sono descritte nel nostro blog.

19 – RHC: Che tipo di supporto fornite agli affiliati durante le operazioni in caso di problemi con la cifratura o l’upload dei dati sul data leak site?

RADAR and DISPOSSESSOR: Abbiamo già affrontato questa domanda in messaggi precedenti, dove abbiamo fornito spiegazioni e approfondimenti dettagliati. Se avete bisogno di ulteriori chiarimenti o desiderate approfondire altri aspetti di questo argomento, fatecelo sapere e saremo lieti di aiutarvi.

20 – RHC: Qual è la visione a lungo termine per RADAR and DISPOSSESSOR? Avete intenzione di espandere le vostre attività ad altri settori o regioni geografiche? Che novità avete in mente per il prossimo futuro?

RADAR and DISPOSSESSOR: I team di RADAR e DISPOSSESSOR mirano a sviluppare il settore della Cybersecurity Law per proteggere i terzi dalle conseguenze delle fughe di dati causate da attacchi informatici. L’iniziativa prevede la creazione di normative che responsabilizzino le aziende sulla sicurezza dei dati, promuovendo responsabilità e vigilanza. Saranno stabilite linee guida per la protezione dei dati, inclusa la segnalazione obbligatoria delle violazioni e l’adozione di misure di sicurezza solide. Verranno promossi programmi di formazione per sensibilizzare i dipendenti sulle minacce informatiche e collaboreremo con stakeholder, esperti legali e fornitori di tecnologia per rafforzare la sicurezza e stimolare l’innovazione. L’obiettivo è creare un panorama di cybersecurity resiliente e un ambiente digitale più sicuro.

21 – RHC: Quali tecnologie emergenti pensate che avranno un impatto significativo sul futuro del cybercrime? Ad esempio l’intelligenza artificiale, ad oggi è una tecnologia matura oppure no?

RADAR and DISPOSSESSOR: L’opinione del nostro team RADAR e DISPOSSESSOR è che l’intelligenza artificiale avrà un impatto significativo sul futuro della criminalità informatica, ma anche della difesa informatica. Le aziende che hanno subito attacchi informatici dovrebbero temere maggiormente la fuga di dati, poiché con l’aiuto dell’IA sta diventando sempre più facile elaborare rapidamente terabyte di informazioni. Questa capacità consente ai criminali informatici di analizzare grandi quantità di dati, identificare le vulnerabilità ed eseguire attacchi con un’efficienza senza precedenti. In prospettiva, la prossima catena di sviluppo potrebbe essere una legge sulla sicurezza informatica basata sull’intelligenza artificiale e sul trasferimento decentralizzato di file tramite blockchain.

Questo nuovo quadro giuridico potrebbe stabilire le linee guida per l’utilizzo delle tecnologie di intelligenza artificiale nella cybersecurity, garantendo che siano impiegate in modo etico ed efficace per proteggere le informazioni sensibili. Implementando soluzioni basate sull’IA, le organizzazioni potrebbero essere in grado di migliorare le proprie capacità di rilevamento e risposta alle minacce. Inoltre, l’integrazione della tecnologia blockchain potrebbe fornire un ulteriore livello di sicurezza creando registrazioni immutabili delle transazioni e dei trasferimenti di file. Questa decentralizzazione può contribuire a mitigare i rischi associati all’archiviazione centralizzata dei dati, rendendo molto più difficile per gli aggressori l’accesso o la manipolazione di informazioni critiche.

In definitiva, l’intersezione tra IA e cybersecurity potrebbe rimodellare il nostro approccio alla sicurezza digitale, sottolineando la necessità di strategie adattive che sfruttino la tecnologia per stare un passo avanti ai criminali informatici. Con l’evoluzione di questo settore, le parti interessate devono dare priorità alla collaborazione tra governi, settori privati e sviluppatori di tecnologie per creare un ambiente digitale più sicuro per tutti.

22 – RHC: Ci sono collaborazioni o rivalità significative tra voi e altre cyber-gang? Come influenzano queste relazioni le vostre operazioni?

RADAR and DISPOSSESSOR: Il nostro team RADAR e DIPOSSESSOR non collabora con alcuna cyber gang di terze parti, in quanto siamo orgogliosi di essere professionisti indipendenti e tradizionali. motivati a stabilire una propria nicchia sulla scena della sicurezza. I team di RADAR e DISPOSSESSOR devono conoscere le normative pertinenti, tra cui il Regolamento generale sulla protezione (PR) e il Computer Fraud and Abuse Act (CFAA), nonché il Regolamento generale sulla protezione dei dati (GDPR) e normative simili, per garantire la conformità e la responsabilità dei dati. Il nostro team è impegnato a sostenere gli standard etici nel panorama legislativo della cybersecurity.

Rivolgersi a un consulente legale esperto in leggi sulla cybersecurity può aiutare ulteriormente a destreggiarsi tra le complessità di queste normative e a garantire che tutte le pratiche siano in linea con gli standard legali più recenti e con le migliori prassi in materia di protezione dei dati.

23 – RHC: Le operazioni di law enforcement come Cronos hanno avuto un impatto significativo su molte organizzazioni criminali. Come gestite il rischio di essere individuati o catturati dalle autorità?

RADAR and DISPOSSESSOR: Le operazioni di applicazione della legge, come l’operazione CRONOS, devono affrontare sfide significative in paesi come la Cina a causa di quadri giuridici, strutture governative e protocolli di applicazione diversi. In queste giurisdizioni, fattori quali la sovranità dello Stato, il ruolo delle forze dell’ordine locali e la cooperazione internazionale possono complicare l’attuazione di tali operazioni. In Cina, la natura centralizzata del governo e la sua attenzione al mantenimento della stabilità sociale possono limitare le attività delle forze dell’ordine straniere. Il sistema legale cinese opera secondo principi diversi, tra cui la priorità degli interessi dello Stato rispetto ai diritti individuali, che possono creare ulteriori ostacoli alla cooperazione internazionale nelle operazioni di contrasto. Inoltre, entrambi i Paesi hanno sfide uniche legate alla criminalità informatica, alla criminalità organizzata e all’attuazione di accordi legali transnazionali. L’assenza di trattati di mutua assistenza legale (MLAT) e la complessità dei processi di estradizione complicano ulteriormente le attività di contrasto in queste regioni. All’interno dei nostri team RADAR e DISPOSSESSOR vige la regola non scritta di non criptare i file in Cina.

24 – RHC: Se doveste dire ad una azienda da quale parte cominciare per poter essere resiliente agli attacchi informatici come i vostri, cosa consigliereste?

RADAR and DISPOSSESSOR: Per aiutare un’azienda a costruire la resilienza contro gli attacchi informatici di RADAR e DISPOSSESSORE RAAS, raccomanderei i seguenti passi:

25 – RHC: Qual è la vostra opinione sulle politiche globali di cybersecurity e sulle regolamentazioni? Pensate che possano influenzare il modo in cui operate?

RADAR and DISPOSSESSOR: Le politiche e le normative globali in materia di cybersecurity svolgono un ruolo cruciale nel plasmare il panorama della sicurezza digitale in tutte le nazioni e i settori. Queste politiche sono progettate per affrontare le crescenti minacce poste dai cyberattacchi, dalle violazioni dei dati e da altre forme di crimine digitale. Stabiliscono un quadro di riferimento all’interno del quale le organizzazioni devono operare, delineando le migliori pratiche per la protezione dei dati, la risposta agli incidenti e la gestione del rischio. Non possono influenzare il nostro modo di operare.

26 – RHC: Grazie davvero per l’intervista. Facciamo queste interviste per far comprendere ai nostri lettori che la cybersecurity è una materia prettamente tecnica e che per poter vincere la lotta contro il cybercrime occorre essere più forti di voi, che notoriamente siete spesso un passo avanti a tutti. C’è qualcosa che vorreste dire ai nostri lettori, oppure alle potenziali vittime delle vostre operazioni?

RADAR and DISPOSSESSOR: Grazie anche a voi. Caro team di RHC, apprezziamo il modo in cui lavorate e vi siamo grati per la vostra conoscenza qualificata e approfondita delle domande che ci avete posto. La vostra esperienza apporta un immenso valore alle nostre discussioni e aiuta a navigare in argomenti complessi con chiarezza. Non vediamo l’ora di continuare la nostra collaborazione e di imparare dalle vostre intuizioni. I vostri contributi fanno una differenza significativa e vi siamo grati per la vostra dedizione e il vostro rapido supporto.

Nel contesto di un attacco ransomware, decidere se pagare il riscatto può influire notevolmente su operazioni, finanze e reputazione dell’azienda. Se un’azienda non paga, le conseguenze superano le ripercussioni finanziarie, includendo rischi legati alla sicurezza dei dati e alla potenziale esposizione di dati esfiltrati. Anche se i backup a freddo offrono protezione, è cruciale considerare le implicazioni a lungo termine. La decisione di pagare comporta una valutazione tra le preoccupazioni finanziarie immediate e la protezione delle informazioni sensibili.

Nel mondo di oggi, mantenere una reputazione positiva è obbligatorio, soprattutto per i team che si occupano di settori sensibili come RADAR e DISPOSSESSOR. Il nostro team è orgoglioso di non avere recensioni negative o tag dannosi sulle piattaforme dei social media. Questo non solo riflette il nostro impegno verso l’eccellenza, ma assicura anche che i clienti possano rivolgersi a noi con fiducia, sapendo che aderiamo ai più alti standard di integrità e professionalità. Quando le persone vedono che non ci sono recensioni negative, sono più propense a fidarsi dei vostri servizi. Un marchio positivo di RADAR e DISPOSSESSOR è l’obiettivo principale per noi. Riflette il nostro impegno per la qualità e la soddisfazione del cliente, che può portare a un’attività ripetuta e a referenze.

Se vuoi accedere all’intervista integrale clicca qua

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…