Nel panorama odierno della sicurezza informatica, CrowdStrike si distingue come uno dei leader più innovativi e influenti. Fondata nel 2011 da George Kurtz, Dmitri Alperovitch e Gregg Marston, l’azienda ha rapidamente guadagnato una reputazione per la sua capacità di rilevare e prevenire minacce informatiche avanzate. Con una combinazione di tecnologie all’avanguardia, intelligenza artificiale e un team di esperti di sicurezza, CrowdStrike è diventata una forza trainante nella protezione delle organizzazioni contro gli attacchi informatici.

In questa intervista a Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrike, discuteremo delle sfide attuali che le aziende devono affrontare nel campo della sicurezza informatica e di come CrowdStrike sta rispondendo a queste minacce in continua evoluzione. Inoltre, parleremo del ruolo dell’intelligenza artificiale nella protezione dei dati e delle infrastrutture critiche.

La soluzione di maggior interesse fornita da CrowdStrike è la sua piattaforma Falcon, che utilizza una combinazione di analisi comportamentale e intelligenza artificiale per rilevare e rispondere alle minacce in tempo reale. Questa tecnologia ha rivoluzionato il modo in cui le aziende possono proteggere i loro sistemi, offrendo una visibilità senza precedenti sulle attività sospette e consentendo una risposta rapida ed efficace.

Luca non mancherà di discutere delle tendenze future nel campo della sicurezza informatica e di come CrowdStrike si sta preparando per affrontare le nuove sfide che di giorno in giorno emergono. Con l’aumento della digitalizzazione e l’espansione delle superfici di attacco, la capacità di adattarsi rapidamente e di innovare è cruciale per mantenere la sicurezza delle informazioni.

Accenneremo inoltre a come le attuali tensioni geopolitiche e conflitti globali, come gli scenari Ucraina/Russia, Cina/Taiwan stanno influenzando la natura e la frequenza degli attacchi cyber.

1-RHC: Il vostro Global Threat Report annuale (GTR 2025) riassume l’analisi del team di intelligence di CrowdStrike effettuata nel corso del 2024 e descrive temi, tendenze ed eventi di rilievo nel panorama delle minacce informatiche. Questo report annuale include anche valutazioni anticipate delle minacce per aiutare le organizzazioni a prepararsi e a proteggersi durante il prossimo anno. Potrebbe condividere con noi alcune delle principali tendenze e minacce emerse dal report di quest’anno e come le aziende possono utilizzare queste informazioni per migliorare la propria postura digitale per il futuro?

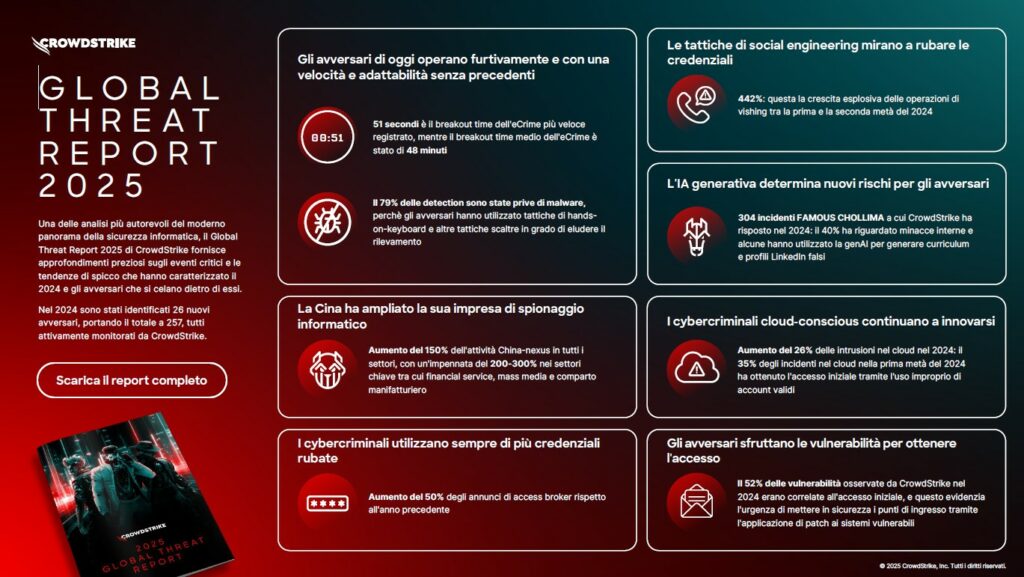

Luca Nilo Livrieri: Il report evidenzia alcune tendenze significative in relazione alle tipologie di attacchi: il 79% degli attacchi rilevati da CrowdStrike nel 2024 risulta aver operato senza malware, utilizzando cioè strumenti legittimi già presenti nell’ambiente della vittima, e rendendo quasi impossibile distinguere l’attività malevole. Si parla quindi di intrusioni interattive o “hands-on”. Un dato altrettanto interessante emerso è l’aumento di attacchi che sfruttano tecniche di social engineering – vishing e call back phishing su tutte. Tenendo conto di queste tendenze, le aziende devono focalizzarsi su diversi aspetti: innanzitutto su una protezione delle identità, che vengono spesso usate dagli attaccanti come initial access, e poi su un rafforzamento delle soluzioni di rilevamento in real time basate su behaviour e, infine, sull’utilizzo di soluzioni di IA per aumentare la velocità della detection, investigation e response. Dal punto di vista organizzativo è necessario formare il personale a difendersi dal social engineering, implementare workflow automatizzati di remediation e sviluppare capacità di threat hinting a 360°su tutto il perimetro aziendale

2-RHC: Quali sono i trend nello eCrime? Quanto sono diffusi attacchi tramite malware rispetto ad attacchi mirati alle identità che non prevedano l’utilizzo di malware e/o includano l’uso di social engineering potenziato eventualmente dall’Intelligenza Artificiale Generativa (GenAI) (come ad esempio con video DeepFake)?

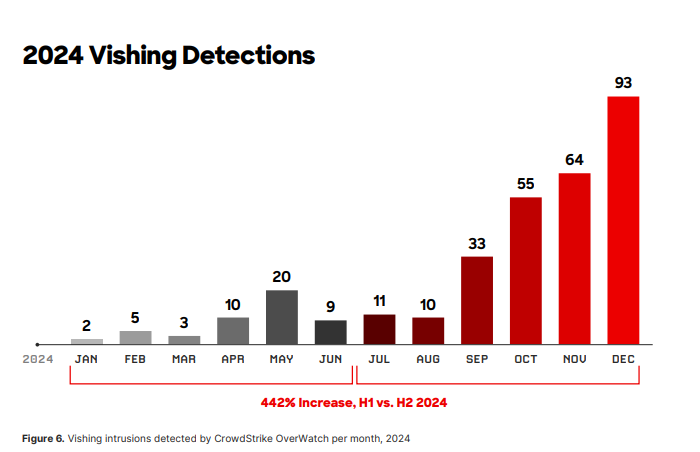

Luca Nilo Livrieri: Secondo l’analisi che abbiamo svolto nel 2024, come accennato nella risposta alla precedente domanda, vi è stata un’alta percentuale (79%) di attacchi senza utilizzo di malware e basati su tecniche “hands-on-keyboard” e strumenti legittimi: si preferiscono quindi metodi “fileless” e living-off-the-land. Gli attacchi alle identità risultano i più frequenti, essendo ormai da anni un trend in crescita. A tal proposito si è registrato, ad esempio, un aumento del 442% negli attacchi di vishing nella seconda metà del 2024 e un crescente utilizzo di GenAI per la creazione di contenuti più convincenti a supporto nelle operazioni di social engineering.

L’utilizzo dell’intelligenza artificiale ha supportato un’evoluzione delle tattiche dal phishing tradizionale verso tecniche alternative (vishing e callback) con un aumento dell’efficacia significativo, se in passato la classica email di phishing aveva un’efficacia del 12%, oggi la stessa email generata con l’AI ha un’efficacia del 54%.

3-RHC: Kevin Mitnick, noto come “il Condor”, è stato uno degli hacker più famosi e abili della storia. La sua carriera di hacking iniziò negli anni ’80, quando si dedicò al phreaking, ovvero l’hacking dei sistemi telefonici. Mitnick era un maestro nell’arte dell’ingegneria sociale, utilizzando tecniche di manipolazione psicologica per ottenere informazioni riservate direttamente dalle persone al telefono.

Quanto è ancora importante per le organizzazioni educare gli utenti a riconoscere tentativi di attacco tramite di voice phishing (vishing)?

Luca Nilo Livrieri: L’eredità delle tecniche di social engineering di Kevin Mitnick è più rilevante che mai nel panorama attuale delle minacce informatiche. L’allarmante aumento negli attacchi di vishing (del 442%), già citato, ha dimostrato come questa tecnica tradizionale si sia evoluta e rafforzata grazie alle nuove tecnologie.

Le tecniche di manipolazione psicologica che Mitnick utilizzava negli anni ’80 sono state potenziate dall’intelligenza artificiale e dalle tecnologie di clonazione vocale, rendendo gli attacchi di vishing significativamente più convincenti e difficili da identificare. Gli attaccanti moderni sfruttano ancora le stesse vulnerabilità umane – urgenza, autorità e fiducia – ma avendo a disposizione strumenti molto più sofisticati.

L’evoluzione tecnologica ha permesso di automatizzare e scalare questi attacchi, integrandoli con altri vettori di minaccia. La capacità di generare “voci clone” realistiche e di orchestrare attacchi su larga scala rende senza dubbio il vishing una minaccia ancora più seria rispetto al passato. É fondamentale per le organizzazioni proteggersi investendo nella formazione continua del personale, conducendo simulazioni realistiche e assicurando un aggiornamento costante della consapevolezza sulle nuove tecniche di attacco. Questa formazione deve essere supportata da solidi controlli tecnici, come l’autenticazione multi-fattore e protocolli di verifica delle richieste sensibili. Le organizzazioni devono inoltre stabilire procedure chiare e verificabili per la gestione delle richieste sensibili, definendo canali di comunicazione sicuri e implementando sistemi efficaci per il reporting di tentativi sospetti. La combinazione tra consapevolezza umana e controlli tecnici rimane la migliore difesa contro il vishing moderno, proprio come ai tempi di Mitnick, purché tenga conto della necessità di strumenti e procedure specificamente adattati alle sfide contemporanee

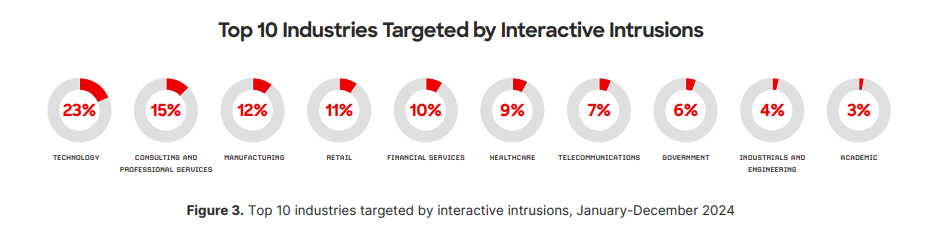

4-RHC: Sempre in merito ai trend, pensando alle vittime dello eCrime, potrebbe indicarci delle statistiche riguardo i settori verticali più significativi nelle aree geografiche più importanti?

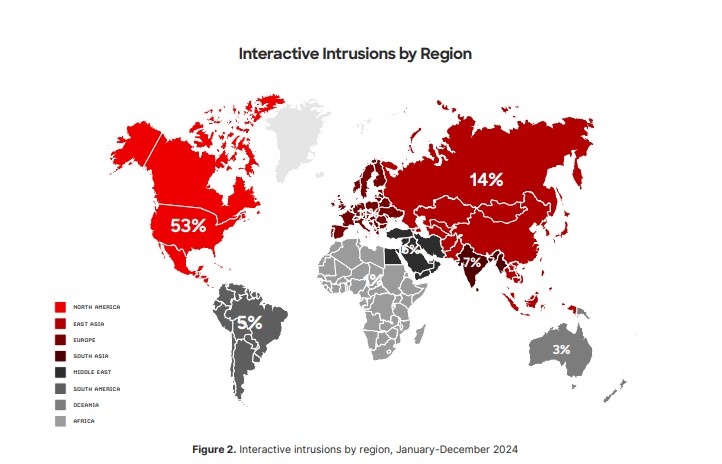

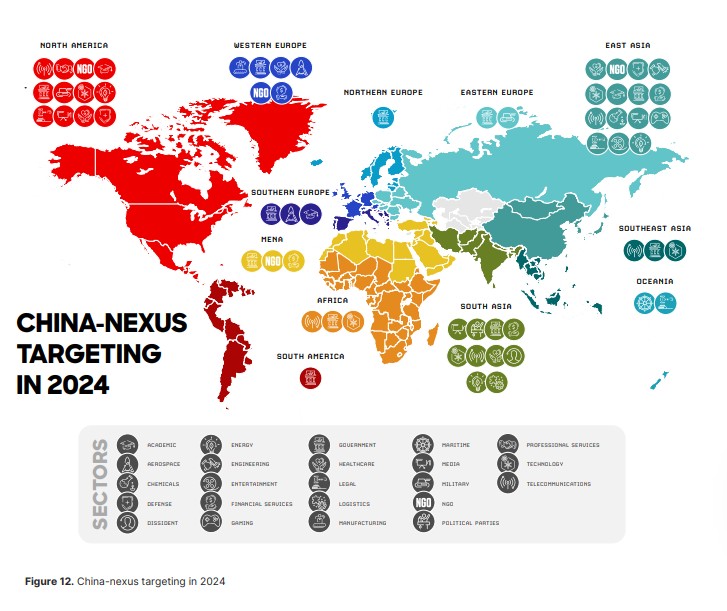

Luca Nilo Livrieri: Il Global Threat Report 2025 di CrowdStrike rivela un quadro complesso e preoccupante della distribuzione degli attacchi eCrime a livello globale e settoriale. L’analisi mostra come gli attori delle minacce abbiano intensificato significativamente le loro attività, con un’attenzione particolare al settore finanziario, che ha subito un drammatico aumento degli attacchi, specialmente da parte di gruppi legati alla Cina – con incrementi che hanno raggiunto il 200-300%.

A livello globale il Nord America continua a essere un obiettivo primario, particolarmente per quanto riguarda le istituzioni finanziarie e le aziende tecnologiche. L’Europa ha visto una concentrazione di attacchi diretti al settore manifatturiero e ai servizi finanziari, mentre nella regione Asia-Pacifico gli attaccanti hanno mostrato un interesse particolare per il settore industriale e manifatturiero.

Il settore sanitario e le infrastrutture critiche rimangono obiettivi di elevato interesse strategico a livello globale, con un’intensificazione degli attacchi particolarmente evidente nelle economie più sviluppate.

5-RHC: Oggi, la Cina è una delle principali economie mondiali, con un forte settore manifatturiero orientato all’esportazione. Qual è oggi la portata di operazioni di spionaggio informatico da parte di attori cinesi? La maturità degli attaccanti cinesi è aumentata in modo proporzionato all’aumento del loro potere economico?

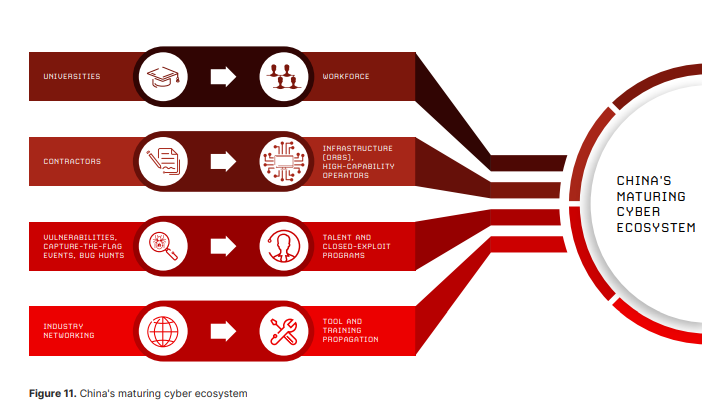

Luca Nilo Livrieri: Il Global Threat Report 2025 di CrowdStrike rivela un incremento sostanziale delle operazioni cyber cinesi, con un aumento complessivo del 150% trasversale su tutti i settori, con punte fino al 200-300% in ambiti strategicamente cruciali come il settore finanziario, mediatico, manifatturiero e ingegneristico-industriale. Questa escalation nelle attività di cyber-spionaggio riflette chiaramente l’ambizione cinese di consolidare la propria posizione di leadership tecnologica e industriale a livello globale. La maturazione delle capacità offensive cinesi è particolarmente evidente nell’evoluzione delle tattiche operative: gli attaccanti hanno abbandonato approcci più tradizionali e facilmente rilevabili in favore di metodologie più sofisticate e difficili da attribuire. Particolarmente significativa è la loro capacità di condurre operazioni stealth che evitano l’uso di malware, a favore di tecniche più sottili che sfruttano le vulnerabilità della supply chain e garantiscono una persistenza duratura nei sistemi compromessi. Questa evoluzione tecnica dimostra un chiaro allineamento con gli obiettivi strategici nazionali cinesi, come definiti nei piani quinquennali e nelle iniziative di sviluppo tecnologico del paese. La sofisticazione crescente degli attacchi cinesi rispecchia gli ingenti investimenti del paese in tecnologia e innovazione, creando una sinergia preoccupante tra potere economico e capacità cyber offensive. Per le organizzazioni globali, specialmente quelle operanti in settori strategici o quelle per le quali la proprietà intellettuale risulta un asset particolarmente significativo, questa evoluzione rappresenta una sfida crescente che richiede un approccio difensivo sempre più sofisticato e stratificato.

La minaccia rappresentata dagli attori cinesi non è più solo una questione di sicurezza informatica, ma si inserisce in un più ampio contesto di competizione geopolitica e tecnologica globale, richiedendo una risposta coordinata che coinvolga sia aspetti tecnici che strategici.

6-RHC: Considerando che, in base al vostro report GTR 2025, almeno cinque diversi threat actors state-sponsored legati alla Cina, come ad esempio APT41 (a.k.a. Wicked PANDA), utilizzano ora il malware KEYPLUG anche offuscando le loro attività attraverso reti ORB (Operational Relay Box), quali sono le principali caratteristiche di questo malware che lo rendono così versatile e resistente, e quali strategie possono adottare le organizzazioni per rilevare e mitigare tali minacce?

Luca Nilo Livrieri: KEYPLUG è un malware a bassa prevalenza, il che lo rende meno rilevabile rispetto ad altri malware più diffusi. Il suo impatto sul panorama delle minacce cyber è particolarmente significativo e ha contribuito a innalzare il livello generale di sofisticazione delle minacce. La sua condivisione tra diversi gruppi ha portato infatti a un continuo perfezionamento delle sue capacità, che l’hanno reso sempre più efficace e difficile da rilevare. La natura collaborativa dello sviluppo di KEYPLUG tra diversi gruppi di minacce cinesi sottolinea la necessità di un approccio alla sicurezza sempre più sofisticato e adattivo, capace di evolversi al passo con le crescenti capacità degli attaccanti.

Tra le caratteristiche di questo malware si trova l’utilizzo di chiavi RC4 definite dagli attori per crittografare le comunicazioni di rete, rendendo più difficile l’intercettazione e l’analisi del traffico. KEYPLUG utilizza server C2 con una durata mediana di 96 giorni, con variazioni significative tra i diversi gruppi di avversari, il che complica ulteriormente il tracciamento e la mitigazione. Per cifrare le comunicazioni tra i server C2 e i client, KEYPLUG utilizza certificati TLS auto-firmati, spesso con valori di campo predefiniti, per evitare il rilevamento. Tra le strategie che le organizzazioni possono adottare per rilevarne e mitigarne le minacce suggeriamo l’implementazione di soluzioni di monitoraggio del traffico di rete per identificare comportamenti anomali e comunicazioni sospette con server C2 noti. É consigliabile mantenere aggiornate le firme di rilevamento nei sistemi di sicurezza per includere gli indicatori di compromissione (IOC) associati a KEYPLUG, come gli indirizzi IP e i domini C2. Occorre verificare e analizzare i certificati TLS utilizzati nelle comunicazioni di rete per identificare quelli auto-firmati e sospetti. E’ necessario anche implementare la segmentazione della rete per limitare i movimenti laterali degli attaccanti e contenere eventuali compromissioni e, infine, educare il personale sulla sicurezza informatica e sulle tecniche di phishing per ridurre il rischio di compromissioni iniziali.

7-RHC: Restando in tema geografico/geopolitico, nell’ultimo decennio si è registrato un aumento delle attività criminali informatiche sponsorizzate dallo stato, (ad esempio il caso della violazione di SolarWinds, collegata alla Russia, che ha colpito la maggior parte dei governi e delle organizzazioni non governative statunitensi). Viste le recenti tensioni e conflitti (Cina/Taiwan, Russia/Ucraina, Israele/Hamas) il vostro team di cyber threat intelligence cosa ha osservato?

Luca Nilo Livrieri: Il panorama delle minacce cyber nel 2024 ha riflesso in modo significativo le crescenti tensioni geopolitiche globali, come evidenziato dal team di cyber threat intelligence di CrowdStrike. L’anno ha visto un’intensificazione senza precedenti delle attività criminali informatiche sponsorizzate da stati nazionali, con Cina, Russia e Corea del Nord in prima linea.

Nel GTR 2025 abbiamo identificato 26 nuovi avversari, portando il totale degli attori mappati a 257. La Cina ha dimostrato una notevole evoluzione nelle sue capacità offensive, registrando un incremento del 150% nelle attività di spionaggio informatico rispetto al 2023. (VEDI RISPOSTA 9 con dettaglio).

Sul fronte russo, le attività cyber sono state fortemente influenzate dal conflitto in Ucraina. Gli attori russi hanno mantenuto una presenza aggressiva nel cyberspazio, concentrandosi sulla raccolta di intelligence relativa all’Ucraina e ai membri della NATO. Le loro operazioni hanno dimostrato una notevole capacità di adattamento e di sviluppo di tecniche sempre più sofisticate.

La Corea del Nord ha invece mostrato un approccio distintivo, focalizzandosi principalmente sulla generazione di valuta attraverso operazioni cyber innovative. Il regime ha sviluppato schemi elaborati che includono frodi nel settore IT, utilizzando tattiche come interviste virtuali e “laptop farms”. Questa strategia riflette il tentativo del paese di aggirare le sanzioni internazionali attraverso mezzi cyber.

Il quadro complessivo emerso nel report evidenzia come le tensioni geopolitiche si siano tradotte in un’escalation significativa delle attività cyber sponsorizzate dagli stati. Questi attori hanno dimostrato una crescente sofisticazione nelle loro operazioni, integrando perfettamente le attività cyber con più ampi obiettivi strategici e geopolitici. Tale evoluzione sottolinea l’importanza crescente del dominio cyber come teatro di operazioni per il perseguimento di obiettivi statali, richiedendo un approccio sempre più sofisticato alla cybersecurity e una maggiore cooperazione internazionale nella risposta a queste minacce.

8-RHC: Riguardo la Corea del Nord, cosa avete osservato nei gruppi criminali che sono attivi per finanziare il regime di Pyongyang?

Luca Nilo Livrieri: Nel corso del 2024 il nostro team di cyber threat intelligence ha osservato che i gruppi criminali nordcoreani hanno continuato a focalizzarsi su operazioni informatiche atte a finanziare il regime di Pyongyang. Tra i principali elementi emersi dal nostro report c’è una innovazione nelle Operazioni di E-Crime: gruppi nordcoreani hanno innovato le loro operazioni di monetizzazione, utilizzando schemi di lavoro IT su larga scala in tutto il mondo.

È emerso come gruppo particolarmente attivo FAMOUS CHOLLIMA (304 incidenti legati a FAMOUS CHOLLIMA tracciati da CrowdStrike nel 2024). Quasi il 40% di questi incidenti rappresentava operazioni di insider threat.

I gruppi nordcoreani hanno utilizzato tecniche di social engineering per supportare la creazione di profili LinkedIn falsi con testi generati da strumenti di intelligenza artificiale generativa (genAI) e hanno sfruttato l’AI per fornire risposte più credibili durante i colloqui di lavoro. Con queste tecniche è stato possibile ingannare i recruiter e farsi assumere all’interno di grandi aziende come sviluppatori di software e tecnici IT. I “dipendenti” si facevano spedire i laptop aziendali in dotazione presso “Laptop farms” in paesi specifici per ottenere un IP pubblico di provenienza “trusted” (es. USA) e, una volta ottenuto l’accesso alle reti aziendali, installavano sui computer delle aziende strumenti di gestione remota (RMM) e estensioni del browser malevole per esfiltrare dati o eseguire altre attività malevole.

9-RHC: In base alle vostre indagini di intelligence, chi ha dominato nel 2024 il Threat Landscape a livello globale?

Luca Nilo Livrieri: Nel 2024 il panorama delle minacce cyber globali è stato caratterizzato da una predominanza significativa degli attori legati alla Cina, come già evidenziato. Le operazioni di spionaggio informatico cinesi hanno raggiunto livelli di maturità senza precedenti, registrando un incremento del 150% rispetto all’anno precedente. Questa escalation è stata accompagnata da un notevole perfezionamento delle capacità operative e della gestione infrastrutturale, in particolare attraverso l’implementazione sofisticata di reti di relay box operativi (ORB) per mascherare le loro attività.

Un aspetto particolarmente significativo del 2024 è stata l’identificazione infatti di sette nuovi attori legati alla Cina. Questo rappresenta un’evoluzione strategica importante, segnando il passaggio da operazioni di tipo “smash-and-grab” a intrusioni più mirate e sofisticate, ciascuna con obiettivi specifici e ben definiti.

La risposta degli attori cinesi alle crescenti misure di contrasto implementate da governi, forze dell’ordine e ricercatori di sicurezza, è stata notevole. Hanno intensificato l’uso di tecniche di offuscamento, sfruttando reti ORB e condividendo strumenti tra diversi gruppi, dimostrando una maggiore resilienza operativa e capacità di mantenere l’anonimato.

L’impatto di queste operazioni si è fatto sentire in modo trasversale in tutti i settori a livello globale, con un’intensità particolare in alcuni ambiti strategici. I settori dei servizi finanziari, mediatico, manifatturiero e ingegneria industriale hanno registrato aumenti drammatici nelle attività malevole, con incrementi che hanno raggiunto il 200-300% rispetto agli anni precedenti.

10-RHC: Diamo ora uno sguardo alla difesa, può spiegare come Falcon Adversary OverWatch, Falcon Next-Gen SIEM (https://www.crowdstrike.com/platform/next-gen-siem/) ed i Counter Adversary Playbooks possano aiutare nel creare programmi di monitoraggio/intelligence completi e personalizzati?

Luca Nilo Livrieri: La combinazione di Falcon Adversary OverWatch, Falcon Next-Gen SIEM e Counter Adversary Playbooks rappresenta un approccio integrato alla sicurezza che permette di creare programmi di monitoraggio e intelligence altamente efficaci e personalizzati. Falcon Adversary OverWatch fornisce un monitoraggio proattivo 24/7 delle attività sospette, con analisti esperti che valutano in tempo reale potenziali minacce. Questo servizio è particolarmente efficace nell’identificare le tattiche hands-on-keyboard e le tecniche di living-off-the-land che, come evidenziato nel GTR 2025, rappresentano il 79% delle intrusioni rilevate.

La capacità di OverWatch di distinguere tra attività legittime e malevole è cruciale, specialmente considerando la crescente sofisticazione degli attacchi. Falcon Next-Gen SIEM amplifica queste capacità integrando e correlando dati da diverse fonti in un’unica piattaforma di gestione degli eventi di sicurezza. La soluzione sfrutta l’intelligenza artificiale e il machine learning per analizzare grandi volumi di dati, identificando pattern sospetti e anomalie che potrebbero indicare un’intrusione. La sua architettura cloud-native permette una scalabilità e flessibilità superiori rispetto ai SIEM tradizionali. I Counter Adversary Playbooks completano il quadro fornendo procedure operative standardizzate e best practice specifiche per contrastare determinate tipologie di attaccanti. Questi playbook, basati su anni di osservazione e analisi delle tattiche degli avversari, permettono di: anticipare le mosse degli attaccanti, implementare contromisure mirate, accelerare i tempi di risposta agli incidenti e standardizzare le procedure di risposta.

L’integrazione di questi tre elementi permette di creare un programma di sicurezza che non solo rileva e risponde alle minacce, ma le anticipa e le previene attivamente, adattandosi continuamente all’evoluzione del panorama delle minacce. La personalizzazione di questi strumenti consente inoltre di allineare le difese alle specifiche esigenze e rischi dell’organizzazione, creando un sistema di protezione su misura e altamente efficace.

11-RHC: Quali sono i punti di forza del vostro prodotto Falcon Next-Gen SIEM? In cosa vi distinguete rispetto ai vostri competitor?

Luca Nilo Livrieri: Falcon Next-Gen SIEM si distingue nel mercato per diverse caratteristiche innovative e vantaggi competitivi significativi. La piattaforma si basa su un’architettura cloud-nativa che elimina la necessità di infrastrutture on-premise complesse, offrendo scalabilità immediata e costi operativi ridotti. Questa architettura moderna permette di processare e analizzare in tempo reale volumi di dati enormi, senza i limiti tradizionali dei SIEM legacy. Un punto di forza distintivo è l’integrazione nativa con l’ecosistema Falcon, che fornisce un contesto di threat intelligence immediato e accurato. Questo significa che ogni alert viene automaticamente arricchito con informazioni contestuali provenienti dal vasto database di minacce di CrowdStrike, permettendo una valutazione più rapida e precisa delle minacce.

La piattaforma eccelle nell’analisi comportamentale, utilizzando algoritmi di machine learning avanzati per identificare anomalie e potenziali minacce. Questo approccio è particolarmente efficace nel rilevare attacchi sofisticati che potrebbero sfuggire ai sistemi tradizionali, come le tecniche “living off the land” e gli attacchi senza malware che, come evidenziato nel GTR 2025, rappresentano la maggioranza delle intrusioni moderne. Un altro elemento distintivo è la capacità di fornire visibilità completa attraverso diversi ambienti – cloud, on-premise e ibridi – con una singola console di gestione. Questo elimina i silos informativi e semplifica significativamente le operazioni di security.

La piattaforma include anche capacità avanzate di automazione e orchestrazione, che permettono di rispondere rapidamente agli incidenti riducendo i tempi di risposta e il carico di lavoro manuale per i team di sicurezza. Infine, il modello di pricing trasparente e prevedibile, basato su sottoscrizione, elimina i costi nascosti tipici dei SIEM tradizionali legati all’ingestione e alla conservazione dei dati. Queste caratteristiche, combinate con il supporto continuo del team CrowdStrike e l’accesso a threat intelligence costantemente aggiornata, rendono Falcon Next-Gen SIEM una soluzione all’avanguardia nel panorama della sicurezza informatica.

12-RHC: Per quanto riguarda tattiche, tecniche e procedure (TTP) dei threat actors, in base al vostro monitoraggio durante il 2024, qual è stata la frequenza di attacchi attraverso lo sfruttamento vulnerabilità consecutive (exploit chaining), con l’abuso di funzionalità legittime (tecniche LOTL, Living Off The Land) o con Zero Days?

Vi sono possibili previsioni su questo per il 2025?

Luca Nilo Livrieri: Nel 2024 CrowdStrike ha osservato un aumento significativo nell’uso di tattiche, tecniche e procedure (TTP) avanzate da parte degli attori delle minacce, in particolare attraverso lo sfruttamento di vulnerabilità consecutive (exploit chaining), l’abuso di funzionalità legittime (tecniche LOTL, Living Off The Land) e l’uso di vulnerabilità zero-day.

Per quanto riguarda l’Exploit Chaining, gli attori delle minacce hanno frequentemente utilizzato catene di exploit per combinare più vulnerabilità e ottenere esecuzione di codice remoto (RCE) non autenticata. Ad esempio, nel novembre 2024, sono stati osservati attori che hanno combinato una vulnerabilità di bypass (CVE-2024-0012) con una vulnerabilità di escalation dei privilegi (CVE-2024-9474) nel software PAN-OS di Palo Alto Networks. Questo approccio ha consentito agli attori di aumentare le proprie capacità e l’impatto sugli obiettivi.

Essi hanno continuato a sfruttare funzionalità legittime (LOTL) dei sistemi per eseguire attacchi. Ad esempio, la funzionalità xp_cmdshell di Microsoft SQL Server è stata abusata per ottenere RCE in vari prodotti.

Gli attaccanti hanno continuato a sfruttare, inoltre, vulnerabilità zero-day per ottenere accesso iniziale e condurre attività malevole. Ad esempio, nel settembre 2024, un attore sconosciuto ha sfruttato una vulnerabilità di divulgazione di file (CVE-2024-21287) per ottenere credenziali in chiaro e successivamente ha sfruttato una vulnerabilità di deserializzazione (CVE-2024-20953) per compromettere i dispositivi.

CrowdStrike prevede che queste tattiche continueranno a essere prevalenti e si evolveranno ulteriormente nel 2025: l’exploit chaining, l’abuso di funzionalità legittime e lo sfruttamento di zero-day continueranno a rappresentare una minaccia significativa, richiedendo alle organizzazioni di adottare misure proattive.

13-RHC: L’abuso di account validi è diventato il principale vettore di accesso iniziale; le credenziali spesso vengono ottenute attraverso l’uso di information stealers o il social engineering.

Qual è l’impatto di ciò in attacchi a infrastrutture cloud aziendali?

Luca Nilo Livrieri: L’abuso di account validi è emerso come vettore principale di accesso iniziale agli ambienti cloud aziendali, rappresentando una minaccia significativa per la sicurezza delle infrastrutture cloud moderne.

Secondo il GTR 2025 questa tendenza ha registrato un impatto particolarmente rilevante, con un 35% di incidenti cloud legati proprio all’abuso di credenziali legittime che si lega al dato relativo agli annunci pubblicitari di credenziali degli access broker che sono aumentati del 50% su base annua.

Gli attaccanti hanno perfezionato le loro strategie di acquisizione delle credenziali, utilizzando principalmente due approcci: l’impiego di information stealers e di sofisticate tecniche di social engineering. Una volta ottenuto l’accesso iniziale attraverso credenziali valide, gli attori delle minacce possono muoversi lateralmente nell’ambiente cloud senza destare sospetti, sfruttando la legittimità apparente delle loro azioni per eludere i sistemi di sicurezza tradizionali.

La persistenza negli ambienti compromessi viene spesso stabilita attraverso la registrazione di dispositivi per l’autenticazione MFA o la creazione di backdoor sofisticate. Ciò permette agli attaccanti di mantenere l’accesso anche dopo eventuali modifiche alle credenziali iniziali. Particolarmente preoccupante è la capacità di questi attori di eludere le difese tradizionali, poiché l’uso di credenziali legittime rende estremamente difficile distinguere le attività malevoli da quelle lecite.

SCATTERED SPIDER, ad esempio, ha dimostrato particolare abilità nell’utilizzare account SSO compromessi per accedere a applicazioni critiche come SharePoint e Outlook, evidenziando la vulnerabilità delle soluzioni SaaS a questo tipo di attacchi. Questa tendenza è destinata a intensificarsi nel 2025, in quanto ci si aspetta che gli attaccanti continueranno a perfezionare le loro tecniche di evasione e a concentrarsi sempre più su obiettivi SaaS e cloud.

Per contrastare questa minaccia crescente, le organizzazioni devono implementare misure di sicurezza avanzate che vadano oltre la semplice protezione perimetrale. È essenziale adottare un approccio multilivello che includa il monitoraggio comportamentale, l’analisi delle anomalie e sistemi robusti di gestione delle identità e degli accessi. Solo attraverso una strategia di sicurezza completa e integrata sarà possibile mitigare efficacemente il rischio rappresentato dall’abuso di account validi negli ambienti cloud.

14-RHC: Ripensando agli attacchi in cui vengono sfruttate vulnerabilità di tipo Zero Day, è possibile rimanere un passo avanti (o almeno allo stesso passo) rispetto alla intraprendente esuberanza e alle continue innovazioni della criminalità digitale? Può l’attuale Intelligenza Artificiale Generativa (GenAI) essere di aiuto in questo?

Luca Nilo Livrieri:La sfida posta dalle vulnerabilità Zero Day nel panorama attuale della cybersecurity rappresenta una delle problematiche più complesse da affrontare, come evidenziato dai dati del GTR 2025. La rapidità con cui gli attaccanti riescono a sfruttare queste vulnerabilità, con tempi di “breakout” ridotti a una media di 48 minuti e picchi di efficienza di soli 51 secondi, impone un ripensamento radicale delle strategie difensive tradizionali.

L’Intelligenza Artificiale Generativa emerge come strumento potenzialmente rivoluzionario in questo contesto. La sua capacità di analizzare pattern complessi, generare scenari predittivi, e automatizzare risposte in tempo reale offre certamente nuove possibilità. L’implementazione di sistemi GenAI avanzati permette di sviluppare approcci proattivi alla sicurezza, anticipando potenziali vettori di attacco attraverso l’analisi predittiva e la simulazione di scenari complessi.

Nel contesto specifico delle vulnerabilità Zero Day, la GenAI dimostra particolare efficacia nell’analisi del codice sorgente e nell’identificazione di potenziali vulnerabilità prima che possano essere sfruttate. La sua capacità di processare e correlare enormi quantità di dati in tempo reale permette di identificare anomalie comportamentali e pattern sospetti che potrebbero indicare lo sfruttamento di vulnerabilità non ancora documentate. Tuttavia, è fondamentale riconoscere che la GenAI non rappresenta una soluzione definitiva, ma piuttosto un potente strumento da integrare in una strategia di sicurezza più ampia. L’efficacia di questi sistemi dipende infatti dalla qualità dei dati di addestramento e dalla loro continua ottimizzazione attraverso il feedback degli analisti di sicurezza. La componente umana rimane quindi essenziale, specialmente nell’interpretazione contestuale delle minacce e nella definizione delle strategie di risposta.

La vera innovazione risiede nella sinergia tra expertise umana e capacità computazionali della GenAI, sinergia che permette di sviluppare sistemi di difesa adattivi che possano evolversi rapidamente in risposta a nuove minacce, mantenendo al contempo la capacità di discriminazione e il giudizio critico necessari per evitare falsi positivi e ottimizzare le risorse di sicurezza. L’implementazione di framework di sicurezza basati su GenAI richiede un approccio olistico che includa monitoraggio continuo, threat hunting proattivo e capacità di risposta rapida agli incidenti. La formazione continua del personale di sicurezza nell’utilizzo efficace di questi strumenti diventa cruciale per massimizzare il potenziale.

L’integrazione della GenAI nelle strategie di sicurezza moderne offre infatti la possibilità di ridurre significativamente il divario temporale tra l’identificazione di una vulnerabilità e la sua mitigazione. Questo, combinato con approcci tradizionali di sicurezza e expertise umana, rappresenta attualmente la migliore strategia per mantenere una postura di sicurezza robusta di fronte all’evoluzione continua delle minacce Zero Day.

15-RHC: Ci può parlare di Charlotte AI, il vostro Generative AI Assistant? Siamo curiosi di sapere come è stato addestrato e su che stack tecnologico hardware/software sia basato (https://www.crowdstrike.com/en-us/resources/demos/conversations-with-charlotte-ai-at-risk-user-accounts/).

Luca Nilo Livrieri: Charlotte AI rappresenta un’implementazione di un sistema di intelligenza artificiale generativa con capacità agentic, che abbiamo integrato nativamente nella piattaforma Falcon di CrowdStrike. L’architettura multi-tenant, cloud-native, dell’assistente è stata progettata per operare su scala enterprise, processando petabyte di dati telemetrici in tempo reale attraverso una sofisticata infrastruttura distribuita.

L’architettura di machine learning sfrutta tecniche avanzate di transfer learning da modelli pre-addestrati, con fine-tuning continuo su dati cliente, ensemble methods per migliorare l’accuracy e sofisticati feedback loop per continuous learning. Il sistema di monitoring fornisce telemetria real-time delle performance, metriche di accuracy e precision, latency tracking e resource utilization monitoring.

Questa implementazione tecnica rappresenta un significativo avanzamento nell’applicazione di tecnologie AI alla cybersecurity, combinando modelli di machine learning all’avanguardia con architetture distribuite scalabili. La piattaforma evolve continuamente attraverso l’introduzione di nuove capacità tecniche e ottimizzazioni delle performance, mantenendo un focus sulla scalabilità enterprise e sulla sicurezza dei dati.

L’architettura modulare garantisce l’adattabilità alle minacce emergenti e alle esigenze, sempre in evoluzione, dei team di sicurezza, permettendo l’integrazione continua di nuovi modelli e capacità analitiche aiutando nelle fasi di detection, investigation e response.

16-RHC: Luca, la ringraziamo ancora per averci dato la possibilità di farle questa intervista sul vostro Global Threat Report 2025. C’è qualcosa che vuole aggiungere o che reputa interessante porre all’attenzione dei nostri lettori?

Luca Nilo Livrieri: Si, mi piacerebbe chiudere con qualche raccomandazione e best practices che suggeriamo di seguire:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…