REvil ransomware: origine, vittime, strategie di prevenzione.

Gli attacchi informatici sono diventati una parte interconnessa alla nostra realtà, ma ti sei mai chiesto cosa potrebbe accadere se la tua azienda venisse presa di mira da un ransomware?

Probabilmente immagini che perderai molti soldi e molto tempo, magari licenzierai un dipendente, perderai alcuni clienti e reputazione e magari, alla fine, ti occuperai di una causa legale anche perché non eri pronto nella gestione di una crisi.

Ma occorre comprendere che oggi gli attacchi informatici sono appena diventati mortali.

È successo lo scorso anno in Germania, dove “Una persona in pericolo di vita è deceduta dopo essere stata costretta a recarsi in un ospedale più lontano a causa di un attacco ransomware”.

Quindi attenzione ai ransomware … attenzione a REvil/Sodinokibi.

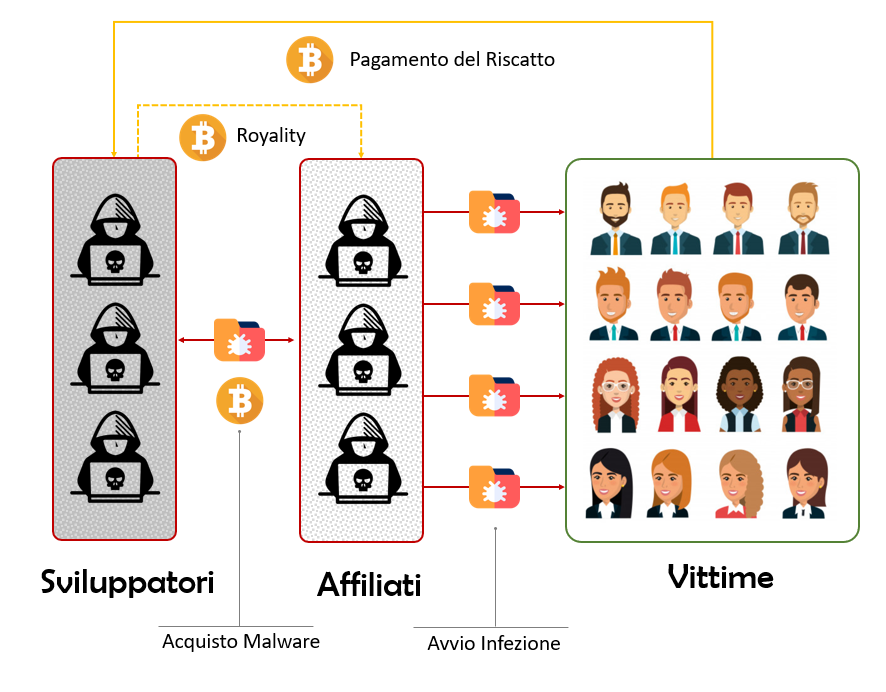

Sodinokibi ransomware è un perfetto esempio di Ransomware-as-a-Service (RAAS), un crimine informatico che coinvolge due gruppi che collaborano delle attività di hacking: gli sviluppatori del codice del ransomware e gli affiliati, altri criminali informatici che lo diffondono e ne raccolgono il riscatto.

Esempio di affiliazione con il modello Ransomware as a Service

Come dice SecurityBoulevard, Sodinokibi è “l’apparente erede di un ceppo noto come GandCrab. La comunità della sicurezza ritiene che GandCrab sia responsabile del 40% di tutte le infezioni da ransomware a livello globale. Ha richiesto riscatti per cifre di circa 2 miliardi di dollari. Poi, all’inizio di quest’anno, i creatori di GandCrab hanno annunciato il ritiro del malware”.

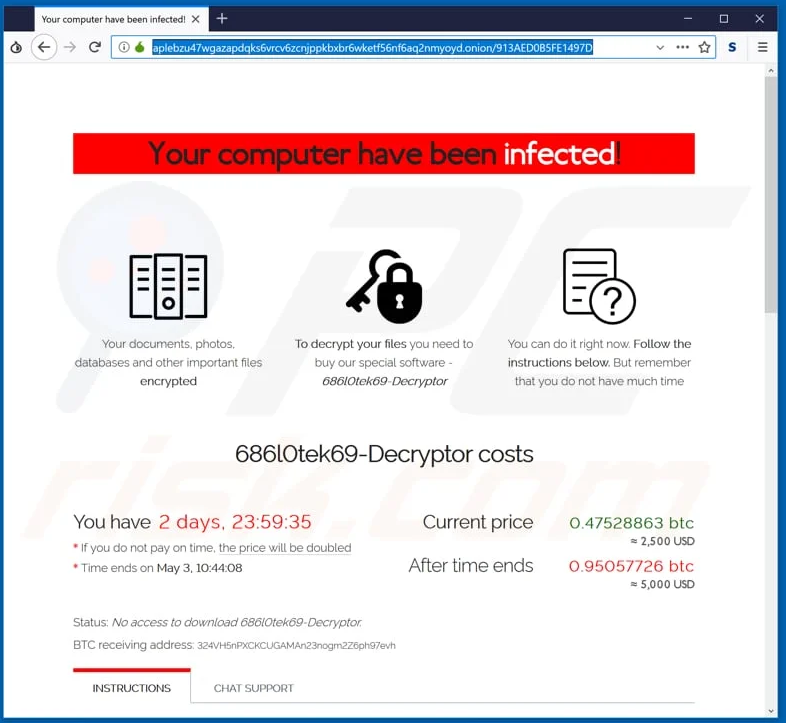

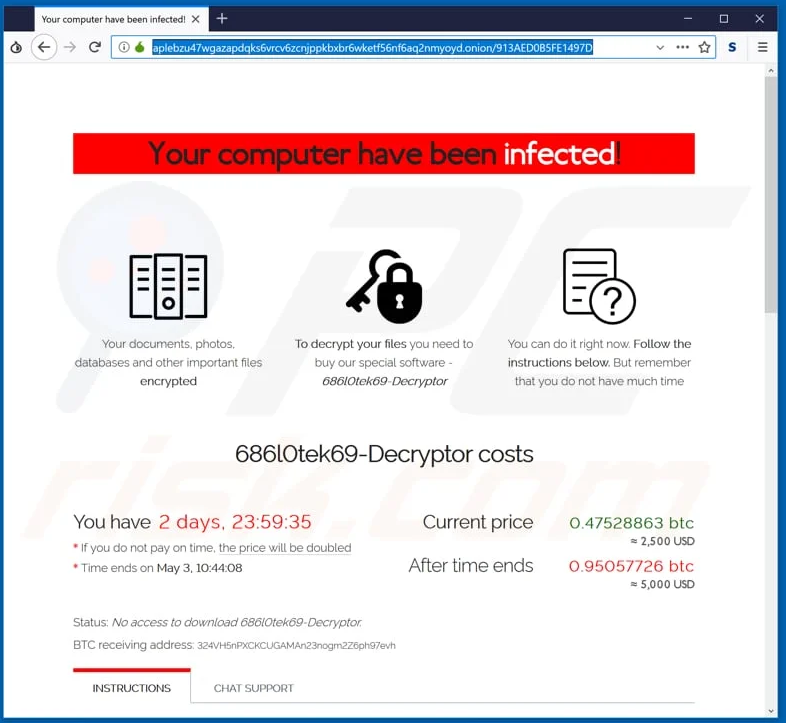

Scoperto nell’aprile 2019, Sodinoki è un ransomware altamente evasivo e aggiornato, che utilizza l’ingegneria sociale: i criminali che lo diffondono minacciano di raddoppiare il riscatto se non vengono pagati entro un certo numero di giorni.

Questo aspetto rende Sodinoki ransomware pericoloso per le aziende di tutte le dimensioni.

Sodinokibi è conosciuto anche come Sodin o REvil ed è diventato in breve tempo il quarto ransomware più distribuito al mondo, rivolto principalmente alle aziende americane ed europee.

Come funziona Sodinokibi?

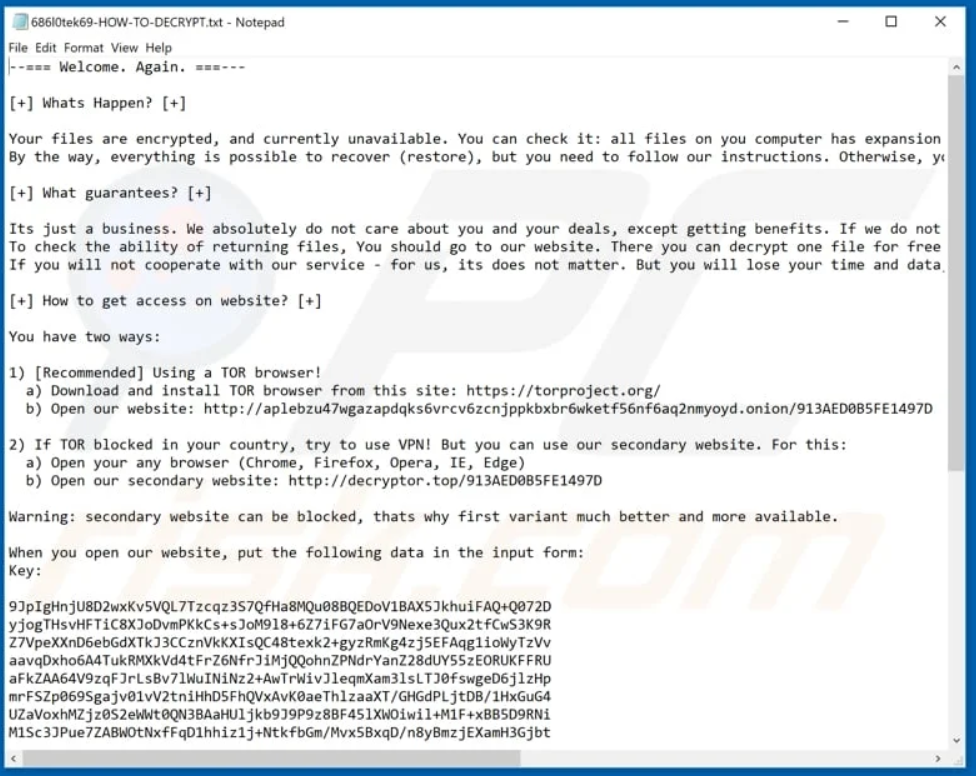

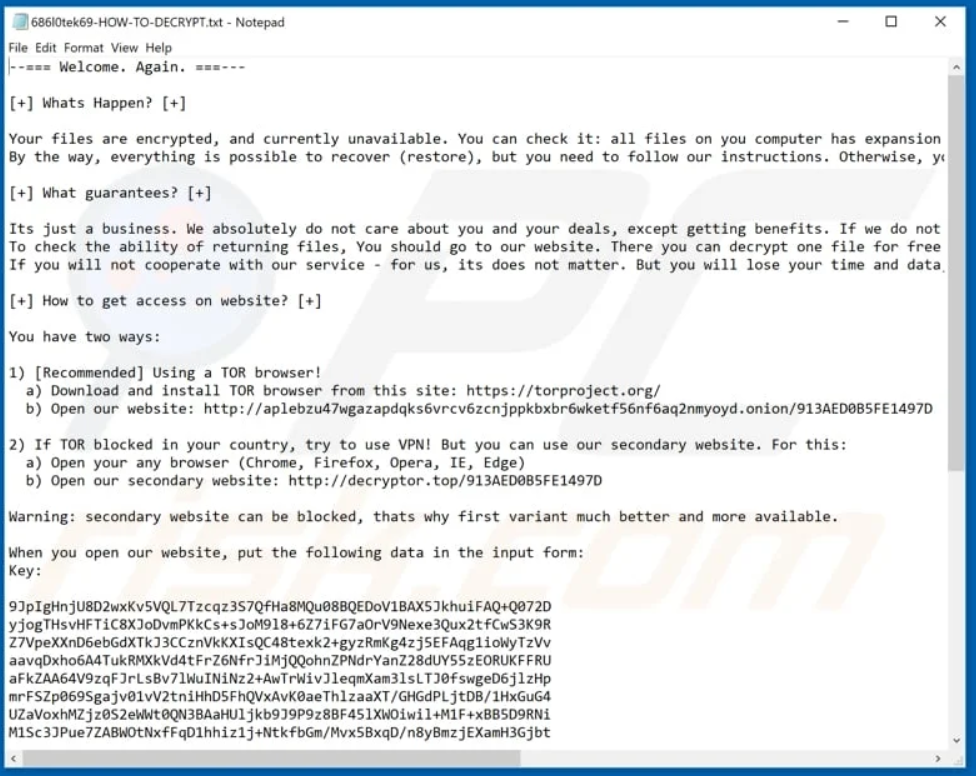

Il più delle volte, il ransomware Sodinokibi viene diffuso da attacchi di forza bruta e exploit che sfruttano vulnerabilità presenti sul server, ma non è raro che venga infettato tramite collegamenti dannosi o phishing.

Strutta ad esempio vulnerabilità di Oracle WebLogic e spesso aggirando il software antivirus, Sodinokibi scarica un file .zip con il codice di riscatto, scritto in JavaScript per poi muoversi attraverso la rete infetta per crittografare i file, aggiungendovi un’estensione casuale.

Sodinokibi ransomware ruba dati?

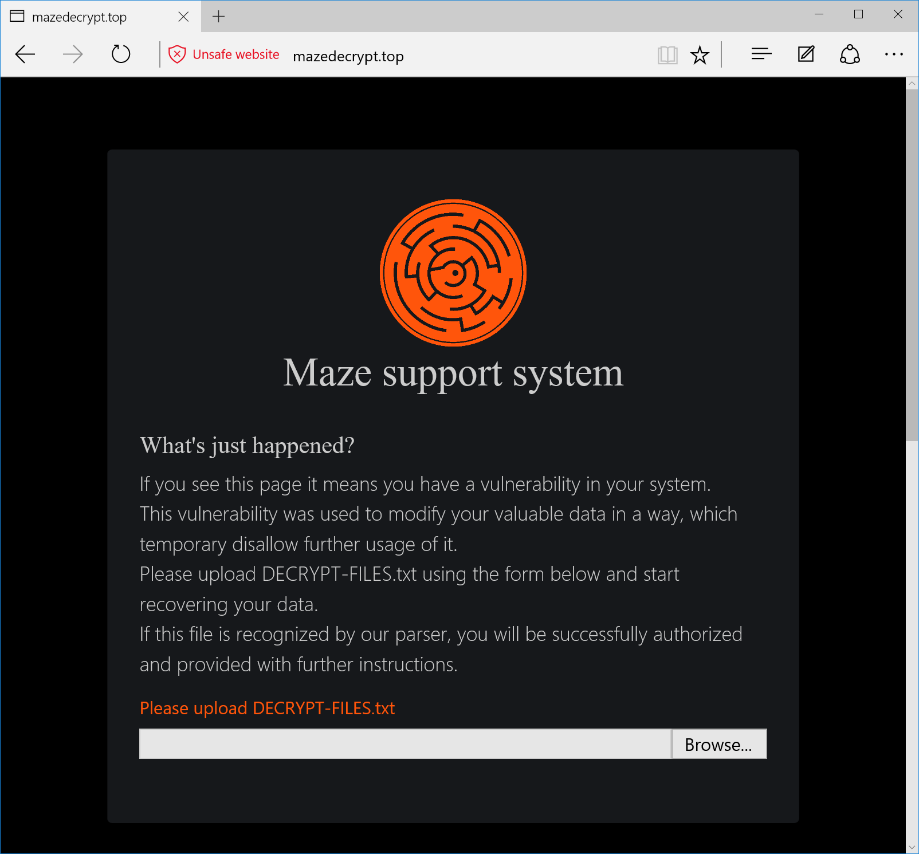

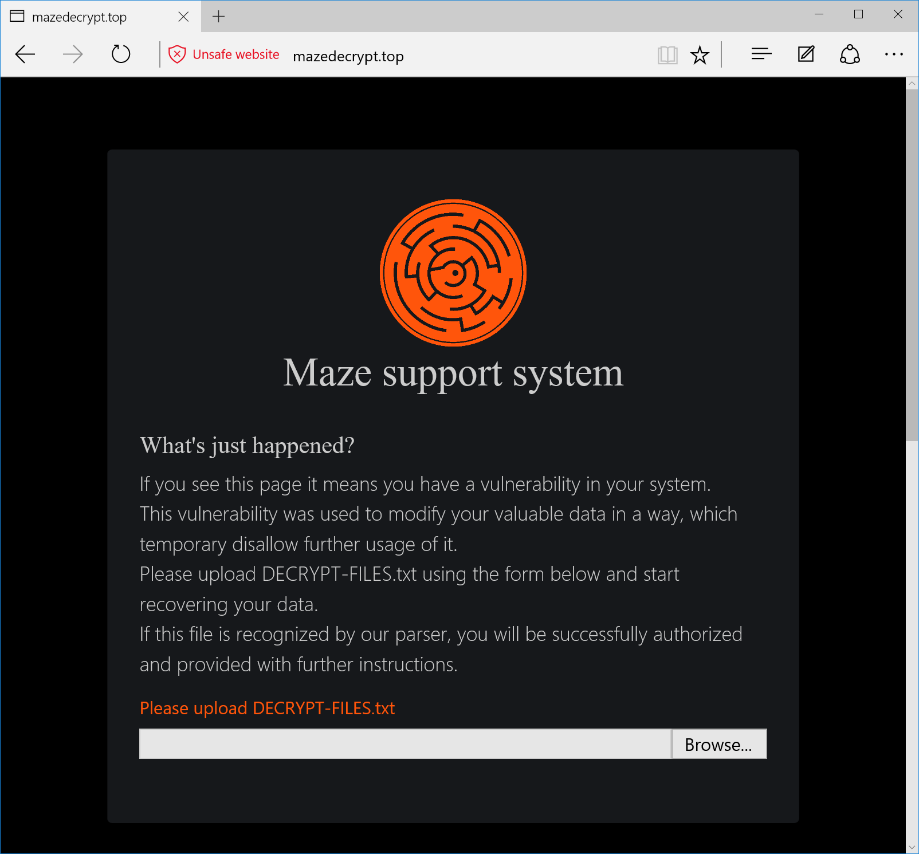

Rubare dati alle vittime di ransomware prima di crittografare i dispositivi e utilizzare i file rubati come leva per essere pagati è una tattica che gli operatori di Maze Ransomware hanno iniziato a sfruttare.

Da allora, Sodinokibi, DoppelPaymer e Nemty hanno seguito il loro esempio, in quanto era una ottima idea.

Fino a marzo 2020, gli operatori di ransomware Sodinokibi avevano pubblicato oltre 12 GB di dati rubati “presumibilmente appartenenti a una società denominata Brooks International”.

Quali vittime ha fatto Sodinokibi?

Molte vittime dei ransomware non vengono riportate sulle testate dei giornali, ma tra quelle più importanti che Sodinokibi ha compromesso, possiamo riportare:

Secondo un report della IBM, la banda criminale dietro a Sodinokibi, ha guadagnato “almeno” 123 milioni di dollari nel 2020, rubando circa 21,6 terabyte di dati con una taglia massima di ben 42 milioni di dollari.

Cosa puoi fare per prevenire Sodinokibi Ransomware?

Come afferma Fernando Ruiz, capo delle operazioni presso l’Europol Cybercrime Center di Europol, “I criminali dietro gli attacchi ransomware stanno adattando i loro vettori di attacco, sono più aggressivi che in passato: non solo crittografano i file, ma esfiltrano anche dati per poi renderli disponibili online”.

Per difendere la tua azienda da questo tipo di minaccia, devi affrontare la questione da varie angolazioni, come riportato nell’avviso dell’FBI degli Stati Uniti D’America (I-100219-PSA):

- Eseguire regolarmente il backup dei dati e verificarne l’integrità. Assicurati che i backup non siano connessi ai computer e alle reti di cui esegue il backup. Ad esempio, archiviarli fisicamente offline. I backup sono fondamentali nel ransomware; se sei infetto, i backup possono essere il modo migliore per recuperare i tuoi dati critici.

- Concentrati sulla consapevolezza e sulla formazione. Poiché gli utenti finali sono presi di mira, i dipendenti dovrebbero essere consapevoli della minaccia del ransomware e del modo in cui viene fornito e addestrati sui principi e sulle tecniche di sicurezza delle informazioni.

- Applicare la patch al sistema operativo, al software e al firmware sui dispositivi. Tutti gli endpoint devono essere corretti non appena vengono scoperte le vulnerabilità. Ciò può essere semplificato tramite un sistema di gestione delle patch centralizzato.

- Assicurati che le soluzioni antivirus e antimalware siano impostate per l’aggiornamento automatico e che vengano condotte scansioni regolari.

- Implementa il privilegio minimo per le autorizzazioni di condivisione di file, directory e rete. Se un utente deve solo leggere file specifici, non dovrebbe avere accesso in scrittura a tali file, directory o condivisioni. Configura i controlli di accesso tenendo conto dei privilegi minimi.

- Disabilita gli script macro dai file di Office trasmessi tramite posta elettronica. Prendi in considerazione l’utilizzo del software Office Viewer per aprire i file di Microsoft Office trasmessi tramite e-mail anziché le applicazioni complete della suite Office.

- Implementare criteri di restrizione software o altri controlli per impedire l’esecuzione di programmi in posizioni comuni di ransomware, come cartelle temporanee che supportano i browser Internet più diffusi e programmi di compressione / decompressione, inclusi quelli che si trovano nella cartella AppData / LocalAppData.

- Adotta le migliori pratiche per l’uso di RDP, incluso il controllo della rete per i sistemi che utilizzano RDP, la chiusura delle porte RDP inutilizzate, l’applicazione dell’autenticazione a due fattori ove possibile e la registrazione dei tentativi di accesso RDP.

- Implementa la whitelist delle applicazioni. Consentire ai sistemi di eseguire solo programmi conosciuti e consentiti dalla politica di sicurezza.

- Utilizza ambienti virtualizzati per eseguire ambienti del sistema operativo o programmi specifici.

- Classificare i dati in base al valore organizzativo e implementare la separazione fisica e logica di reti e dati per diverse unità organizzative. Ad esempio, la ricerca sensibile oi dati aziendali non devono risiedere sullo stesso server e segmento di rete dell’ambiente di posta elettronica di un’organizzazione.

- Richiedi l’interazione dell’utente per le applicazioni dell’utente finale che comunicano con siti Web non classificati dal proxy di rete o dal firewall. Ad esempio, richiedere agli utenti di digitare informazioni o immettere una password quando il loro sistema comunica con un sito Web non classificato dal proxy o dal firewall.

-

Indicatori di compromissione (IoC)

Di seguito riportiamo gli IoC con SHA256/Nome del malware associato:

- 04ae146176632509ab5239d0ec8f2447d7223090 – Ransom.Win32.SODINOKIBI.MRA

- 10682d08a18715a79ee23b58fdb6ee44c4e28c61 – Ransom.Win32.SODINOKIB.SMTH

- 169abe89f4eab84275c88890460a655d647e5966 – Ransom.Win32.SODINOKIB.SMTH

- 20d90f04dcc07e1faa09aa1550f343c9472f7ec6 – Ransom.Win32.SODINOKIB.SMTH

- 2a75db73888c77e48b77b72d3efb33ab53ccb754 – Ransom.Win32.SODINOKIBI.AUWUJDES

- 58d835c3d204d012ee5a4e3c05a06e60b4 316d0e – Ransom.Win32.SODINOKIB.SMTH

- Ce0c8814d7630f8636ffd73f8408a36dc0e1ca4d – Ransom.Win32.SODINOKIB.SMTH

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Membro e Riferimento del gruppo di Red Hot Cyber

Dark Lab, è un ingegnere Informatico specializzato in Cyber Security con una profonda passione per l’Hacking e la tecnologia, attualmente CISO di WURTH Italia, è stato responsabile dei servizi di Cyber Threat Intelligence & Dark Web analysis in IBM, svolge attività di ricerca e docenza su tematiche di Cyber Threat Intelligence presso l’Università del Sannio, come Ph.D, autore di paper scientifici e sviluppo di strumenti a supporto delle attività di cybersecurity. Dirige il Team di CTI "RHC DarkLab"

Aree di competenza: Cyber Threat Intelligence, Ransomware, Sicurezza nazionale, Formazione