Non è la prima volta che dei criminali informatici hackerano le infrastrutture di altri criminali informatici e questa volta è successo alla cyber gang più famigerata dei primi 6 mesi del 2021: REvil.

REvil è nuovamente andato offline dai radar, appena un mese dopo il suo improvviso ritorno ma questa volta qualcosa è andato storto non per scelta come probabilmente accaduto in precedenza.

Happy Blog di REvil che non risponde il 18-10-2021 alle 17:40

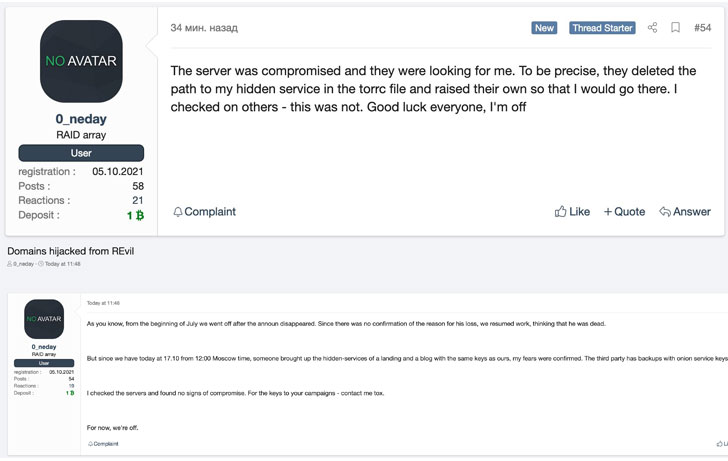

Lo specialista di Recorded Future Dmitry Smiyanets è stato il primo a sospettare che qualcosa non andasse, quando ha scoperto un messaggio sul forum XSS da uno dei criminali informatici associati a REvil.

Secondo quanto riferito, degli sconosciuti hanno preso il controllo del portale di pagamento Tor del gruppo REvil e del DLS (Data leak Site), il famoso Happy Blog.

“Hanno hackerato il server e mi hanno cercato. Più precisamente, hanno cancellato il percorso del mio servizio nascosto nel file torrc, ne hanno creato uno loro e hanno aspettato che venissi. Ho controllato il resto – non lo era. Buona fortuna a tutti, Ho finito”

dice il messaggio. pubblicato dall’utente con lo pseudonimo dell’utente _neday.

Rendendosi conto che il caso puzzava di cherosene, l’utente 0_neday ha contattato i partner sul forum per trasferire loro le chiavi di crittografia tramite Tox. Queste chiavi consentiranno ai partner di completare le transazioni e fornire un decryptor alle vittime che hanno pagato il riscatto.

Non si sa chi ci sia dietro l’hacking dei server REvil, ma è probabile che siano stati coinvolti i servizi segreti. Gli USA spesso hanno detto che avrebbero colpito le bande criminali qualora la Russia non fosse riuscita a stanarli. REvil è stato accerchiato dopo gli attacchi a JBS e Kaseya, e a luglio ha dovuto chiudere i suoi siti nelle darknet.

Tuttavia, il 9 settembre, il gruppo è tornato inaspettatamente. Nonostante ciò, il gruppo rinato non è riuscito a ripetere il precedente successo, inoltre, ha dovuto persino aumentare la commissione per i partner al 90%.

Come riportato il mese scorso, l’FBI per tre settimane ha nascosto alle vittime dell’attacco a Kaseya uno strumento per recuperare file crittografati dal ransomware, ottenuti dai server del gruppo nell’ambito dell’operazione per eliminarlo.

Inoltre, il 7 ottobre, alcuni pirati informatici del gruppo REvil, sembra siano stati arrestati in un blitz effettuato delle forze dell’ordine internazionali. Probabilmente stiamo assistendo al canto del cigno, almeno sotto questo nome.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…