Il blog di REvil Ransomware, dopo circa un mese, da segni di vita.

Infatti nella giornata di ieri è apparso un nuovo post all’interno del data leak site (DLS), che riporta la violazione della Doosan, riportando dei samples a dimostrazione dell’hack.

La cybergang REvil ha pubblicato nell’ultimo anno solo 9 vittime con un blocco di 6 mesi tra la violazione della PTT Exploration and Production e la Visotec Group a cavallo tra il 2021 e il 2022.

PTT Exploration and Production - 720GB | 15/10/2021 |

Visotec Group www.visotec.com | 20/04/2022 |

www.oil-india.com | 21/04/2022 |

CYMZ | 21/04/2022 |

Asfaltproductienijmegen | 21/04/2022 |

Stratford University | 22/04/2022 |

Unicity International | 03/05/2022 |

Ludwig Freytag Group | 12/05/2022 |

OptiProERP | 25/07/2022 |

Doosan Group | 02/08/2022 |

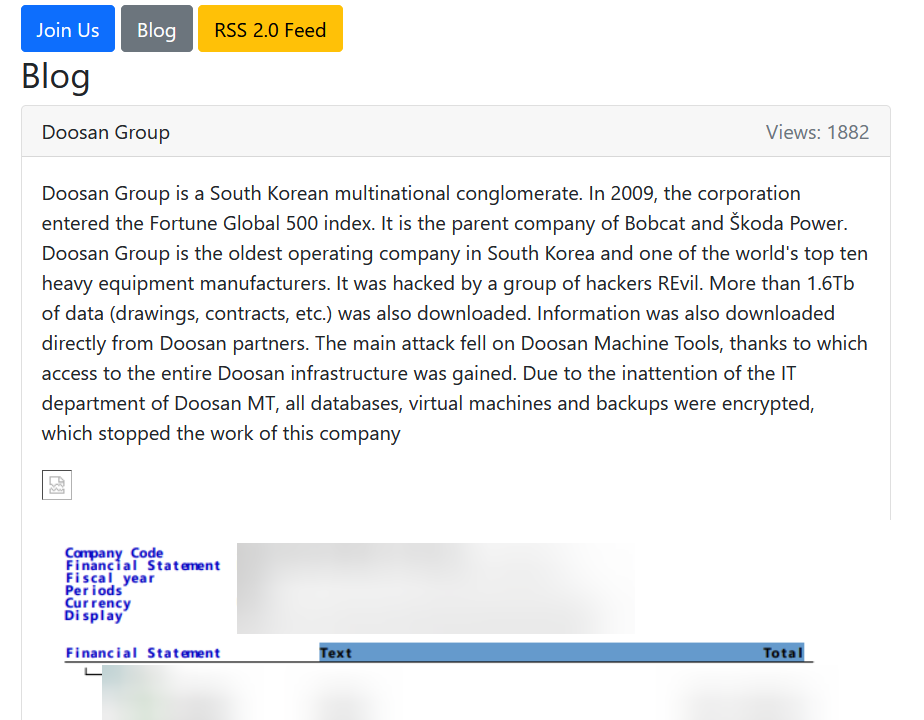

“Doosan Group è un conglomerato multinazionale sudcoreano. Nel 2009, la società è entrata nell’indice Fortune Global 500. È la società madre di Bobcat e Škoda Power. Il Gruppo Doosan è la più antica società operativa della Corea del Sud e uno dei primi dieci produttori mondiali di attrezzature pesanti. REvil ha violato le sue infrastrutture e scaricato 1,6 Tb di dati (disegni, contratti, ecc.). Le informazioni sono state scaricate anche direttamente dai partner Doosan. L’attacco principale è caduto su Doosan Machine Tools, grazie alla quale è stato ottenuto l’accesso all’intera infrastruttura Doosan. A causa della disattenzione del reparto IT di Doosan MT, tutti i database, le macchine virtuali e i backup sono stati crittografati, il che ha interrotto il lavoro dell’azienda”

Questo è quanto si legge direttamente nel data leak site di REvil, e questa volta, nella comunicazione viene riporto oltre alla quantità di dati esfiltrati, anche la debolezza sfruttata dalla cybergang per violare l’organizzazione, oltre ad informazioni su cosa è stato cifrato.

Ricordiamo che REvil è stata una cybergang d’élite molto attiva nel 2021che ha colpito importanti organizzazioni, generando anche una violazione ransomware “distribuita”, attraverso l’abuso delle infrastrutture della Kaseya.

Di seguito riportiamo l’elenco delle vittime pubblicate all’interno del loro Happy Blog tra settembre ed ottobre del 2021.

| post | date |

|---|---|

ensingerplastics.com | 09/09/2021 |

South Carolina Legal Services breach | 09/09/2021 |

lstaff.com / atworksprofessional / atworks.com | 09/09/2021 |

Primo Water | 09/09/2021 |

inocean.no / 2000 GB | 09/09/2021 |

Hx5, LLC | 09/09/2021 |

Daylesford - BHoldings - Bamford - The Wild Rabbit | 09/09/2021 |

KASEYA ATTACK INFO | 09/09/2021 |

kuk.de / KREBS + KIEFER / 500GB | 09/09/2021 |

neroindustry.com | 09/09/2021 |

Gosiger | 09/09/2021 |

Möbelstadt Sommerlad | 09/09/2021 |

Agile Property Holdings | 09/09/2021 |

angstrom automotive group | 09/09/2021 |

Iaffaldano, Shaw & Young LLP | 09/09/2021 |

ENPOL LLC | 09/09/2021 |

CEC Vibration Products | 09/09/2021 |

Betenbough Homes | 09/09/2021 |

Allen, Dyer, Doppelt, & Gilchrist, P.A. | 09/09/2021 |

Apex America | 09/09/2021 |

ohiograting.com | 11/09/2021 |

Spiezle Architectural Group Inc. | 16/09/2021 |

Fimmick CRM Honk Kong (www.fimmick.com) | 30/09/2021 |

Fimmick CRM Hong Kong (www.fimmick.com) | 30/09/2021 |

Ronmor Holdings | 01/10/2021 |

Join us on RAMP | 07/10/2021 |

Dopo questo hack alla catena di approvvigionamento che cifrò moltissime aziende che avevano ricevuto un aggiornamento software, il gruppo venne smantellato anche dopo una iniziativa congiunta tra Stati Uniti e Federazione Russa. Ma di fatto, come vediamo, non è così.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…