Il gruppo Stormous rappresenta una minaccia significativa nel panorama del ransomware: ha una reputazione consolidata per i suoi attacchi mirati e la sua ideologia apertamente pro-russa.

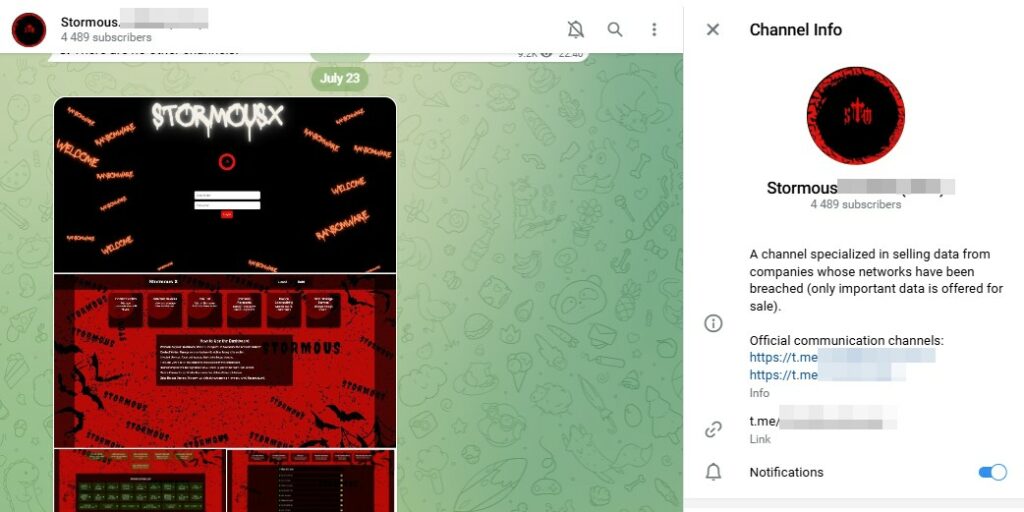

Il gruppo potrebbe aver iniziato ad operare a metà del 2021, facendosi notare poi per la sua presenza aggressiva su Telegram, per le sue motivazioni geopolitiche e la sua filosofia di attacco contro organizzazioni percepite come ostili alla Russia, alla quale ha dichiarato il suo sostegno, colpendo di seguito le organizzazioni dei paesi considerati nemici, destabilizzando le loro organizzazioni Tra questi gli Stati Uniti, i paesi occidentali, l’India e l’Ucraina dal 2022. Tuttavia I loro attacchi, non solo compromettono i sistemi delle vittime, ma contribuiscono anche alla diffusione della propaganda russa, rafforzando la percezione di una guerra cibernetica su scala globale.

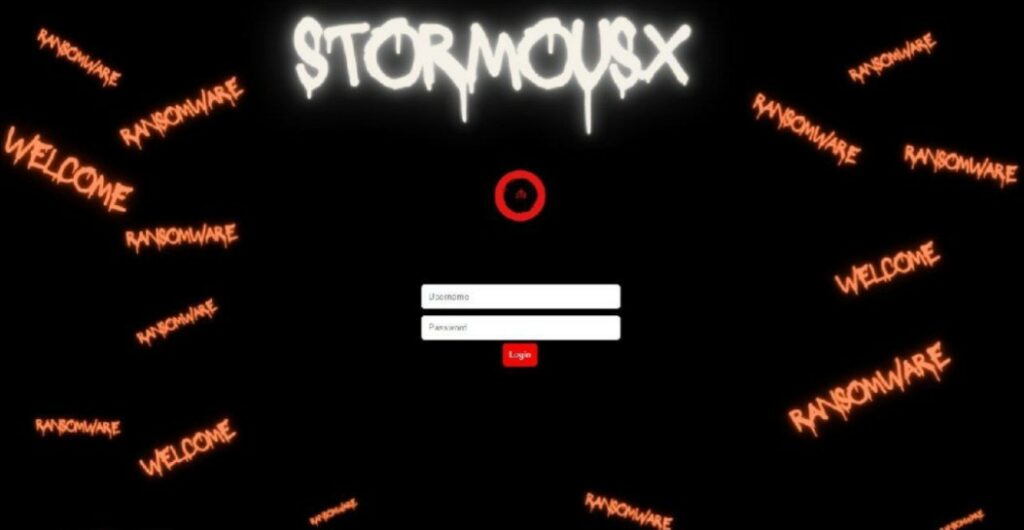

Con affiliati che sembrano provenire da Russia e Medio Oriente e una struttura di business simile a quella aziendale, una delle caratteristiche distintive di Stormous è la sua preferenza per il furto e la pubblicazione di grandi quantità di dati, oltre alla crittografia dei file delle vittime, spesso con richieste di riscatto basate sulla criptovaluta.

Il gruppo ha colpito industrie critiche, come quella petrolifera, causando notevoli disagi e perdite finanziarie. Un esempio eclatante è l’attacco del settembre 2023 contro PVC-MS, una società vietnamita di assemblaggio di apparecchiature petrolifere. In questo attacco, Stormous ha sottratto 300 GB di dati sensibili, tra cui documenti aziendali e informazioni su negoziazioni di contratti. Il gruppo ha inizialmente pubblicato il 10% di questi dati, utilizzandoli come strumento di pressione per un possibile pagamento del riscatto.

Oltre ai suoi attacchi tradizionali, Stormous si è concentrato su attacchi ad alto impatto mediatico, puntando spesso a settori come quello energetico, sfruttando vulnerabilità non ancora corrette nei sistemi informatici delle vittime.

Questa tattica consente loro di causare danni significativi e di influenzare la stabilità operativa di aziende chiave in vari settori industriali.Ricordiamo la violazione dell’Università di Tor Vergata, di Metal Work e in ultimo Officine Group. Stormous è riuscito anche a penetrare le difese di aziende internazionali come la Coca Cola, ma anche Comtrade Group in Serbia, Zewail City of Science and Technology in Egitto, Vietnam Electricity e Inwi in Marocco. Stormous rappresenta quindi una delle minacce più pericolose nel contesto della sicurezza informatica odierna, dove anche in italia ha colpito diverse vittime

Abbiamo voluto intervistare il gruppo Stormous per comprendere meglio il loro operato e per conoscere le loro motivazioni.

1 – RHC: Vi ringraziamo per aver accettato questa intervista. Il nome Stormous, evoca l’idea di una tempesta. Ha un significato particolare o una motivazione specifica dietro tale scelta? Rappresenta forse qualcosa di più profondo nel vostro operato o nella vostra ideologia? È stato un gruppo nato spontaneamente tra amici o colleghi, oppure è stato formato con un intento preciso fin dall’inizio?

STORMOUS: Il nome Stormous si ispira al concetto di “tempesta”, che simboleggia la forza. Può essere interpretato in molti modi, ma il suo significato ha un significato più importante per noi che per chiunque altro. Il gruppo non è stato formato a caso; lo abbiamo stabilito con una solida infrastruttura fin dall’inizio. Sebbene abbiamo dovuto affrontare alcune sfide all’inizio, queste sono state gradualmente risolte.

2 – RHC: Ad oggi come siete distribuiti su scala internazionale? Se è possibile, quante persone gravitano attorno al vostro RaaS?

STORMOUS : Ci stiamo espandendo grazie a una strategia avanzata e a prodotti RaaS. Le nostre operazioni sono distribuite in collaborazione con partner e altre entità, con una base di affiliati di medie dimensioni che supera i 50 individui.

3 – RHC: Molti ricercatori di sicurezza parlano di molte vostre operazioni come “operazioni scavenger”, ovvero la pubblicazione di informazioni già trapelate online. Cosa potete dirci in merito?

STORMOUS: Non pubblichiamo dati trapelati da altri. I problemi che abbiamo affrontato prima erano causati da alcuni affiliati, poiché inizialmente non c’era alcuna supervisione. Ciò ha consentito a molti individui di pubblicare dati copiati da altre fonti, che hanno fatto trapelare. Non è stata colpa nostra, ma loro, e sono stati gradualmente rimossi. Ora questo non è più un problema, poiché monitoriamo ogni obiettivo prima della pubblicazione. Inoltre, ogni operazione che annunciamo deriva da nuove violazioni da noi eseguite, il che rafforza la nostra reputazione. Ad esempio, molti dei nostri obiettivi (ad esempio, Transak, Econocom, Duvel, KAI) hanno confermato i nostri attacchi. Ci auguriamo che questo punto venga sottolineato pubblicamente, poiché lo chiariremo presto.

4 – RHC: Avete mai avuto rapporti di amicizia o di rivalità con altri gruppi di cybercriminali? Come descrivereste la vostra relazione con altri gruppi attivi nel panorama del ransomware?

STORMOUS: Manteniamo relazioni varie con altri gruppi. A volte, collaboriamo con gruppi come GhostSec per raggiungere obiettivi comuni, ma lavoriamo con cautela poiché queste relazioni possono essere complesse. Spesso, le nostre collaborazioni comportano la condivisione dell’accesso tra operatori o l’aggiornamento dei servizi RaaS.

5 – RHC: In un ambiente come il cybercrime, dove il tradimento è sempre un rischio, quanto è importante la fiducia tra i membri del vostro gruppo? Come fate a mantenere un legame di fiducia forte tra di voi?

STORMOUS: La fiducia è fondamentale. Facciamo affidamento su un’infrastruttura rigida nei nostri servizi in cui i membri non conoscono le identità o le operazioni degli altri. Tuttavia, esiste un forum in cui possono condividere idee, assistersi a vicenda o persino seguire le negoziazioni tra di loro.

6 – RHC: Dove vi vedete tra cinque o dieci anni? Pensate che continuerete su questa strada o avete altre ambizioni o sogni personali al di fuori del cybercrime?

STORMOUS: A lungo termine, alcuni di noi potrebbero spostarsi in campi non correlati all’hacking. Tuttavia, per ora, l’obiettivo è espandere le operazioni e proteggere il nostro marchio.

7 – RHC: La rivendita dei dati delle aziende violate è un business che permette di monetizzare i mancati pagamenti dei riscatti del ransomware. Secondo voi, quali sono oggi i dati più preziosi e più vendibili nelle underground?

STORMOUS: Vedo i dati sanitari, finanziari e personali come i tipi di informazioni più richiesti in base a ciò che abbiamo venduto o ai riscatti negoziati con successo. I clienti spesso cercano dati che possono essere sfruttati direttamente.

8 – RHC: Vi siete politicamente schierati, all’inizio del conflitto tra Russia ed Ucraina, a supporto del governo Russo. Molti gruppi inserendo la politica all’interno delle proprie operazioni li hanno portati alla rovina come ad esempio il cartello Conti ransomware. Potete commentare questa cosa?

STORMOUS: Le decisioni politiche supportano le nostre strategie. Il nostro sostegno a certe entità è una decisione attentamente ponderata basata su interessi comuni per evitare di mettere a repentaglio il nostro marchio in qualsiasi momento. Credo che Conti non sia crollata a causa di interferenze politiche, ma per motivi personali. Il nostro sostegno era semplicemente dovuto al rispetto per il luogo in cui venivano gestite le loro operazioni.

9 – RHC: Nei vostri attacchi, quante volte utilizzate il ransomware per cifrare i dati e quante volte fate solo data exfiltration?

STORMOUS: Utilizziamo entrambi i metodi a seconda del bersaglio. La crittografia viene utilizzata per fare pressione sul bersaglio e le fughe di notizie vengono utilizzate per generare profitti quando il pagamento non viene effettuato, vendendo i dati o semplicemente distruggendo la reputazione del bersaglio.

10 – RHC: Nel 2022 Stormous ha ridotto drasticamente le attività, c’è stato un preciso motivo?

STORMOUS: Ciò è stato il risultato di un’intensa pressione su di noi a causa dei nostri attacchi, pubblicati o meno. Tuttavia, siamo tornati più forti di prima e puntiamo a garantire un’infrastruttura sicura per i nostri clienti, anche se ciò ha richiesto di interrompere temporaneamente le nostre operazioni.

11 – RHC: Avete stretto alcune collaborazioni, come quella annunciata il 13 luglio 2023 con GhostSec per colpire il governo cubano. Successivamente, alcuni ministeri sono stati attaccati. Le collaborazioni in generale portano sempre un valore?

STORMOUS: Le collaborazioni portano benefici significativi se condotte con cautela. La nostra partnership con GhostSec dimostra come gli obiettivi strategici possono essere raggiunti attraverso grandi obiettivi e grandi guadagni finanziari.

12 – RHC: Vediamo spesso apparire un vostro data leak site e chiuderne un’altro. Qual’è il motivo dietro questa scelta?

STORMOUS: L’adattamento è essenziale per evitare il tracciamento e semplificare l’accesso per gli utenti che visitano il nostro blog, assicurando al contempo che le nostre operazioni non vengano interrotte.

13 – RHC: Visto che avete da sempre utilizzato come base di comunicazione Telegram, dopo i recenti cambiamenti nei termini delle policy da parte del gruppo di Pavel Durov, continuerete ad utilizzare il messenger oppure approderà su nuovi lidi?

STORMOUS: Monitoriamo costantemente le politiche di Telegram e, se necessario, migreremo presto verso piattaforme più sicure.

14 – RHC: Da quanto abbiamo già visto gruppi come Ghosts of Palestine, GlorySec, BF Repo V3 e UserSec sono molto preoccupati per questo. Cosa si pensa nell’underground a proposito di questo cambio di rotta di Telegram?

STORMOUS: Pur rispettando i cambiamenti, scegliamo metodi che supportano le nostre operazioni e ci forniscono sicurezza. Telegram era uno dei nostri gateway principali, ma credo che sia giunto il momento di operare esclusivamente tramite la rete Tor.

15 – RHC: Nelle vostre tecniche di attacco, utilizzate credenziali violate dagli infostealer? Se si quanto?

STORMOUS: Sì, utilizziamo dati rubati nei nostri attacchi, poiché costituiscono una parte fondamentale della nostra strategia.

16 – RHC: Che potete raccontarci tecnicamente un classico processo di attacco di Stormous?

STORMOUS: Dipende dal metodo di lavoro dell’affiliato.

17 – RHC: Qual’è la logica che utilizzate per scegliere un target specifico?

STORMOUS: Ci concentriamo su grandi aziende con dati preziosi o evidenti debolezze di sicurezza, in particolare quelle con misure di sicurezza informatica limitate o inesistenti.

18 – RHC: Quali linee guida fornite ai vostri affiliati? Esistono obiettivi proibiti, come organizzazioni nei paesi della CSI, strutture sanitarie, scuole o istituzioni di sicurezza nazionale?

STORMOUS: Non attacchiamo molti obiettivi, né ne prendiamo una percentuale significativa. Questo assicura che il loro lavoro rientri nell’ambito della sicurezza piuttosto che perdere tutto. Attualmente, evitiamo di attaccare ospedali e scuole a meno che non facciano parte di un’istituzione più grande. Tuttavia, stiamo attaccando gli ospedali ora per diversi motivi, che potremo condividere in seguito.

19 – RHC: Se durante le vostre attività notate che una vittima ha comportamenti considerati errati per un paese o va contro i vostri valori come vi comportate? vi limitate alla richiesta del riscatto o fate pressioni aggiuntive?

STORMOUS: Se i valori non sono in linea con i nostri obiettivi, utilizziamo fughe di notizie per rovinare la reputazione della vittima insieme alle richieste di riscatto. Questo è un aspetto fondamentale del nostro approccio.

20 – RHC: Come la vedete la situazione geopolitica attuale? Il mondo sta creando nuovi muri e questi sono principalmente digitali. Potete darci un commento secondo voi dove ci stiamo dirigendo?

STORMOUS: Credo che il mondo si stia trasformando in una massiccia guerra informatica. Vediamo maggiori opportunità nello sfruttare questa divisione, e così fanno anche altri gruppi.

21 – RCH: Molti gruppi criticano la vulnerabilità dei sistemi di aziende e organizzazioni e spesso l’anello debole è l’errore umano. Abbiamo visto LockBit nell’operazione Cronos che per un problema di patching ha visto le forze dell’ordine infiltrarsi all’interno delle loro infrastrutture. Quanto un gruppo che persegue attività informatiche illegali è soggetto alle stesse vulnerabilità?

STORMOUS: Proprio come le aziende si concentrano sulla protezione, noi lavoriamo per proteggere la nostra infrastruttura da potenziali violazioni. Non c’è differenza tra un gruppo ransomware e una grande azienda se non sai come … Credo che verrai abbattuto rapidamente. Non dipende dal numero di obiettivi o metodi, ma dal garantire la sicurezza della struttura operativa, che è molto più critica di qualsiasi altra cosa.

22 – RHC: Cosa succede se una vittima tenta di negoziare il riscatto? Avete un protocollo per questo tipo di situazioni?

STORMOUS: Abbiamo un protocollo di negoziazione chiaro. Se una vittima cerca di negoziare, iniziamo valutando la sua serietà e la sua volontà di pagare. Le diamo una scadenza stabilita per fare un’offerta ragionevole. Se le negoziazioni sono lente o improduttive, aumentiamo la pressione divulgando dati specifici come avvertimento, mantenendo dati più sensibili come leva. Questo approccio varia a seconda della vittima o dell’individuo che la sua azienda assegna per la negoziazione, poiché ogni parola che dice può cambiare il corso delle negoziazioni.

23 – RHC: Diteci 3 RaaS che ti piacciono e perché.

STORMOSO: 1. LockBit **** Ammiriamo i servizi di LockBit per la loro professionalità e il rapido sviluppo. Sono un modello in questo campo. Nonostante la pressione che affrontano, rispetto il loro operatore per le interazioni passate con noi e altre questioni che non possono essere condivise. Classifico Akira e RansomHub al secondo posto.

24 – RHC: Se doveste dire ad una azienda da quale parte cominciare per poter essere resiliente ad attacchi informatici come i vostri che cosa consigliereste?

STORMOUS: Consiglio una cosa: la formazione dei dipendenti. Il fattore umano è spesso il primo e più critico anello debole. Questo problema deve essere preso sul serio.

25 – RHC: Grazie davvero per l’intervista. Facciamo queste interviste per far comprendere ai nostri lettori che la cybersecurity è una materia prettamente tecnica e che per poter vincere la lotta contro il cybercrime occorre essere più forti di voi, che notoriamente siete spesso un passo avanti a tutti. C’è qualcosa che vorreste dire ai nostri lettori, oppure alle potenziali vittime delle vostre operazioni?

STORMOUS: Sì, le nostre operazioni commerciali e gli attacchi associati non sono personali; sono il risultato di negligenza in materia di sicurezza. Se tenete ai dati dei vostri clienti, alla reputazione e altro ancora, aggiornate i vostri sistemi e prendete sul serio la sicurezza informatica. Per le potenziali vittime, collaborare con noi è l’opzione più sicura se volete recuperare rapidamente i vostri dati e ridurre al minimo i danni. Non siamo cattivi, né stupidi. Come abbiamo detto prima, le negoziazioni dipendono dall’approccio del rappresentante: possono cambiare l’esito in meglio o in peggio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…