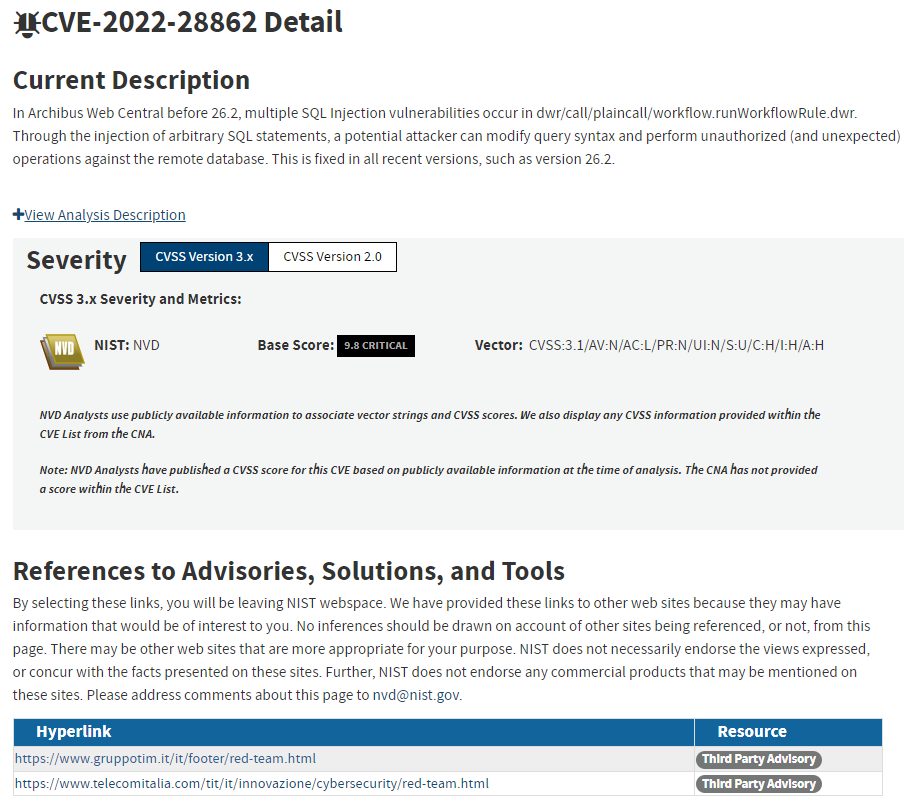

Il laboratorio di ricerca zeroday di TIM (Red Team Research RTR), nell’ambito delle attività di bug hunting, ha rilevato una vulnerabilità zeroday sul sistema Archibus con score pari a 9.8 in scala CVSSv3 (con valori tra compresi tra 1 e 10).

Ricordiamo che RTR in passato aveva già scoperto ulteriori 3 vulnerabilità sullo stesso software. Si trattava di un’altra vulnerabilità con CVSSv3 pari a 9,8, una da 8,8 e un’altra da 6,1 come severity.

Si precisa che tutte le patch sono state rilasciate da Archibus per il superamento delle vulnerabilità riportata.

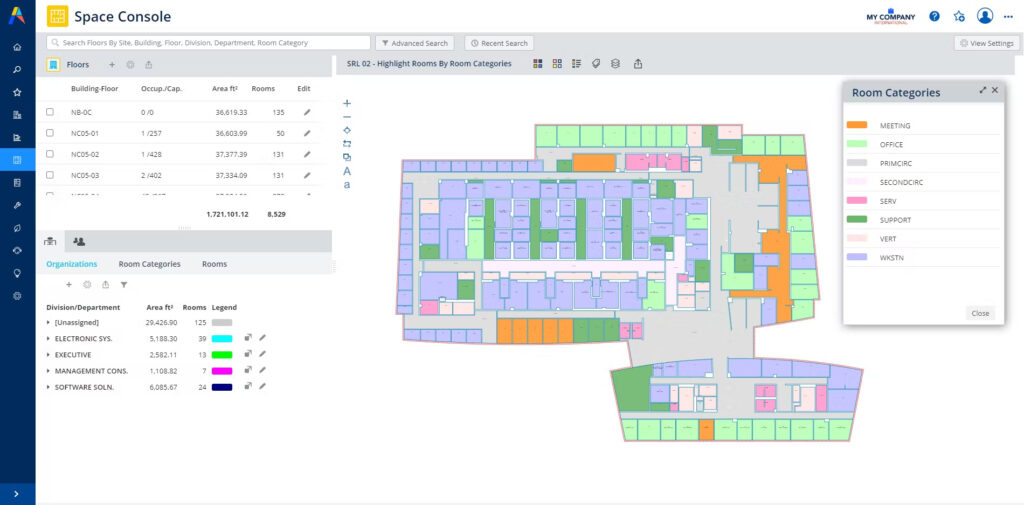

Archibus è una piattaforma IWMS (Integrated Workplace Management System) sviluppata da Archibus, Inc. La piattaforma è integrata in modo bidirezionale con la modellazione delle informazioni sugli edifici e il software di progettazione CAD.

Il software Archibus viene utilizzato per gestire circa 15 milioni di proprietà in tutto il mondo. Il software Archibus è facilmente integrabile con i sistemi Mobile, GIS ed ERP come Oracle, SAP, Sage e altri.

Da quanto si legge dalla pagina istituzionale del gruppo di ricerca, nell’ambito delle attività svolte dal laboratorio, i ricercatori Luca Carbone, Mattia Campanelli, Alessandro Sabetta, una volta individuate queste vulnerabilità, hanno immediatamente avviato il percorso di Coordinated Vulnerability Disclosure (CVD) assieme a Massimiliano Brolli, alla guida del progetto, effettuando la pubblicazione a valle della produzione delle fix da parte del produttore.

Di seguito i dettagli presenti sul sito del progetto e le valutazioni svolte dal NIST degli Stati Uniti D’America.

Si tratta di uno tra i pochi centri italiani di ricerca industriali in ambito di bug di sicurezza, dove da diverso tempo vengono effettuate attività di “bug hunting” che mirano alla ricerca di vulnerabilità non documentate. Le attività condotte dal team, portano ad una successiva emissione di CVE sul National Vulnerability Database degli Stati Uniti D’America, terminato il percorso di Coordinated Vulnerability Disclosure (CVD) con il vendor del prodotto.Advertisements

Nel corso dei due anni di attività, abbiamo visto il laboratorio, rilevare moltissimi bug 0-day su prodotti molto diffusi di big vendor di valenza internazionale, come ad esempio Oracle, IBM, Ericsson, Nokia, Computer Associates, Siemens, QNAP, Johnson & Control, Schneider Electric, oltre ad altri fornitori su tipologie differenti di architetture software/hardware.

Nel corso di due anni sono stati emessi oltre 70 CVE, delle quali 7 con severity Critical e 9,8 di score CVSSv3, 23 di severity High e le restanti con severity Medium.

Advertisements

Relativamente ad una vulnerabilità rilevata dal gruppo di ricerca sul prodotto Metasys Reporting Engine (MRE) Web Services, del fornitore Johnson & Control, la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti D’America, ha emesso un avviso di sicurezza riportando come Background i settori quali: “CRITICAL INFRASTRUCTURE SECTORS, COUNTRIES/AREAS DEPLOYED e COMPANY HEADQUARTERS LOCATION”.

Si tratta di una realtà tutta italiana che emette una CVE ogni 6 giorni lavorativi di media, contribuendo in maniera fattiva alla ricerca delle vulnerabilità non documentate a livello internazionale, che si sta distinguendo a livello paese sull’elevata caratura delle attività svolte, oltre a contribuire all’innalzamento dei livelli di sicurezza dei prodotti utilizzati da organizzazioni e singole persone.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…