Spesso parliamo dell’operazione di ransomware as a service (RaaS) LockBit, da poco rinnovata in LockBit 3.0, la quale continua a portare innovazioni importanti nel cyber circus del ransomware. Spesso tali innovazioni sono così dirompenti che vengono adottate da altre cybergang perché funzionano, e introducono delle novità o altre forme per ottenere il pagamento dei riscatti.

Come sappiamo le cyber gang si è evoluta recentemente nella versione 3.0, dove in precedenza abbiamo analizzato le novità rispetto al passato. Le cybergang, come una normale organizzazione, evolve il proprio “modello di business” innovando in modo continuativo trovando nuovi modi per eludere le difese di sicurezza delle aziende, per aggiornare le proprie infrastrutture e le tecniche, tattiche e procedure (TTPs).

Questo è necessario sia per poter rispondere ai propri affiliati, ma anche per essere sempre più pervasivi oltre che a trovare modi non convenzionali per monetizzare quanto più possibile.

Ma come spesso abbiamo detto, per poter estorcere soldi ad una multinazionale, non puoi fare tutto da solo: hai bisogno di un gruppo.

Un gruppo di criminali informatici militarmente organizzati, fedeli e coesi che lavorano insieme, con specializzazioni diverse per un unico scopo: estorcere quanto più denaro possibile dalle organizzazioni.

Abbiamo contattato LockBit 3.0 chiedendo una intervista per conoscere meglio l’evoluzione del progetto 3.0, ma anche per parlare di geopolitica, di affiliazioni, di monetizzazione, di percentuali di riscatto, di evoluzione del ransomware e dei modelli RaaS ma anche dell’Italia e degli attacchi da loro effettuati in precedenza.

RHC: Salve LockBit, puoi dirci qualcosa di più sul progetto 3.0?

LockBit: Molti aggiornamenti, in generale l’infrastruttura è stata ampliata e la larghezza di banda è stata aumentata, ora possiamo lavorare con un numero illimitato di partner. Inoltre, i codici sorgenti del kit su Windows DarkSide/BlackMatter sono stati acquistati e notevolmente migliorati. Sono state aggiunte funzionalità da lockbit 2.0 come l’auto-diffusione ed eliminati molti bug.

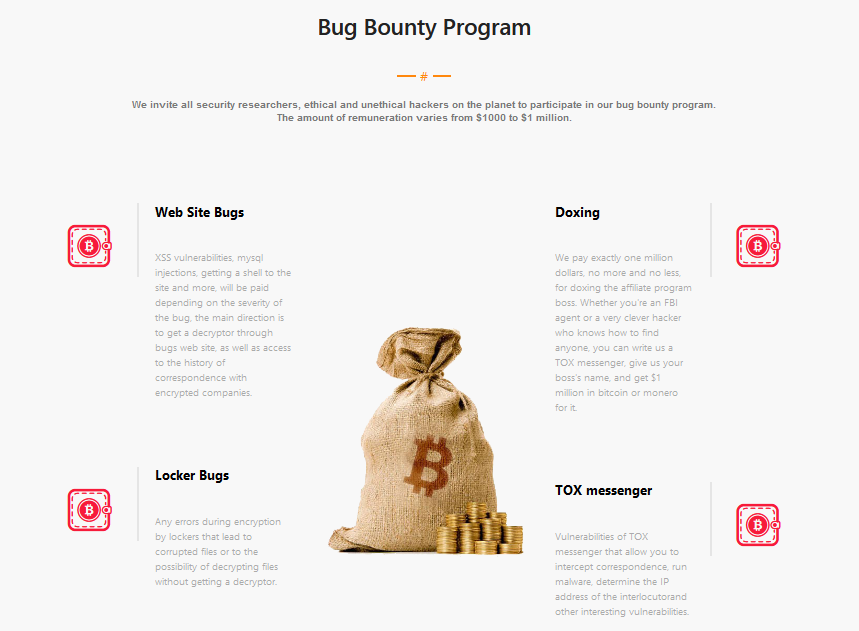

RHC: Potresti dirci qualcosa di più sull’iniziativa di bug hunting? È la conseguenza di un’intrusione informatica che avete subito?

LockBit: Nessun hacking, c’erano dei piccoli difetti che ci hanno spinto a creare un programma di bug bounty, dove al momento abbiamo già pagato 50.000 dollari a chi ci ha informato del bug.

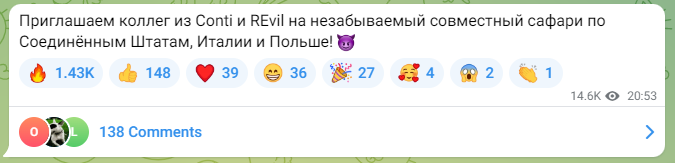

RHC: La squadra di Conti sembra essere fuori gioco. state reclutando ex membri/affiliati di questa cybergang?

LockBit: Non sappiamo chi reclutiamo, le persone vengono da noi e dicono che vogliono lavorare, non chiediamo loro da dove vengono. Non ci sono restrizioni.

RHC: Cosa vi rende un’operazione ransomware as a service (RaaS) che è sul mercato da 2 anni? Cosa c’è di speciale in voi rispetto agli altri?

LockBit: debolezza e coraggio. Abbiamo una malattia mentale. Non è affatto paura, non è paura di essere catturati o uccisi. E ovviamente il satellite modificato di Elon Musk, Dio benedica l’America!

RHC: Potete dirci quante persone ruotano attorno alla vostra operazione RaaS? Considerando sviluppatori, affiliati, supporto, ecc …

LockBit: più di 100 persone

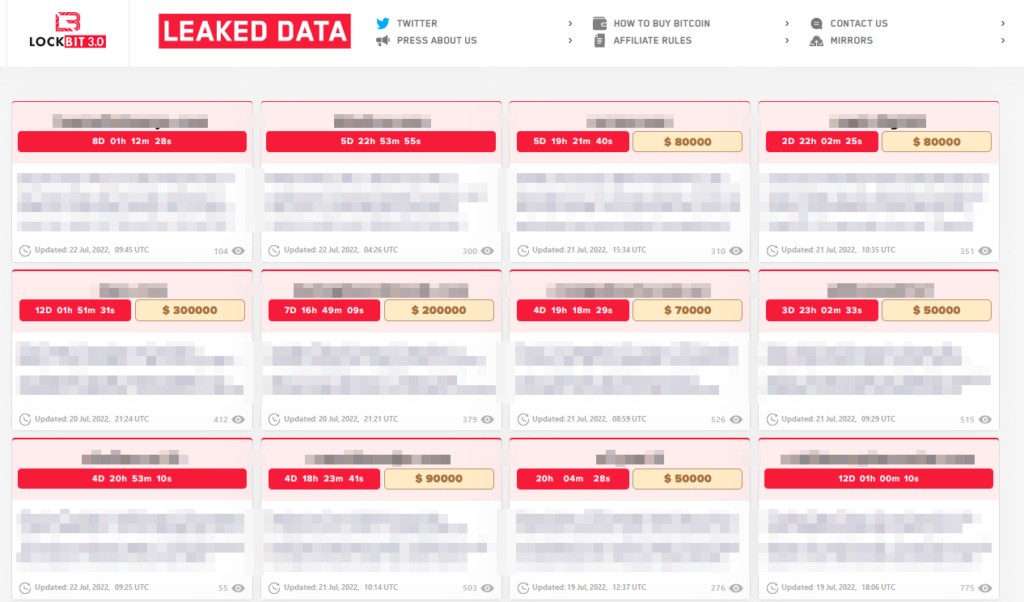

RHC: Le vittime che pubblicate sul vostro data leak site (DLS) sono quelle che non pagano il riscatto. Molti ricercatori hanno fatto previsioni su quante aziende vi consentono di monetizzare. Qual è esattamente la percentuale delle aziende che paga i riscatti?

LockBit: Dal 10 al 50% paga il riscatto. Dipende da quanto bene l’azienda viene attaccata e se ha segreti e backup.

RHC: Le vicende interne cambieranno con la versione 3 o rimarranno le stesse del passato per il vostro team?

LockBit: Ci sono molti cambiamenti.

RHC: A livello internazionale, a differenza di Conti, non vi siete schierati mentre riferite sempre di non essere legati alla politica. Quanto gratifica questa scelta nel panorama geopolitico?

LockBit: Questa è la nostra personale visione del mondo, siamo contrari alla guerra e allo spargimento di sangue, siamo normali pentester e rendiamo questo mondo più sicuro, grazie a noi le aziende possono imparare una lezione sulla sicurezza e chiudere le vulnerabilità. Conti e il loro rebranding BlackBasta sono hacker politici, lavorano per distruggere le infrastrutture solo per fare il massimo danno all’azienda. E noi, a nostra volta, avvantaggiamo tutte le aziende del mondo e le rendiamo sempre più sicure.

RHC: Abbiamo assistito a molti tempi di inattività per il passaggio al “Progetto 3”. Sono stati legati a problemi tecnici?

LockBit: Il tempo di inattività è dovuto al trasferimento di infrastrutture e partner, al debug di nuovi meccanismi e, soprattutto, al culmine dell’estate, molte persone si riposano e sono in vacanza.

RHC: Recentemente il gruppo KillNet ha chiesto l’aiuto di diversi gruppi ransomware per le loro operazioni. Cosa ne pensate di loro ?

LockBit: Non ne so nulla, ma penso che sia solo una contro azione nella guerra informatica, la Russia viene attaccata da hacker provenienti dagli Stati Uniti, Europa e Ucraina. La Russia risponde semplicemente creando le proprie unità informatiche, il corso naturale degli eventi. La forza d’azione è uguale alla forza di contrasto. La cosa principale è non iniziare una guerra nucleare, la guerra informatica non è offensiva e non è pericolosa come la guerra nucleare.

RHC: quali sono le differenze principali tra LockBit 2.0 e LockBit 3.0? da dove viene la necessità di aggiornare?

LockBit: i partner chiedono costantemente nuove funzionalità, rispettiamo i loro desideri. Il progetto 3.0 è realizzato sulla base del codice sorgente DarkSide/BlackMatter che abbiamo acquistato, eliminando molti bug e aggiungendo nuove funzionalità, oltre a funzionalità aggiunte da Lockbit 2.0 come l’auto-propagazione. E, soprattutto, un nuovo locker Linux con supporto per 14 architetture Linux.

RHC: Alcuni giorni fa una banda di ransomware ha compromesso un’organizzazione operante nel settore sanitario in Italia. Cosa ne pensi di attaccare l’assistenza sanitaria?

LockBit: La nostra opinione sull’attacco all’organizzazione sanitaria e scritta sul blog. Non possiamo trascurare la sicurezza dei dati che costituiscono il segreto medico, dobbiamo fare molta attenzione ed essere selettivi con il pentest post-pagato delle istituzioni mediche, così che pensino a proteggere le informazioni e non ad affidarsi alla misericordia di gruppi governativi che non faranno che rubare per distruggere le loro infrastrutture senza poter pagare per il riscatto.

RHC: Ora LockBit è un’operazione d’élite. Grandi numeri e grandi guadagni. Qual è l’ingrediente che ti ha fatto rimanere a lungo sul mercato, attirando molti affiliati?

LockBit: Onestà. Siamo l’unico programma di affiliazione al mondo che non tocca il riscatto dei partner, tutti gli altri programmi di affiliazione prendono i pagamenti dal tuo portafoglio e poi trasferiscono la quota ai partner. Quando l’importo diventa alto è si inizia a parlare di rebranding (è successo con il programma di affiliazione Alpha), hanno truffato il partner che aveva riscosso un grande pagamento chiudendo il programma DarkSide, in attesa di nuovi sciocchi e un nuovo grande pagamento per il prossimo rebranding.

RHC: Diversi giorni fa i media hanno riferito che REvil ha affermato che il governo russo potrebbe usare le cyber gang come arma contro l’Ucraina. Cosa ne pensate?

LockBit: Penso che sia abbastanza realistico, perché no? Cosa sceglieresti, dar via il culo o un lavoro al computer?

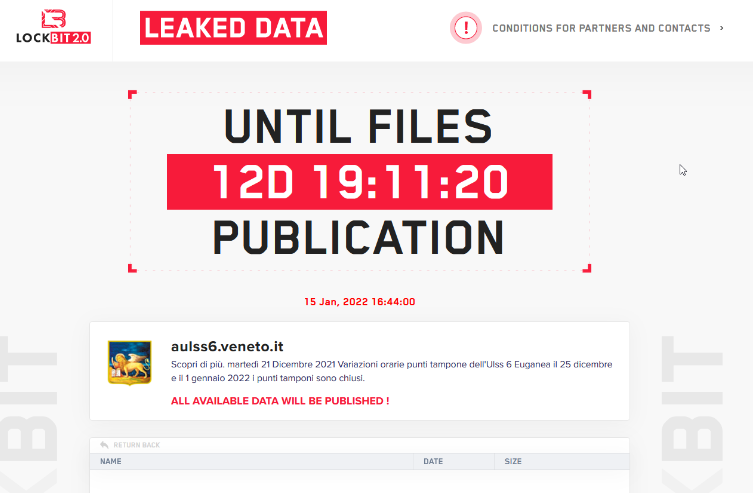

RHC: Qualche mese fa avete attaccato l’infrastruttura informatica dell’ULSS6 Euganea, un ospedale italiano. Come avete trovato l’infrastruttura dell’organizzazione assegnando un voto da 1 a 5?

LockBit: 1

RHC: come consideri in generale il livello di sicurezza delle organizzazioni italiane?

LockBit: 1

Di seguito riportiamo l’intervista in inglese originale scambiata con LockBit 3.0, tramite TOX messenger

RHC: Can you tell me something more about the 3.0 project?

LockBit: A lot of upgrades, by and large the infrastructure has been expanded and the bandwidth has been increased, we can now work with an unlimited number of partners. Also, the source codes of DarkSide/BlackMatter windows locker were bought and significantly improved, added functionality from lockbit 2.0 selfspread and eliminated a lot of bugs.

RHC: Could you tell me something more about your bug hunting initiative? Is it conseguence of a cyber intrusion you suffered?

LockBit: No hacking, but there were some minor flaws that prompted me to create a bounty program, at the moment already paid 50 thousand dollars to the one who informed me of the bug.

RHC: Conti team appears to be out of game. are you recruiting former members/affiliates of this gang ?

LockBit: I don't know who I recruit, people just come to me and say they want to work, I don't ask them where they come from. There are no restrictions.

RHC: What is it that makes you a RaaS operation that has been on the market for 2 years? What is special about you compared to others?

LockBit: Weakness and Courage. I have a mental illness, I have no fear at all, I'm not afraid of being caught or killed. And of course the modified satellite of Elon Musk, God bless America!

RHC: Can you tell us how many people revolve around your RaaS operation? Considering Developers, Affiliates, Support, Etc ...

LockBit: More than 100 people

RHC: The victims you post on your data leak site are the ones who don't pay the ransom. Many researchers have made predictions about how many companies allow you to monetize. What percentage of companies pays exactly how much?

LockBit: From 10 to 50% pay the ransom. Depends on how well the company is attacked and whether it has secrets and backups.

RHC: Will internal things change with version 3 or they remain the same for your team ?

LockBit: There are a lot of changes.

RHC: On an international level, unlike Conti, you have not taken sides and always report that you are not connected to politics. How much is this choice rewarding in the geopolitical panorm?

LockBit: This is my personal worldview, I am against war and bloodshed, we are ordinary pentesters and make this world safer, thanks to us companies can learn a security lesson and close vulnerabilities, Conti and their rebranding BlackBasta are political hackers, they work to destroy infrastructure just to do maximum damage to the company. And we, in turn, benefit all the companies in the world and make them safer and more secure.

RHC: We are seeing a lot of downtime on your new "Project 3". Are they related to technical problems?

LockBit: The downtime was due to the transfer of infrastructure and partners, debugging new mechanisms and most importantly is the height of summer, a lot of people have a rest and are on vacation.

RHC: Recently the KillNet group asked for the help of several ransomware groups for its operations. What do you think about them ?

LockBit: I don't know anything about this, but I think it's just a counteraction in cyber warfare, Russia is attacked by hackers from the United States, Europe and Ukraine, Russia just responds by creating its own cyber units, the natural course of events, the force of action equals the force of counteraction. The main thing is not to start a nuclear war, cyber war is not offensive and not as dangerous as nuclear war.

RHC: Which are the main differences between LockBit 2.0 and LockBit 3.0 ? where did the need to upgrade come from?

LockBit: Partners are constantly asking for new features, we comply with their wishes, 3.0 is made on the basis of purchased DarkSide/BlackMatter source code, eliminated many bugs and added the latest functionality, besides added functionality from Lockbit 2.0 such as self-propagation. And most importantly a new linux locker with support for 14 linux architectures.

RHC: Several days ago a ransomware gang compromised an organization operating in the healthcare sector in Italy. What do you think about attacking healtcare ?

LockBit: My opinion on the attack on medical organizations is written in my blog, we cannot be careless about the security of data that constitutes medical secrecy, we must be very careful and selective with the postpaid pentest of medical institutions, so that they think about protecting information and not rely on the mercy of government groups who will just steal to destroy their infrastructure without the ability to pay the ransom.

RHC: We are now talking about you as an elite operation. Big numbers and big earnings. What is the ingredient that has made you stay in the market for a long time, attracting many affiliates?

LockBit: Honesty, we are the only affiliate program in the world that does not touch the redemption of partners, all other affiliate programs take payments to your wallet and then transfer the share of partners, one day, when the amount is too high is exit scam and rebranding, it happened with the Alpha affiliate program, they scammed partner to a large payment and closed affiliate program DarkSide, now waiting for new fools and a new large payment for the next rebranding.

RHC: Several days ago media reported that Revil's lawyer said the Russian government should use the gang as a weapon against Ukraine. what do you think about it?

LockBit: I think it's quite realistic, why not? What would you choose, a mop up your ass or a job at a computer?

RHC: A few months ago you attacked the IT infrastructure of ULSS6 Euganea, an Italian hospital. How did you find the infrastructure of the organization by giving a grade from 1 to 5?

LockBit: 1

RHC: how do you generally consider the security level of Italian organizations ?

LockBit: 1Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…