I ricercatori hanno scoperto che Red Hat e Ubuntu vengono attaccati da una versione Linux del malware DinodasRAT (aka XDealer), che probabilmente è attivo dal 2022.

Lo scorso autunno, ESET ha parlato del malware DinodasRAT che ha attaccato i sistemi Windows. I ricercatori hanno chiamato questi attacchi “Operazione Jacana” e hanno scritto che avevano preso di mira organizzazioni governative a scopo di spionaggio informatico.

Inoltre, gli esperti Trend Micro hanno recentemente riferito di un gruppo APT cinese che stanno monitorando sotto il nome di Earth Krahang. Questo gruppo ha utilizzato il malware XDealer per hackerare i sistemi Windows e Linux di organizzazioni governative di tutto il mondo.

Nel suo rapporto, ora pubblicato da Kaspersky Lab, si descrive in dettaglio la variante Linux di DinodasRAT (aka XDealer), che gli esperti descrivono come una backdoor multipiattaforma scritta in C++.

I ricercatori non riferiscono nulla su come il malware si è diffuso inizialmente, ma notano che dall’ottobre 2023 attacca vittime in Cina, Taiwan, Turchia e Uzbekistan. Secondo loro, DinodasRAT dà all’aggressore il controllo completo sui sistemi compromessi e gli hacker lo utilizzano principalmente per ottenere e mantenere l’accesso agli obiettivi tramite server Linux.

“La backdoor è perfettamente funzionante e offre agli operatori il pieno controllo sulla macchina infetta, consentendo l’esfiltrazione di dati e lo spionaggio”, scrivono gli esperti.

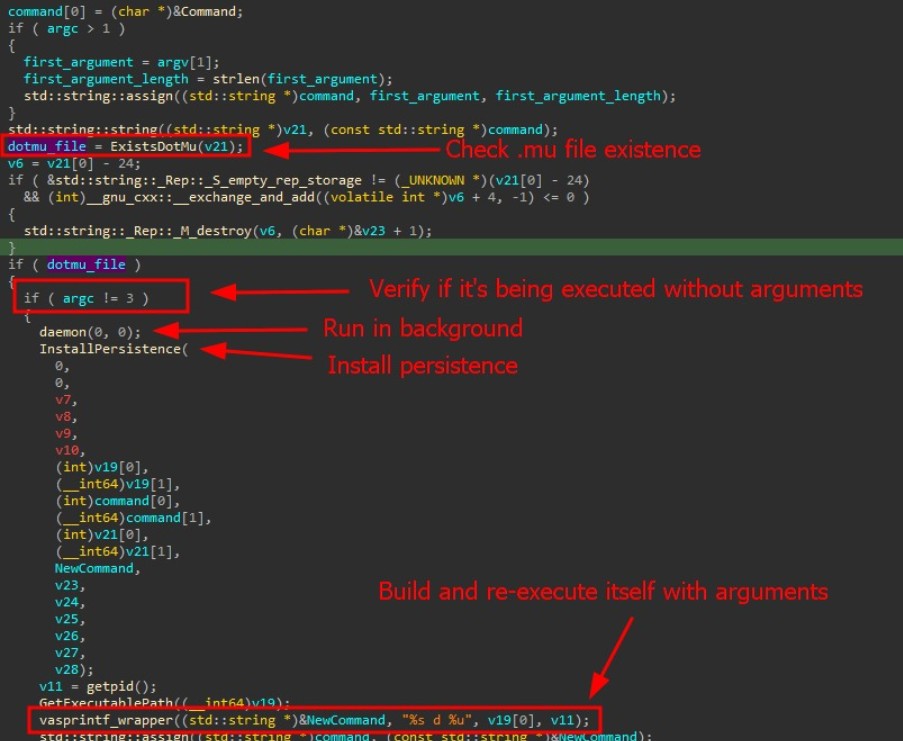

I ricercatori affermano che quando viene lanciata, la variante Linux di DinodasRAT crea un file nascosto nella directory in cui si trova il suo binario, che agisce come un mutex che impedisce l’esecuzione di più istanze del malware sul dispositivo infetto.

La macchina infetta viene contrassegnata utilizzando le informazioni sull’infezione, sull’hardware e sul supporto del sistema, dopodiché viene inviato un rapporto sull’infezione al server di comando e controllo.

La comunicazione con il server degli hacker avviene tramite protocolli TCP o UDP e il malware utilizza il Tiny Encryption Algorithm (TEA) in modalità CBC per proteggere questo scambio di dati.

Secondo il rapporto, DinodasRAT ha la capacità di monitorare, controllare ed estrarre dati da sistemi compromessi. E le sue funzioni principali includono:

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…