Il gruppo di hacker noto come RansomHub ha pubblicato recentemente all’interno del proprio data Leak Site (DLS) la rivendicazione di un nuovo attacco informatico ad una PA italiana: l’Università di Genova.

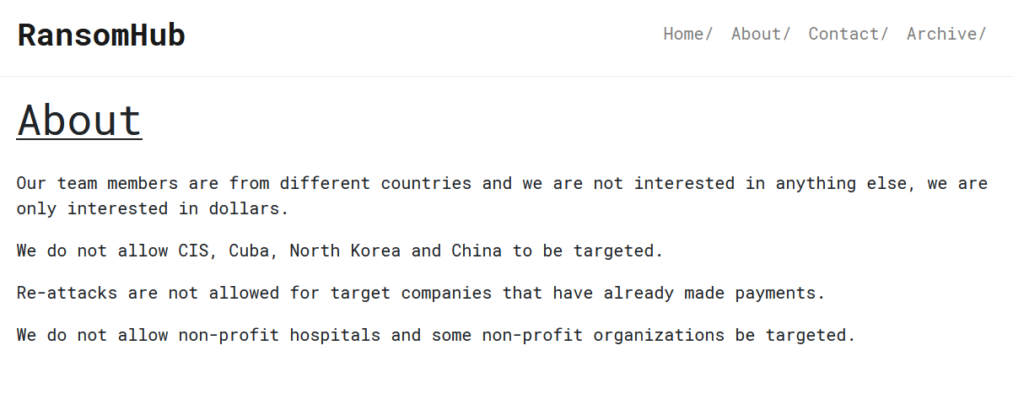

Secondo quanto descritto nella sezione ‘Chi siamo’ del loro sito, RansomHub è formato da cybercriminali operanti in diverse parti del mondo, accomunati dall’intento di ottenere profitti economici attraverso le loro azioni illecite.

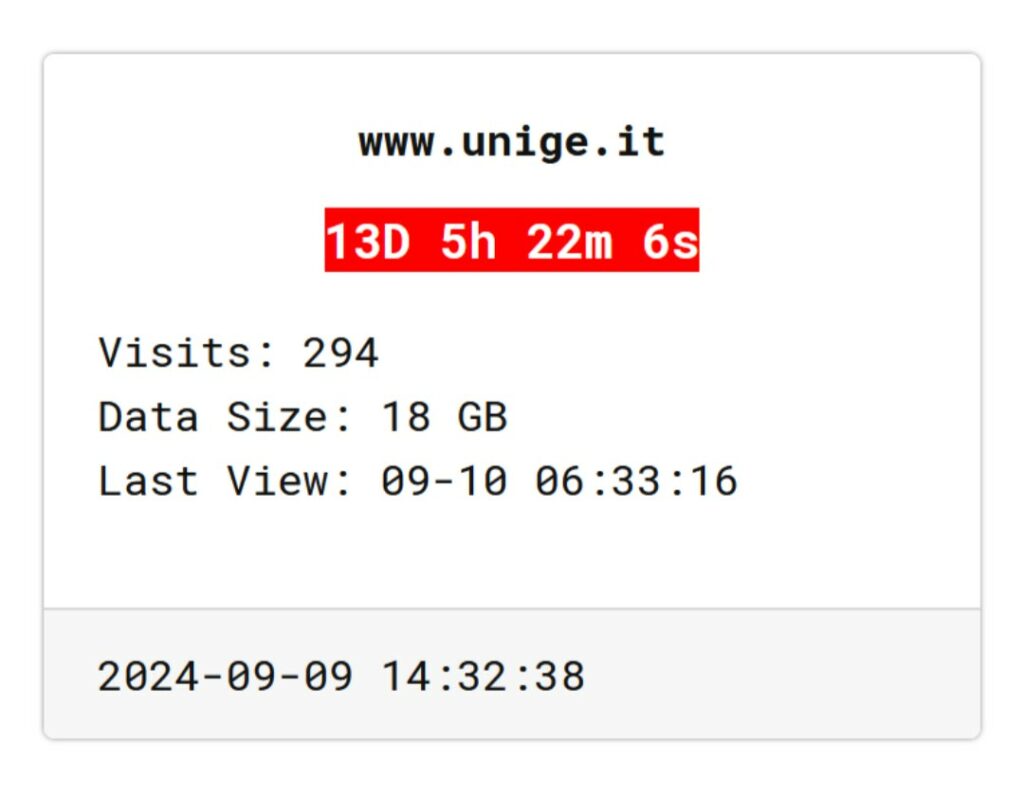

L’attacco è stato annunciato da RansomHub il 9 Settembre 2024, dove hanno pubblicato alcuni dettagli relativi alla violazione. La violazione riguarda circa 18 GB di dati e, se non verrà pagato il riscatto, i dati presumibilmente esfiltrati verranno pubblicati tra 13 giorni.

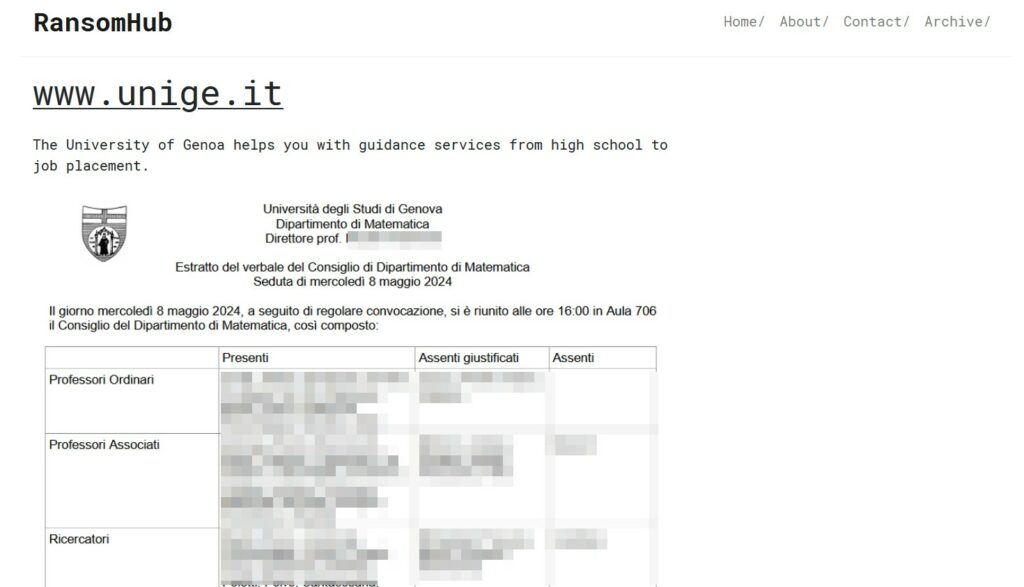

RansomHub ha fornito delle immagini di esempio di dati esfiltrati. Le immagini sembrano raffigurare estratti di verbale, attestati di presenza, etc. suggerendo una vasta gamma di dati potenzialmente compromessi.

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

RansomHub, una nuova piattaforma di ransomware-as-a-service (RaaS), è emersa nel febbraio 2024, prendendo di mira i sistemi operativi Windows, Linux ed ESXi attraverso malware sviluppato in Go e C++. Il modello di affiliazione, con un’alta percentuale di guadagno del 90%, ha attirato numerosi affiliati esperti, contribuendo a un significativo aumento delle infezioni globali. Le vittime, sparse in diciotto paesi, provengono principalmente dal settore IT. Il ransomware sfrutta vulnerabilità nei backup di cloud storage e configurazioni errate delle istanze Amazon S3 per aumentare l’estorsione. Secondo il gruppo di ricerca Insikt, sono state riscontrate similitudini nel codice con ALPHV e Knight Ransomware, suggerendo possibili connessioni tra queste entità.

Sul sito web di RansomHub, il gruppo dichiara di non attaccare obiettivi nei paesi della Comunità degli Stati Indipendenti (CIS), né in Cuba, Corea del Nord e Cina. Sebbene la composizione sembri di natura internazionale, il modus operandi del gruppo ricorda da vicino le tradizionali strutture di ransomware russe. È significativo notare anche il loro atteggiamento verso le nazioni legate alla Russia, così come la sovrapposizione di obiettivi comuni con altri gruppi ransomware russi.

Il gruppo recluta i propri affiliati principalmente attraverso il forum RAMP (Russian Anonymous Market Place), una piattaforma frequentata prevalentemente da utenti russi. Gli affiliati ricevono il 90% dei guadagni derivanti dalle attività illecite, mentre il restante 10% viene trattenuto dal gruppo principale. Contrariamente alle pratiche usuali, i fondi vengono inviati prima all’affiliato, un aspetto particolarmente apprezzato all’interno della comunità ransomware. Questo metodo è stato introdotto per mitigare la sfiducia generata da una frode di 22 milioni di dollari associata a ALPHV, in cui diversi affiliati non erano stati pagati, contribuendo a un clima di insicurezza nel contesto del Ransomware-as-a-Service (RaaS)

Ad oggi, l’Università di Genova non ha rilasciato dichiarazioni ufficiali riguardo all’attacco. Questa assenza di risposta lascia molte questioni in sospeso riguardo alla portata della violazione e alle misure adottate per mitigare i danni. Senza un comunicato stampa o una conferma ufficiale, le informazioni disponibili devono essere considerate come “fonti di intelligence” piuttosto che come conferme definitive della fuga di dati.

È probabile che l’Università rilasci ulteriori comunicazioni in futuro per chiarire la situazione. La trasparenza e la chiarezza nella gestione della crisi saranno fondamentali per comprendere appieno le implicazioni dell’attacco e le strategie di risposta adottate.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…