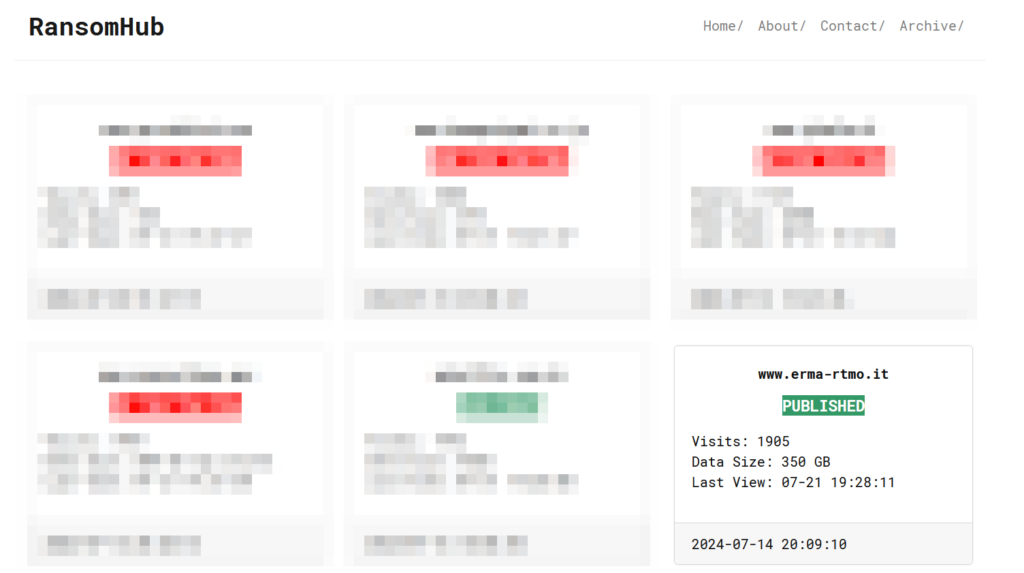

Il gruppo ransomware RansomHub ha recentemente rivendicato un attacco informatico contro il gruppo ERMA Srl (ex ERMA-RTMO Spa).

ERMA RTMO. Si tratta di una azienda italiana specializzata nella lavorazione meccanica di precisione e nella produzione,. Offre una vasta gamma di servizi, tra cui la lavorazione CNC, la prototipazione e la realizzazione di componenti meccanici per diversi settori industriali.

Al momento, non possiamo confermare la veridicità della notizia, poiché l’organizzazione non ha ancora rilasciato alcun comunicato stampa ufficiale sul proprio sito web riguardo l’incidente. Pertanto, questo articolo deve essere considerato come ‘fonte di intelligence’.

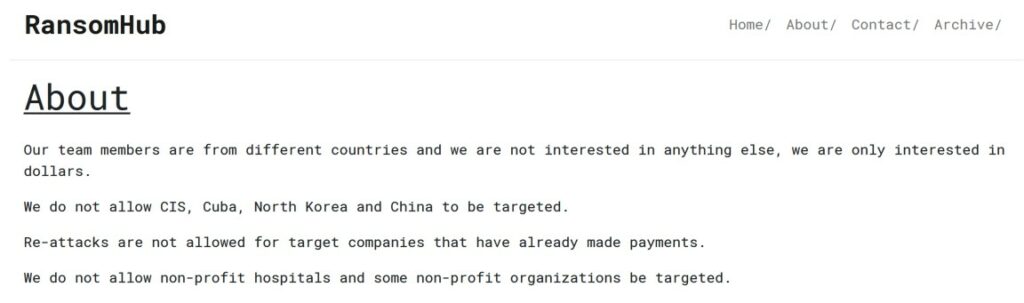

Il gruppo di hacker RansomHub, ha rivendicato l’attacco sul proprio sito di Data Leak Site (DLS). Secondo quanto riportato nella pagina “Informazioni” del gruppo, RansomHub è costituito da hacker provenienti da diverse località globali, uniti dall’obiettivo comune del guadagno finanziario. Il gruppo specifica esplicitamente il divieto di attacchi a determinati paesi e organizzazioni senza scopo di lucro.

RansomHub, una nuova piattaforma di ransomware-as-a-service (RaaS), è emersa nel febbraio 2024, prendendo di mira sistemi Windows, Linux ed ESXi con malware scritto in Go e C++. L’elevato tasso di commissione del 90% attira affiliati esperti, causando un aumento delle infezioni.

Gli affiliati di RansomHub hanno colpito diverse vittime in diciotto paesi, concentrandosi principalmente sul settore IT. Il ransomware sfrutta backup di cloud storage e istanze Amazon S3 mal configurate per estorcere le vittime. Insikt Group ha identificato sovrapposizioni di codice con ALPHV e Knight Ransomware, suggerendo potenziali collegamenti.

Il sito web della banda dichiara di non prendere di mira la Comunità degli Stati Indipendenti (CIS), Cuba, Corea del Nord e Cina. Sebbene possa sembrare una comunità globale di hacker, le loro operazioni ricordano notevolmente una tradizionale configurazione ransomware russa. È inoltre degno di nota il loro atteggiamento nei confronti delle nazioni affiliate alla Russia e la sovrapposizione delle aziende prese di mira con altri gruppi ransomware russi.

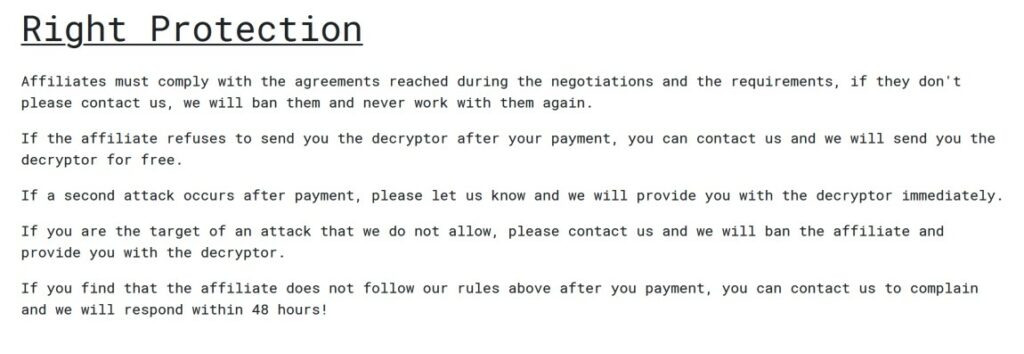

Il segmento “Right Protection” della sezione “About” delinea le linee guida per gli affiliati, sottolineando l’importanza della “coscienziosità”. Questa sezione rivela che RansomHub opera come un gruppo ransomware in collaborazione con i suoi affiliati, qualificandosi quindi come un gruppo Ransomware-as-a-Service (RaaS). Nel caso in cui un affiliato si rifiuti di inviare il decrittore dopo il pagamento, è possibile contattare RansomHub, che fornirà il decrittore gratuitamente. Ciò implica che il ransomware utilizzato dal gruppo è in grado di criptare i dati prima dell’esfiltrazione.

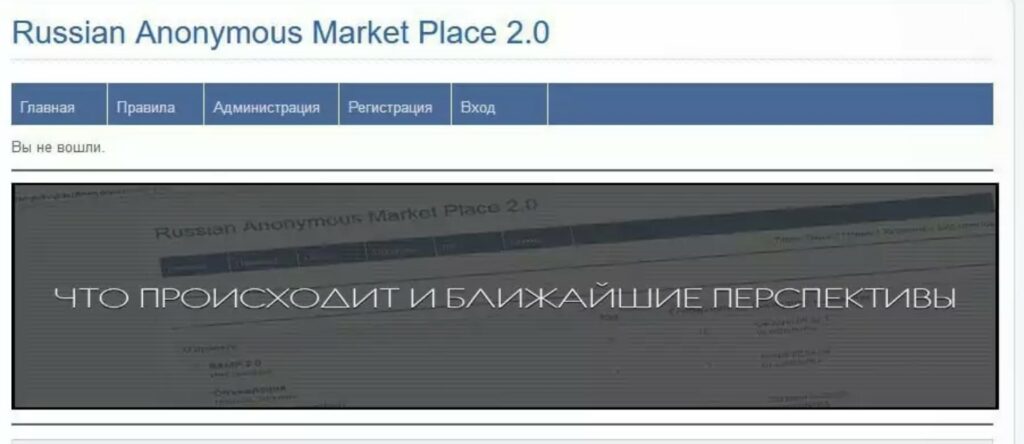

Il gruppo recluta i suoi affiliati principalmente dal forum RAMP (Russian Anonymous Market Place), frequentato prevalentemente da russi. Gli affiliati ricevono il 90% dei proventi, mentre il restante 10% va al gruppo principale. A differenza delle pratiche comuni, il denaro viene inizialmente inviato all’affiliato, una caratteristica molto apprezzata nella comunità dei ransomware.

Questo approccio risolve la sfiducia causata dalla truffa da 22 milioni di dollari di ALPHV, in cui gli affiliati non sono stati compensati, provocando una notevole sfiducia nell’ambiente Ransomware-as-a-Service (RaaS).

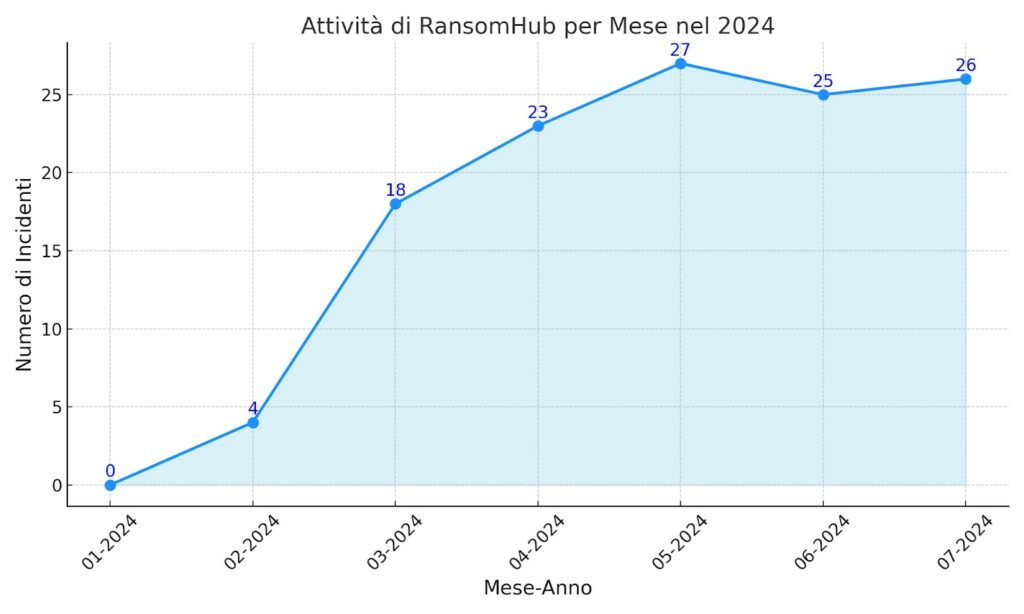

Il grafico seguente rappresenta l’attività di RansomHub per mese nel 2024, con il numero di incidenti indicato per ogni mese.

Come ben visibile dal grafico appena illustrato, nei primi mesi del 2024, l’attività di RansomHub è aumentata rapidamente. Da nessun incidente a Gennaio, si passa a 4 incidenti a Febbraio e poi a 18 incidenti a Marzo, 23 ad Aprile, raggiungendo un picco a Maggio 2024 con 27 esfiltrazioni mostrando una crescita esponenziale.

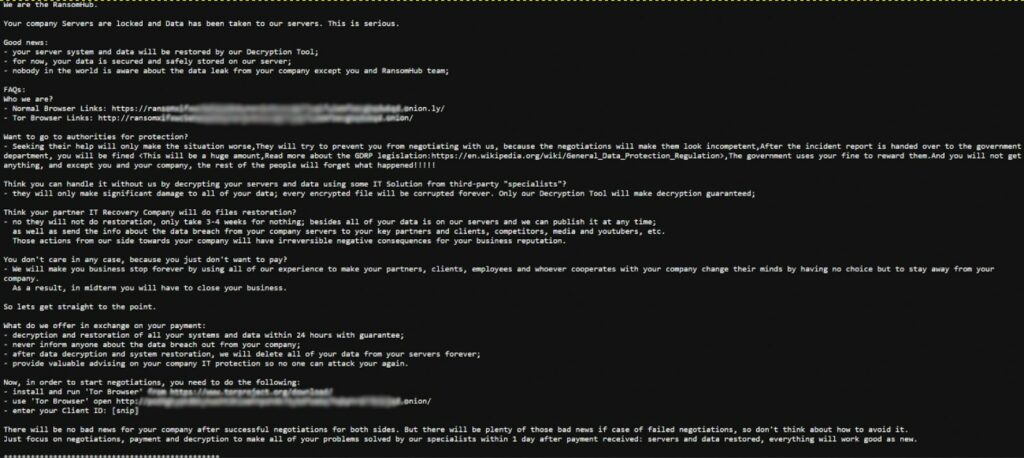

Come visibile nell’immagine di seguito, il messaggio di riscatto di RansomHub è molto simile ai tipici messaggi di ransomware, includendo l’avviso di criptazione dei dati, le procedure dettagliate necessarie per negoziare il pagamento del riscatto.

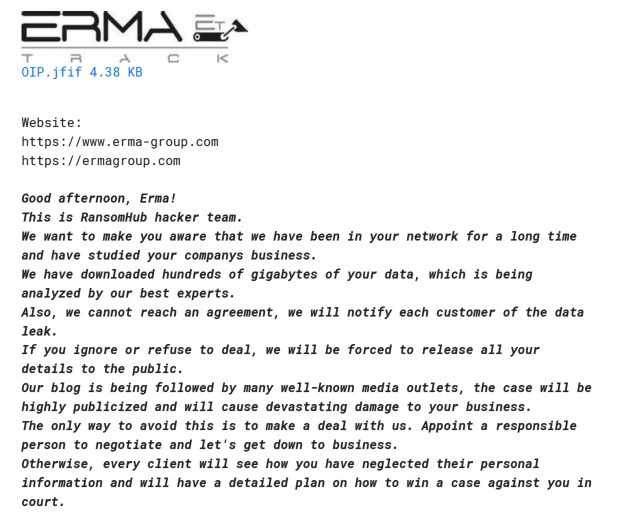

L’attacco a Erma Group è stato annunciato da RansomHub il 18 Luglio 2024 sul loro Data Leak Site, dove hanno pubblicato alcuni dettagli relativi alla violazione.

Come visibile dall’immagine seguente, il team di hacker di RansomHub ha informato l’azienda Erma di aver avuto accesso alla sua rete per un lungo periodo, scaricando centinaia di gigabyte di dati aziendali (350 GB). Gli hacker minacciano di notificare ai clienti la violazione dei dati e di rendere pubblici i dettagli se non si raggiunge un accordo. RansomHub avverte che la divulgazione causerà danni significativi alla reputazione dell’azienda e che l’unico modo per evitare ciò è negoziare. Viene richiesto di nominare una persona responsabile per le trattative.

RansomHub ha fornito delle immagini di esempio di dati esfiltrati. Le immagini sembrano raffigurare FATTURE, E-MAIL, DOCUMENTI DI IDENTITÀ, suggerendo una vasta gamma di dati potenzialmente compromessi. Tuttavia, al momento, non possiamo confermare con certezza la veridicità della violazione, poiché il gruppo ERMA non ha ancora rilasciato alcun comunicato ufficiale sul proprio sito web o canali di riferimento riguardo l’incidente.

Ad oggi, Erma-group non ha rilasciato dichiarazioni ufficiali riguardo all’attacco. Questa assenza di risposta lascia molte questioni in sospeso riguardo alla portata della violazione e alle misure adottate per mitigare i danni. Senza un comunicato stampa o una conferma ufficiale, le informazioni disponibili devono essere considerate come “fonti di intelligence” piuttosto che come conferme definitive della fuga di dati.

Senza dettagli concreti, è difficile valutare l’ampiezza e la gravità dell’attacco subito. In assenza di conferme ufficiali, le informazioni attualmente disponibili devono essere trattate con cautela e considerate come ipotesi piuttosto che fatti accertati. Le fonti di intelligence possono fornire indizi utili, ma non sostituiscono conferme ufficiali.

È probabile che Erma-group rilasci ulteriori comunicazioni in futuro per chiarire la situazione. La trasparenza e la chiarezza nella gestione della crisi saranno fondamentali per comprendere appieno le implicazioni dell’attacco e le strategie di risposta adottate.

Come nostra consuetudine, lasciamo sempre spazio ad una dichiarazione da parte dell’azienda qualora voglia darci degli aggiornamenti sulla vicenda. Saremo lieti di pubblicare tali informazioni con uno specifico articolo dando risalto alla questione.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono utilizzare la mail crittografata del whistleblower.

Le infezioni da ransomware possono essere devastanti per un’organizzazione e il ripristino dei dati può essere un processo difficile e laborioso che richiede operatori altamente specializzati per un recupero affidabile, e anche se in assenza di un backup dei dati, sono molte le volte che il ripristino non ha avuto successo.

Infatti, si consiglia agli utenti e agli amministratori di adottare delle misure di sicurezza preventive per proteggere le proprie reti dalle infezioni da ransomware e sono in ordine di complessità:

Sia gli individui che le organizzazioni sono scoraggiati dal pagare il riscatto, in quanto anche dopo il pagamento le cyber gang possono non rilasciare la chiave di decrittazione oppure le operazioni di ripristino possono subire degli errori e delle inconsistenze.

La sicurezza informatica è una cosa seria e oggi può minare profondamente il business di una azienda.

Oggi occorre cambiare immediatamente mentalità e pensare alla cybersecurity come una parte integrante del business e non pensarci solo dopo che è avvenuto un incidente di sicurezza informatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…