Si è conclusa a Tokyo la prima competizione hacker Pwn2Own Automotive. La competizione era dedicata all’hacking delle automobili e di tutto ciò che ad esse è connesso, organizzata da Trend Micro Zero Day Initiative (ZDI). In tre giorni, i partecipanti hanno guadagnato 1.323.750 dollari. Sono riusciti ad hackerare per ben due volte le Tesla e hanno sfruttato 49 vulnerabilità zero-day contro veicoli elettrici, stazioni di ricarica e altro ancora.

Il concorso si è svolto nell’ambito della conferenza automobilistica Automotive World. Tra gli obiettivi offerti agli hacker c’erano Tesla Model 3/Y (basata su Ryzen) o Tesla Model S/X (basata su Ryzen). Erano inclusi sistemi di infotainment, modem, sintonizzatori, comunicazione wireless e pilota automatico. Inoltre erano presenti caricabatterie per veicoli elettrici e sistemi operativi automobilistici tra cui Automotive Grade Linux, Android Automotive OS e BlackBerry QNX.

Tutte le vulnerabilità dimostrate dagli esperti sono condivise con i fornitori. I vendor devono risolvere i problemi entro 90 giorni. Passati i quali Trend Micro Zero Day pubblicherà i dettagli tecnici di tutti gli exploit zero-day utilizzati nella competizione.

Il vincitore indiscusso del Pwn2Own Automotive 2024 è stato il team Synacktiv, che ha guadagnato 450.000 dollari e 50 punti Master of Pwn. È stata seguita da fuzzware.io con 177.500 dollari (25,5 punti) e Midnight Blue/PHP Hooligans con 80.000 dollari (16 punti).

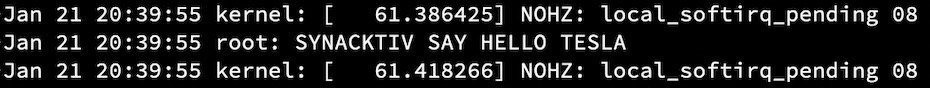

Nell’ambito del concorso, gli esperti di Synacktiv hanno compromesso Tesla due volte: prima hanno ottenuto l’accesso root al modem Tesla (concatenando tre vulnerabilità), poi sono fuggiti dalla sandbox del sistema di infotainment dell’auto utilizzando due catene di 0-day sfrutta.

Sempre durante la competizione, i ricercatori hanno dimostrato due catene di attacchi uniche mirate contro le stazioni di ricarica Ubiquiti Connect EV e Smart EV JuiceBox 40. Nonché un exploit che combinava tre bug in Automotive Grade Linux .

Vale la pena notare che questa non è la prima volta che il team Synacktiv prende il comando su Pwn2Own. Gli esperti, ad esempio, sono stati i vincitori del Pwn2Own Vancouver 2023 . In questa manifestazione hanno anche violato con successo la Tesla Model 3, mostrato un aumento dei privilegi su Ubuntu Desktop

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…