Articolo di: 3cl1ps3

Data pubblicazione; 23/06/2021

Mobile Security Framework (MobSF) è un’applicazione completa e automatizzata (Android/iOS/Windows) per svolgere attività di penetration test, malware analysis e valutazione di sicurezza delle APP mobile.

Il sistema è in grado di eseguire analisi statiche e analisi dinamiche e supporta i binari come (APK, XAPK, IPA e APPX) assieme al codice sorgente e fornisce API REST per una integrazione e automatizzazione all’interno della tua pipeline CI/CD o DevSecOps.

Alcuni dei problemi di sicurezza principali rilevati possono essere rappresentati come espressioni regolari o stringhe. Ad esempio, puoi trovare l’utilizzo di hash deboli come MD5 con “CC_MD5”. MobSF cerca tali modelli. Sfortunatamente, non possiamo gestire tutti i problemi di sicurezza in questo modo, quindi tieni presente che MobSF non sostituirà le vere revisioni di sicurezza manuali, ma potrà essere di grande aiuto nel supportarti nel processo di revisione per velocizzare la vostra pipeline.

Per prima cosa occorre conoscere i prerequisiti del sistema che potrete trovare a questa pagina. Come avrete modo di vedere, qualsiasi sia il sistema operativo che vorrete utilizzare, è necessaria una installazione di Python e di Java.

Una volta scaricate le dipendenze, non risulterà difficile installare MobSF seguendo le istruzioni riportate sul sito.

Ma il modo più semplice per eseguire MobSF, rimane sempre tramite Docker.

L’installazione utilizzando i container non sarà completamente funzionale, ad esempio non supporterà l’analisi dinamica, in quanto mancheranno le dipendenze Android, ma ci consentirà di prendere immediatamente familiarità con il prodotto e l’interfaccia grafica.

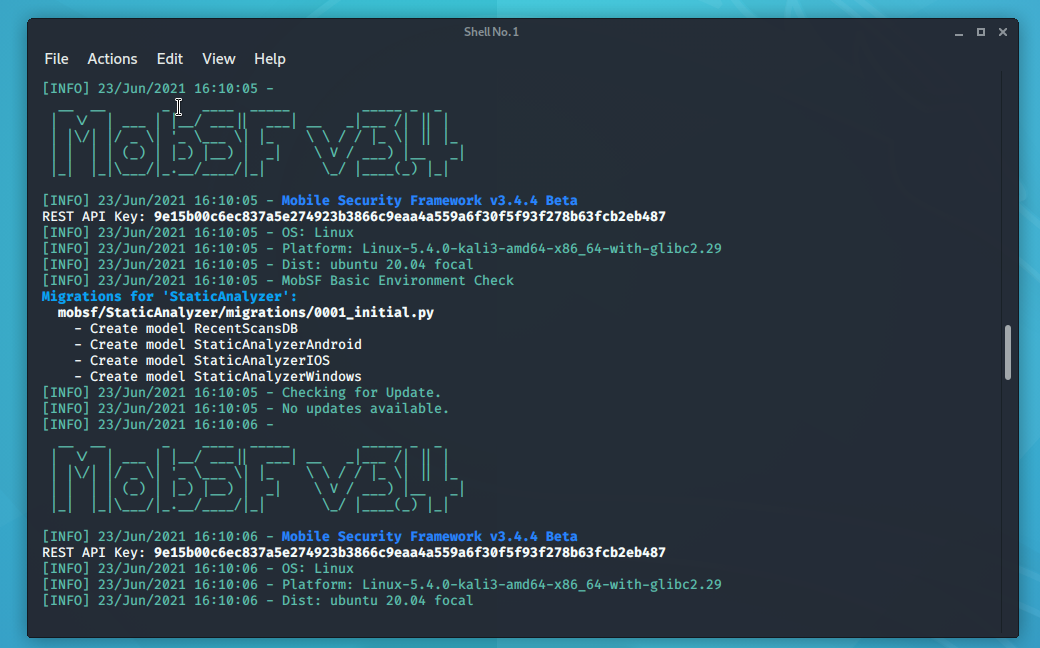

Se hai installato e in esecuzione Docker, puoi eseguire MobSF digitando questi comandi:

docker pull opensecurity/mobile-security-framework-mobsf# Avvio della web application solo per analisi staticadocker run -it -p 8000:8000 opensecurity/mobile-security-framework-mobsf:latest

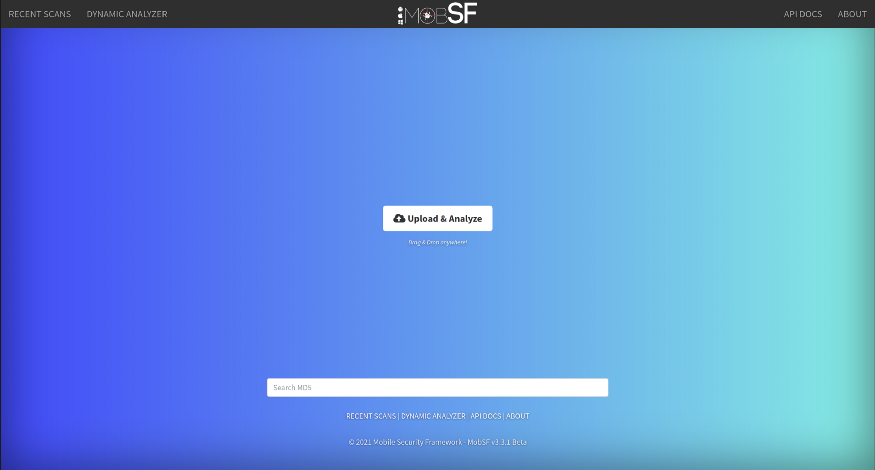

Se tutto ha funzionato a dovere, ora puoi accedere all’interfaccia web di MobSF che è running sulla macchina locale, tramite il tuo browser web, all’indirizzo http://localhost:8000.

Puoi quindi ora accedere alla web application ed eseguire un’analisi statica caricando un file di un applicazione mobile (ad es. APK o IPA)

La SAST è spesso indicata come analisi del codice sorgente ed è un modo per analizzare il codice sorgente per rilevare potenziali problemi di sicurezza o di qualità del software.

Utilizzando strumenti automatizzati è possibile completare più velocemente le attività spesso difficili e dispendiose in termini di tempo. Questo apre anche la possibilità di testare automaticamente il codice in un ambiente di sviluppo.

Il reverse engineering è una delle parti principali di un’analisi statica quando non si ha accesso al codice sorgente (spesso indicato come test in black box).

MobSF, mette a disposizione un GUI, oltre a generare automaticamente report in pdf che possono essere uno strumento utile per un successivo penetration test una volta passati alla modalità manuale.

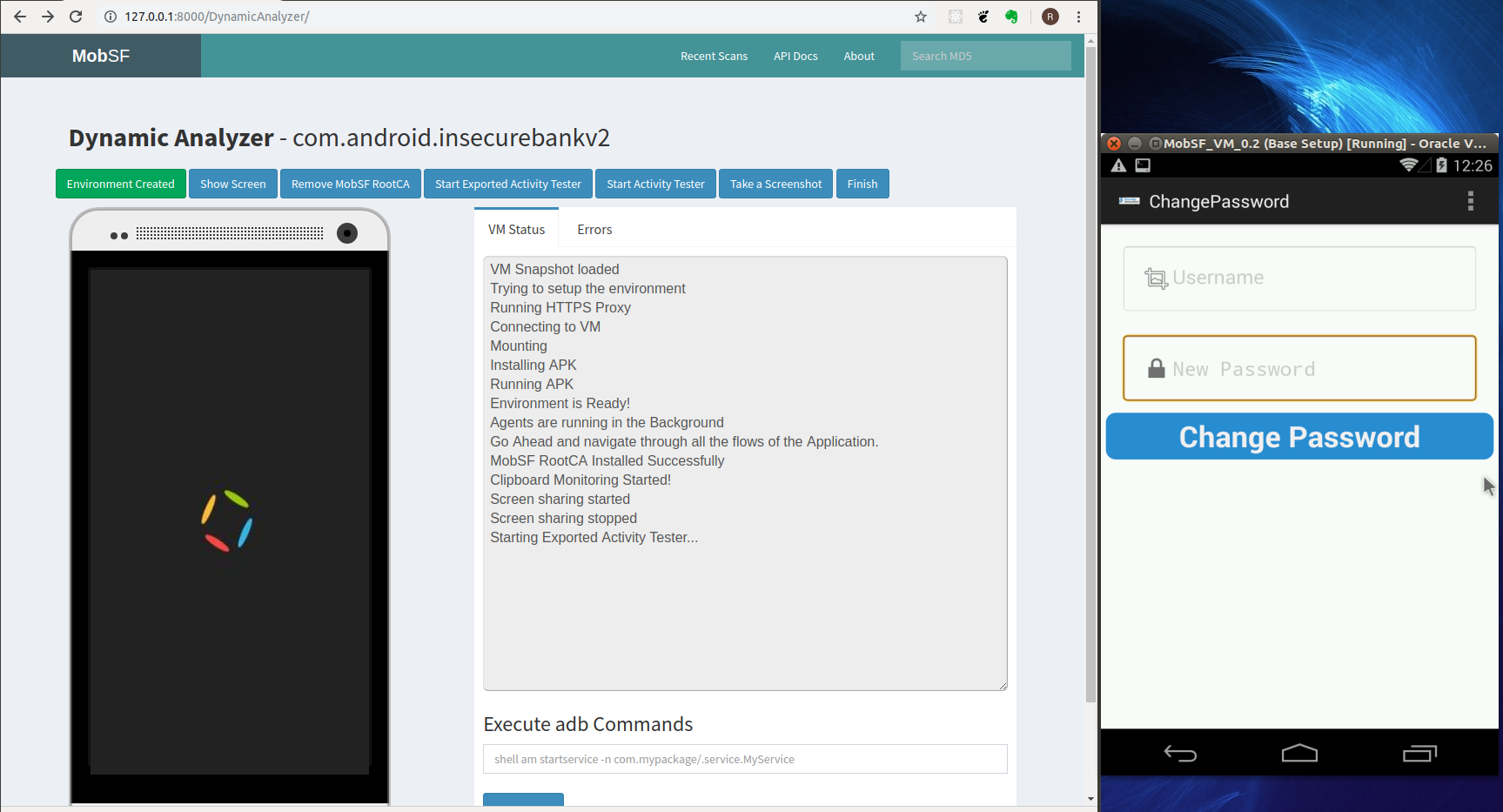

Oltre alle analisi del codice, possiamo effettuare test sulle applicazioni in modalità “running” all’interno del loro contesto attivo di esecuzione.

Come abbiamo riportato in precedenza, con l’installazione docker non sarà possibile effettuare scansioni dinamiche, ma occorrerà effettuare l’installazione completa.

Mobile Security Framework (MobSF) è un’applicazione mobile open source intelligente e all-in-one (Android/iOS/Windows).

Si tratta di uno strumento semplice che fornisce funzionalità per verificare le vulnerabilità di sicurezza di un’app mobile, attraverso analisi statica e dinamica.

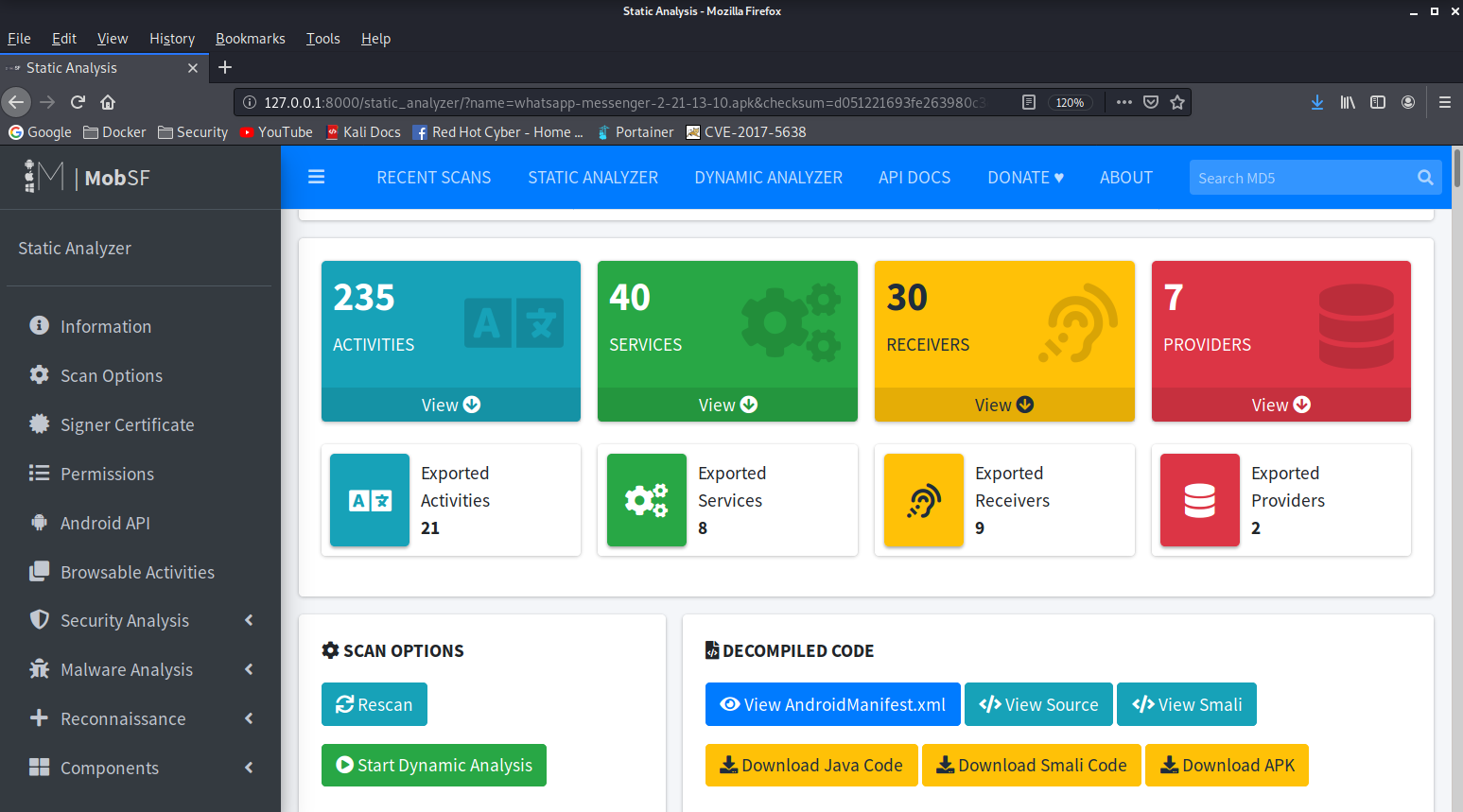

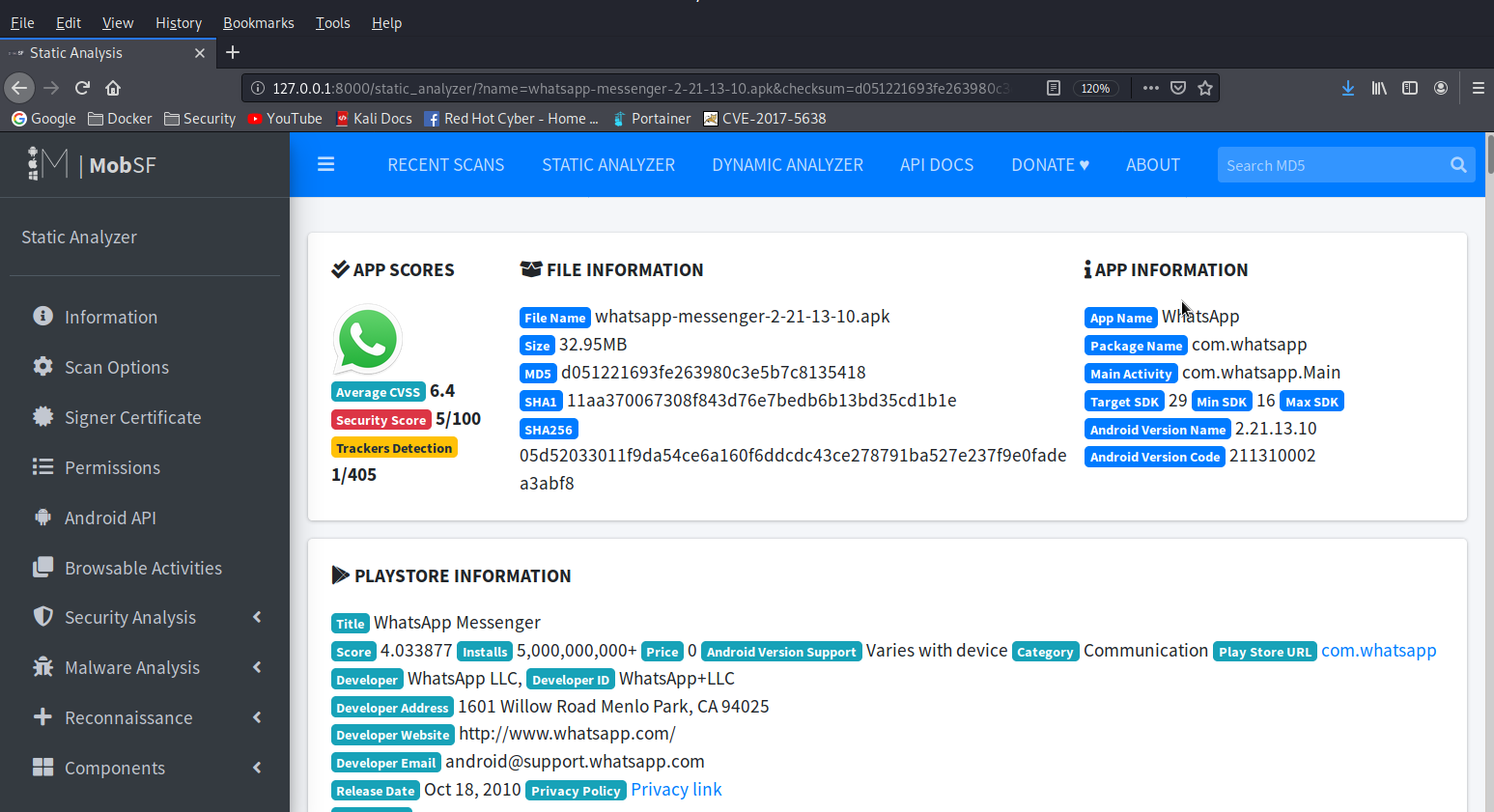

L’analizzatore statico esegue la scansione del file apk. Estrae il contenuto ed esamina i file e scansiona il contenuto dei file per scoprire se nel pacchetto apk sono presenti funzioni vulnerabili o librerie di sviluppo e cerca file contenenti chiavi API o token sensibili.

L’analizzatore dinamico esegue la scansione in base a come l’utente naviga nell’applicazione. Ha bisogno, ma ha bisogno di una virtual machine Androin per eseguire le sue attività.

Detto questo, MobSF è una validissima alternativa gratuita, rispetto ai blasonati e costosi sistemi a pagamento. Perchè non provarlo allora?

Fonte

https://github.com/MobSF/Mobile-Security-Framework-MobSF

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…